Tudd Intuíció, előadás, RRAS szolgáltatás (routing és távoli hozzáférési szolgáltatás)

Védelem RRAS kapcsolatok

hitelesítési módszerek

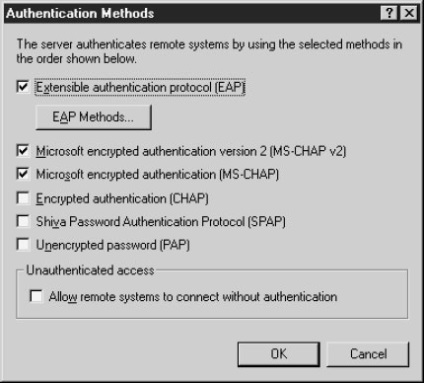

Számos hitelesítési módszerek, amelyek segítségével egy távoli kapcsolatot. Alapértelmezésben RRAS használ hitelesítést MS-CHAP és MS-CHAPv2. A kiválasztott hitelesítési módszereket alkalmaznak a következő sorrendben.

- EAP (Extensible Authentication Protocol - bővíthető hitelesítési protokoll).

- MS-CHAPv2 (Microsoft Challenge Handshake Authentication Protocol version 2 - Authentication Protocol Challenge Kézfogás 2-es verzió a Microsoft).

- MS-CHAP (Microsoft Challenge Handshake Authentication Protocol).

- CHAP (Challenge Handshake Authentication Protocol).

- SPAP (Shiva Password Authentication Protocol - Password Authentication Protocol Shiva ügyfelek).

- PAP (Password Authentication Protocol).

- Hitelesített hozzáférés.

Ezek a hitelesítési módszerek láthatók a 4.9 ábra. megtalálható a RRAS menedzsment konzol adja meg a szerver a jobb oldali panelen, és válassza ki a Tulajdonságok parancsot (Properties). Majd a Biztonság lap (Biztonság), kattintson a hitelesítési módszerek gombot (hitelesítési módszer). Ahhoz, hogy a kívánt hitelesítési módszereket, válassza ki a jelölőnégyzeteket neve mellett a módszereket.

Ábra. 4.9. Távoli hozzáférés hitelesítési módszerek

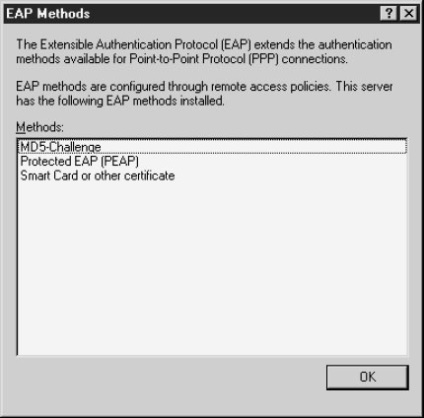

Ahogy a neve is mutatja az EAP (Extensible Authentication Protocol), tetszőleges számú típus (módszerek) EAP adhatunk bármikor. Ha látni néhány EAP módszereket használ abban a pillanatban, kövesse az alábbi lépéseket.

- Nyissa meg a RRAS Management Console a Start / Programok / Felügyeleti eszközök (Start / Programok / Felügyeleti eszközök).

- A jobb oldali konzolon kattintson a kívánt szerverre, RRAS, majd kattintson a Tulajdonságok parancsra.

- A Biztonság lapon kattintson Hitelesítési módszerek gombra. akkor a Hitelesítési módszerek ablak jelenik meg.

- Kattintson EAP módszerek (EAP módszerek), akkor látni fogja az EAP módszereket. jelenleg telepített (lásd. ábra. 4.10).

Ábra. 4.10. Meglévő EAP módszerek

PAP (Password Authentication Protocol) nem felel meg a nevét, mert ez a legkevésbé biztonságos a jelenleg rendelkezésre álló hitelesítési módszereket. A felhasználónév és jelszó továbbítjuk a kommunikációs csatornán keresztül az egyszerű szövegként. Bármilyen támadó eltérítette a vegyület képes kibontani és ezt az információt, hogy hozzáférjen a hálózathoz. Ezért a PAP nem ajánlott a hitelesítéshez.

hitelesített hozzáférés

Ez a lehetőség teljesen nyilvánvaló, ezért nem igényel vitát. Egyértelmű, hogy soha ne használja ezt a lehetőséget, ha érdekel védi a hálózatot. Tény, hogy ez az opció nyílt hozzáférés mindenki számára, aki szeretne csatlakozni a távoli úton.

Visszahívás (visszahívás)

Az mit jelent ez a kifejezés legyen a neve. A távoli kliens tárcsázza RRAS szerver számát, és ott van egy csekket az azonosító adatok az ügyfél (felhasználó név és jelszó). Miután meggyőződött róla, az azonosító adatok kapcsolat megszakad, így a RRAS szerver, hogy a visszahívás a távoli ügyfél. Száma, ami egy visszahívást RRAS kiszolgáló megadható idején a kezdeti hívás, vagy előírhatja, hogy RRAS szerver, hogy a hívás egy adott számot. A második lehetőség a legbiztonságosabb, mert lehetővé teszi, hogy korlátozza a lehetséges forrásai a távoli kapcsolatok. Másik előnye a visszahívás, hogy költséget takarít meg az ügyfél kapcsolatot.

Hívjon azonosítás (Caller ID)

Alapú virtuális magánhálózatok (VPN)

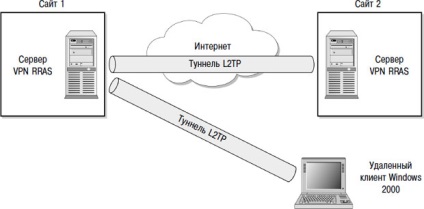

VPN tulajdonítanak a biztonság és a megbízhatóság a kapcsolat, amely egyébként védett kapcsolat egy nyilvános hálózat. VPN alapul három technológia, amely, ha kombinált formában egy biztonságos kapcsolatot. Ez hitelesítést, titkosítást és alagútfúró.

hitelesítés

Ennek fő oka a VPN hitelesítési van szükség a módszer, amely biztosítja előzetes VPN-kapcsolat a kliens és a szerver megfelelnek az adatokat, amelyek azonosítják. Ez nem feltétlenül szükséges a kötelező kölcsönös hitelesítést. A sikeres hitelesítést kell végezni, mielőtt az alagutat hoz létre és a továbbított adatok, de a hitelesítési típus függ, hogy milyen típusú ügyfelek a környezet és kiválasztotta a hitelesítési eljárást.

Akkor használja a hitelesítési fent leírt módszereket a következő részben „védelme RRAS kapcsolatok.” Az egyetlen hátránya, hogy ha a távoli ügyfelek ügyfele régebbi Windows, akkor valószínűleg nem támogatja az EAP protokollt. Sőt, a Windows NT és a Windows 9x ügyfelek nem támogatják ezt a protokollt. Annak eldöntéséhez, hogy melyiket használja, ne feledje, hogy fontos, hogy biztosítsák a lehető legmagasabb szintű hitelesítést. Ez azt jelenti, hogy meg kell használni hitelesítési protokollok, mint EAP. MS- CHAP vagy MS-CHAPv2.

alagút

Alagút való beágyazására használatos hálózati protokollok (TCP / IP, AppleTalk, és NetBEUI) egy IP-csomag, amely lehet mozgatni az interneten keresztül. TCP / IP lehet mozgatni az interneten keresztül, és ő maga, de aztán nem lesz része az alagút vagy a VPN. Az alagút lehet tekinteni, mint az út, amely meghatározza a földi mol áthelyezni egyik helyről a másikra.

titkosítás

A harmadik fontos eleme a VPN titkosítva van. A titkosítás további megelőző eszköz, amely megvédi az adatokat küldött az alagútban. Az adatok titkosítva tokozás kockázatának csökkentése érdekében a hamisítás esetében lehallgatás az alagút.

Ábra. 4.11. VPN alagút

4.4. Az ügyfelek és alagútfúró protokollokat, hogy támogatja

Támogatott protokollok alagút