DDoS - virtuális terrorizmus

DDoS - virtuális terrorizmus. Mi a DDoS-támadás?

DDoS - virtuális terrorizmus. Mi a DDoS-támadás?

Terrorizmus - ez talán a legnagyobb probléma az emberiség ma. És a virtuális közösségek nem sokban különbözik a valós világban. Elmúltak már azok az idők, amikor romantikus kollektív kép a hacker trükkös típusú repedés védelmére bank és pumpált fiókja bank. Nehéz idők - kemény modor. Most hackerek használják, hogy megtámadják a szerver blokkolja a munkáját, majd tegye a házigazdák az igényeket. Cyber terrorizmus a lehető legtisztább formában. Ritka hónap anélkül, hogy szenzációs a sajtóból, hogy egy adott szerveren van kitéve DDoS-támadás. Ebben az áttekintésben megpróbáljuk megérteni, mi a DDoS-támadás, és mit lehet tenni, hogy csökkenti a veszélyeket.

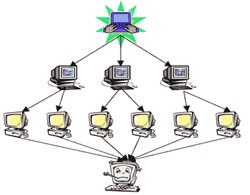

Vázlatosan DDoS-támadás valahogy így néz ki: a kiválasztott, mint az áldozat szerver befalls rengeteg hamis kérelmek több számítógép az egész világon. Ennek eredményeként, a szerver tölti minden forrását szolgáló ezeket a kéréseket, és gyakorlatilag elérhetetlen a hétköznapi felhasználók számára. A cinizmus a helyzet, hogy a számítógép-felhasználók, ahonnan küldik hamis kéréseket, nem is lehet tisztában azzal, hogy a gép által használt hackerek. Telepített programok a hackerek által ezeken a számítógépeken az úgynevezett „zombik”. Számos módja van a „zombi” számítógépek - bejutását a védtelen hálózat használatához programok trójaiak. Talán ez az előkészítő fázis a leginkább időigényes a támadókat.

Leggyakrabban a támadók során DDoS-támadások a három rétegű architektúra, amely az úgynevezett „cluster DDoS”. Egy ilyen hierarchikus szerkezet tartalmaz:

A másik veszély az, hogy a DDoS támadó nem kell semmilyen speciális tudást és erőforrásokat. Programok támadni szabadon hozzáférhető az interneten.

Az a tény, hogy az eredeti szoftver DDoS létre a „békés” célokra, és a kísérletekhez a tanulmány a hálózati kapacitás és ellenálló a külső terhelés. A leghatékonyabb ebben az esetben a használata az ún ICMP-csomagok (Internet kontroll üzenetküldő protokoll), azaz csomagokat, amelyek téves szerkezetű. A feldolgozás egy ilyen csomag több erőforrást igényel, a döntés után a hiba csomagot küld a küldő, megvalósítva így a fő cél - „eldugult” hálózati forgalmat.

Az egyik legújabb programok szervezését DDoS-támadások Stacheldracht (szögesdrót), amely lehetővé teszi, hogy megszervezi a különböző típusú támadások és a lavinák sugárzott ping kérések adattitkosítás közötti vezérlők és ügynökök.

Természetesen ebben a felmérésben jelzett csak a legismertebb programokat és DDoS technikák. Tény, hogy sokkal szélesebb spektrumú programok és folyamatosan frissül. Ugyanezen okból nem lenne elég naiv leírása egyetemes megbízható módszerek védelmet DDoS-támadások ellen. Általános módszerek nem léteznek, de az általános ajánlásokat kockázatának csökkentése és a károk minimalizálása a támadásoktól között olyan intézkedéseket, mint az illetékes konfiguráció az anti-hamisítást funkciók és anti-DOS routerek és tűzfalak. Ezek a funkciók számának korlátozása félig nyitott csatorna, amely megakadályozza a rendszer túlterhelése.

Egy nagyon fontos dolog ebben a tekintetben a megelőzés - a szoftver kell „patch a” különböző „lyukak”.

Mint már említettük, hogy érzékeli a virtuális terroristák, akik a szervezett DDoS-támadás, egy nagyon összetett feladat. Ezért leküzdésére ilyen típusú fenyegetés szoros együttműködést igényel a szerver adminisztrátorok és Internet-szolgáltatók, és a szolgáltatók számára a legfontosabb hálózatüzemeltetők. Mert, mint a valós életben, a terrorizmus elleni küzdelem csak akkor lehet az unió a törvénytisztelő polgárok.

DDOS-támadások és módszerek elleni őket

DDOS-támadások és módszerek elleni őket

Definíció: DDoS támadás - rövid «elosztott szolgáltatásmegtagadási támadás»

Ezekkel támadások átmenetileg csökkent a nagy és jól ismert cégek, mint a Yahoo. ebay, buy.com, amazon.com, cnn.com és még sokan mások.

Alapvetően, amit látunk a neten egy felületes leírása sikeres támadások, vagy a sír áldozatainak őket.

1) A cél és elv DDoS

A cél DDoS kijelző támadás tárgyát egy működő állapotban, hogy vezethet nagy pénzügyi veszteség alatt a dombok és berendezések költségei védelmet, és s / n szakemberek. Bármely webmaster tudja, hogy az oldalak le 2-3 órán át a súlyosan károsíthatja az üzleti, és ha egy hétig, az erőforrás valószínűleg meg kell emelni elölről. Nem beszélhetünk a tulajdonosok a fizetett helyek és a nagy E-Commerce erőforrás, amelynek elvesztése lehet több tízezer dollárt naponta.

Technológiai DDoS támadások során brute force módszer - ha valamilyen módon próbálják „score” a csatorna, és kinyitotta a lehető legnagyobb számú csatlakozást egy adott szolgáltatásra, vagy küldjön hatalmas száma az információt, hogy a szerver nem tud kezelni. mindez vezet veszteséget sebesség vagy teljesen megáll (fagyasztva) a megtámadott erőforrás.

2) DDoS - oszlik támadás, amely gyakori, ha támadják egynél több szerver, ahonnan könnyen közel fairvol és azonnal több ezer vagy több tízezer néha több százezer vagy millió támadó robotok (sokan nevezik őket zombik).

Zombies - fertőzött program (vagy hibás) számítógép vagy kiszolgáló, amely elvégzi az ellenőrző-irányító szervert.

Mivel a számítógép lesz egy zombi?

Zombies általában használ hasznosítja az OS. Megfertőző gépeken keresztül egy web böngésző webhelyek felkeresése esetén, amikor visszakeresése mail útján vagy a szoftver telepítése az ott meghatározott trójaiak.

Mennyi lehet egy zombi?

Létezik egy lyuk, ami még nem lett lezárva, és néha a forgalom hány százalékát fertőzöttségre elérheti a 80% -a az összes honlapon a forgalom, spam lehet küldeni nagy számban, és ennek eredményeként már több tízezer zombik.

Attól függően, hogy a tökéletesség kódot a zombik, akkor elvégzi a különböző típusú szerver kérések néha teszi magát nem volt látható a fairvol vagy nehéz megkülönböztetni a valódi szörfös, ami természetesen megnehezíti a küzdelmet ellenük.

A típusú támadások nem írom le őket sokban különböznek a régi típusú ping szin árvíz újonnan kifejlesztett egyénileg egy új támadást.

Mindannyian vezet az a tény, hogy a szerver esik általában megpróbálja visszahozni őt az életbe végére úgy, hogy újra.

Általában egy meglehetősen szomorú történet DDoS támadások. Sok hosting cégek egyszerűen leállt a szerver esetén támadás érzékelése. Ez azt mutatja, az a tény, hogy nem tudnak igazán mit kezdeni velük.

Ez talán a legérdekesebb darabja, valamint a legnehezebb.

A legnehezebb része az, hogy a korrupció elleni DDoS az esetek 98% -ában esik webmesterek részére készült, a szolgáltatók nagy része csak legyőzni a csavart és a standard rendszer velük, hogy az Ön IP-útválasztás nulla, és így számukra DDoS probléma megoldódott. Webmesterek ez a megoldás nem nagyon boldog, mert a helyszínek ugyanakkor megállapítják egyáltalán.

Természetesen vannak olyan speciális szolgáltatók, akik posodeytvovat a harcban, de ez ritkaság, és újra Naji fizet nekik ötjegyű szám, amely bármilyen hatással rájuk. Szükséges tehát, hogy megoldja a problémát, hogy hogyan lehet megoldani őket, és megmondom.

2) szintjén a szerver szolgáltatás. Audit biztonsági emberek - legyen, azaz orosz, el kell végezni az összes szolgáltatást kell foltozni a gép összes ismert és ismeretlen lyukak. Mintegy tuning, akkor írj egy egész könyvet a webszerver DDoS támadások, így nem fosztja magam egy darab kenyeret. )

7) A rendszerek együttes használata.

Végezetül azt szeretném mondani, hogy mindaz, ami meg van írva itt nem terjed ki még a 80% -át a módszerei a harc az DDoS és a munka ebben a témában egy csomó ember a világon. Szóval én ebben a rövid cikkben nem lehet leírni mindent, akkor is, ha igazán akar. De remélhetőleg ez segít egy kicsit, hogy a fogalom az alapokat, hogyan kell kezelni a DDoS támadások.

Mindent a DDoS-támadások egyszerű nyelven hozzáférhető a felhasználó számára

Azt hiszem, még versenyeket az életben, de már hallott vagy olvasott, hogy az oldal fejlesztés alatt DDoS vagy DDoS-támadások, de mi az, amit nem lehet megérteni. Így, ebben a cikkben azt fogja mondani, minden a DDoS. Általában DDoS-támadás kifejezés származik az angol "Distributed Denial of Service", elosztott támadás, mint a "szolgáltatás megtagadása". Ie szerver túlterhelés, vagy túlterhelés a szerver lekérdezi az internetes csatorna azzal a céllal, teljesen ki kell ütni a helyszínen vagy akadályozza a bejáratnál, hogy a webhely felhasználóival. Általában az ilyen támadások vannak kitéve nagyon népszerű területeken vagy a rendszergazda bánt valami „hackerek”, vagy hasonló „Barát”. Attack A lényeg az, hogy sok számítógép egyidejűleg csatlakozik a cél szerver és a szerver nem tudja kezelni az összes kéri. Ha a szerver nagyon erős, és nincs támadás, a helyszín az ilyen esetekben, egyszerűen lelassul, ha a támadás súlyos - a helyszínen nem működik egyáltalán.

By the way, ha például helyezzük a linket a webhely egy nagyon népszerű hely (például a Yandex), majd a helyszínen lehet menni erre a linkre ezer felhasználó, és lehet fogadni, hogy egy normális szerver nem állna egy ilyen beáramlása, ide-oda úgy kell tekinteni, hogy a DDoS-támadások, de a hétköznapi felhasználók megpróbálja menni lényegében a webhelyen.

Önmagukban ezek a támadások nem merül fel a semmiből, van oka az előfordulás:

1. Nincsenek felhasználó érvényesítés. így végtelen hurokban vagy tartós vagy fokozott hosszú távú fogyasztása processzor erőforrások (CPU erőforrás kimerülés) vagy izolálására egy nagy mennyiségű memóriát (memória kimerültség).

2. hiba a kódban. Ezt nevezik a lyukak, és gyakran használják a támadás, így lehetséges, hogy hatására a szerver összeomlik a szerver alkalmazás.

3. Attack árvíz. Ez a támadás a leggyakoribb pillanatában az interneten, a lényege a támadás a következő. Támadó számítógépek küldeni a szerverre formázott (értelmetlen) adatcsomagokat. A lényege a támadás - présel ki az összes szerver erőforrások és így csökkenteni a támadó weboldalára. Ha egy ilyen támadást végzik több IP - ez az úgynevezett elosztott támadás.

3. Támadás a második fajta. Ez a fajta támadás, hajlamos arra, téves riasztás védelmi rendszer és ezáltal a hiánya az erőforrás.

Ki és hogyan lehet ezeket a támadásokat? Megtámadja hogy különleges birtokosai „botnetek” számítógép-hálózatok a csapat készen áll, hogy rohan a támadás a helyszínen. A lényege a probléma növekszik együtt a haladás. Például obuchno szerverek csatlakozik az internethez 100 megabit - ez elég sok. De itt van a becslést, Moszkvában van egy üzemben, amely kínál akasztók 1300 rubelt internet sebessége 26 megabit. Ie kapunk, ha a négy kapcsolódik a sebesség a számítógép elindul, hogy bombát az árvíz a szerver - ők túl a csatorna ... és csak 4 számítógép. a sebességet használják, hogy nagyon kicsi, és megszervezi a támadás elég nehéz volt. De van egy dolog, de ha a szerver adminisztrátorok megfelelően képzett, akkor képes lesz arra, hogy könnyen kiszámítható a legtöbb számítógépen, és blokkolja az IP. Ezután az adatokat továbbítják a szerver nem kerül feldolgozásra, ez csak egy egyszerű elleni védelem DOS támadások. De mi van, ha a támadás érkezik a több százezer számítógépek. Általában semmit, de vannak kimenettel. Valószínűleg van egy kérdés, de hol ezek több százezer támadó számítógépek. És a válasz egyszerű: a számítógépet fertőzött trójai, amely túltelített az interneten, hogy van, Pop rá az interneten, és trójai, akaratlanul vált fél a támadást. Ezért könyörgöm minden beállítani magukat egy megbízható anti-vírus szoftver, akkor ezáltal csökkenti a teljesítményt, az állítólagos támadás egy számítógépen, és ha ez a számítógép védelmét nem egy, hanem az összes - az esélyt egy hatalmas támadást sokkal kevésbé lesz. Az egyik oldalak gyakran kitéve támadások, mert Bejött felsők lekérdezések, és ez megakadályozza, hogy más oldalakon, mert küzd a versenytársai.