Attack ARP hamisítást, lehallgatása mail címét és jelszavát a helyi hálózat

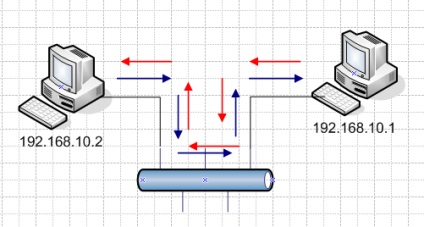

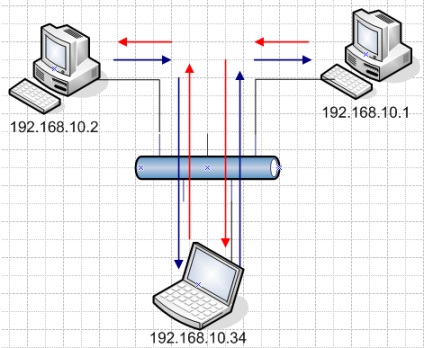

Bevezetés a mechanizmus a támadás közbeékelődéses ( "man in the middle").

De úgy fog kinézni, mint a megtámadott hálózat. Magában a harmadik számítógépet és az összes adat áthalad rajta.

Gyűjtjük a hálózattal kapcsolatos információkat a program használatával Cain.

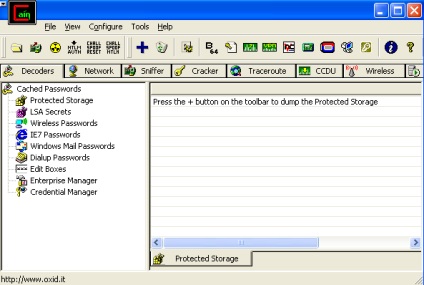

Ezekhez a kísérletekhez, azt használja a program Kain, amely könnyen megtalálható az interneten, vagy letölthető honlapunkról. Ez ingyenes, és nagyon funkcionális. Mi nem csak fog fordulni, hogy segítségért. Tehát tedd a támadás, amikor a rendszer (csak hogy egy szippantás Wireshark javaslata alapján telepíteni WinPcap könyvtár egyetért).

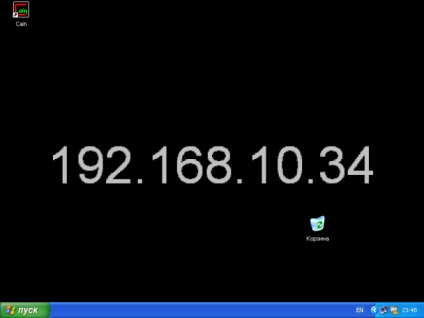

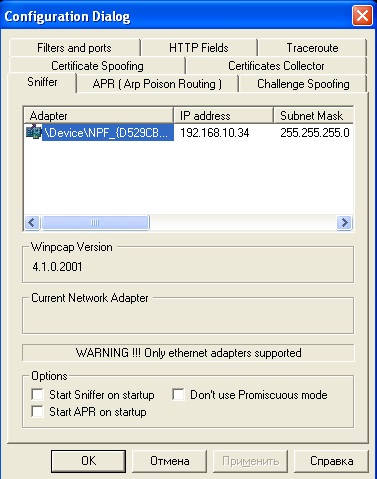

Ez az, amit látunk a mi (a mi továbbiakban fogok hivatkozni a gép 192.168.10.34 - a támadó csomópontok, illetve az „A” és „B”.).

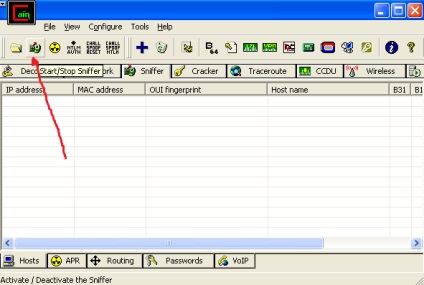

A program futtatása a címkét, hogy elénk egy ablakot.

Menj a vkladochku szippantás. Nyomja meg a „Start Szippantás”, azt megjegyezte nyilát.

Van egy ablak, egy választás a hálózati adaptert. Tekintettel arra, hogy már csak egy adapter és egy hálózat: 192.168.10.0/24 - használni, és kattintson az „OK” gombot.

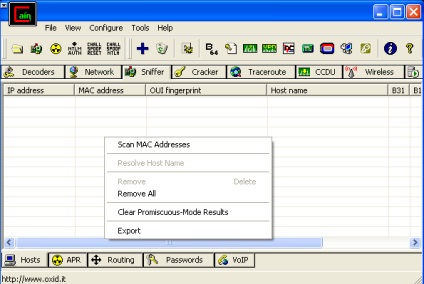

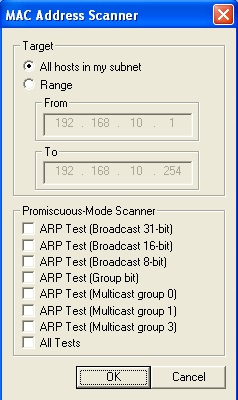

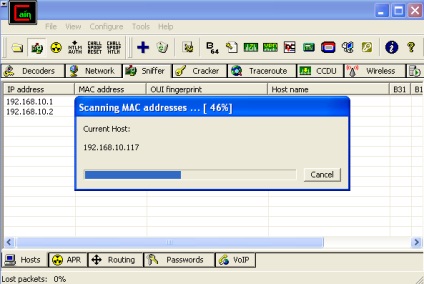

Hogy lehet majd válassza ki a szkennelési beállítások ablakban. Range és módszerek meghatározása, az úton nem tud választani semmit, ha a csomópontok állnak Ping-ohm, ez fogja meghatározni a siker. Mint egy zenekar is használja a teljes alhálózatot. Went szkennelés.

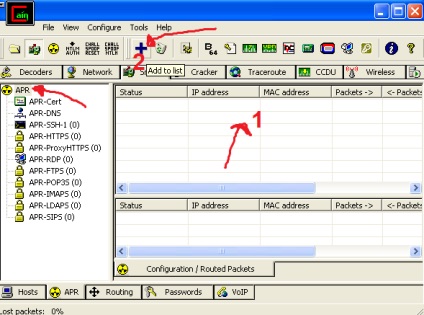

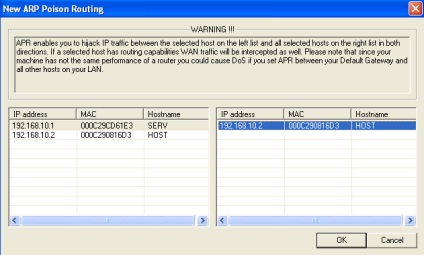

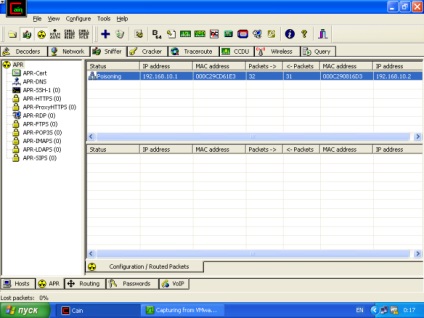

Menj a szippantás / Arp lapon vegye figyelembe, hogy az ARP gyökér tételt a bal oldalon kiválasztott fa. Kattintson a felső mező, jelölt 1-es szám, hogy ment a trükk. És mi lesz a 2 gomb áll rendelkezésre, egy képet „+”. Mi hozzá a listához a rendszert.

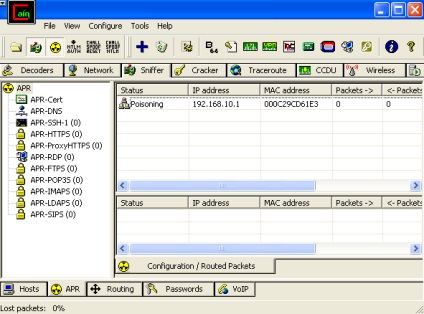

Van egy rekordot a táblázatban. Kattintson az ARP becsapás-egy gombot, a gomb a harmadik a sorban a felső eszköztáron a fenyegető sugárzást logó. A folyamat már elkezdődött. Nos, most meg kell küldeni a csomagot csomópont a B csomópont, és van, hogy nekik minden. És mi történt? Hogyan kell megnyitni? Ez így van! Fuss a szippantás WireShark. Az első lecke szippantás akkor már tudja, hogyan kell használni a csúcspontja.

Tisztában vagyunk azzal, a támadás egy interceptiont cím és jelszó

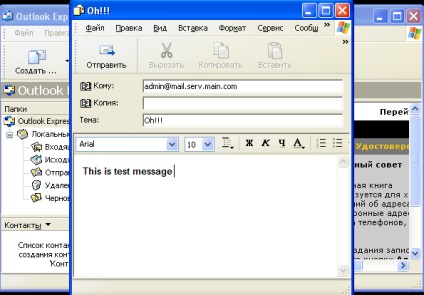

Eközben csomópont „A” felhasználó Vasya döntött, hogy levelet küld a rendszergazdának az alábbiak szerint:

(Settings mail vagyunk anyagból készült beállításáról az ügyfél hogy működjön együtt a POP3 / SMTP szolgáltatást, de ez nem számít. Ahogy a levél, akkor az a mechanizmus még ICQ, bár a webes űrlap)

Tehát, küldünk írni bármiről, anélkül, hogy tudnának róla. Úgy mellesleg, jöjjön ezt. 🙂

Menj vissza a támadó gép. Ha látod Packets-> és <-Packets отличные от нуля, значит всё в порядке, это количество пакетов мы обработали.

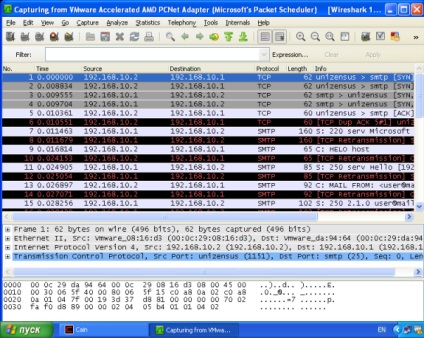

Itt az ideje, hogy vizsgálja meg a szippantás: Wow! Mi fogott egy csomó. Szürke-fekete vonal - csatlakoztassa közvetlenül a klienstől a szerverhez, szabványos parancsokat világosszürke mezők: HELO, MAIL FROM, stb Emlékszem rájuk az anyagi levélküldést telnet. Kiderült, hogy a szerver nem ugyanaz a dolog. Csak gyorsan és biztonságosan.

By the way, csak figyelni, hogy a forrás és cél csomópontok - ez nem a mi IP, ami azt jelenti, hogy a csomag nem nekünk, de mi van velük. Tehát a támadás sikeres volt. Menj előre.

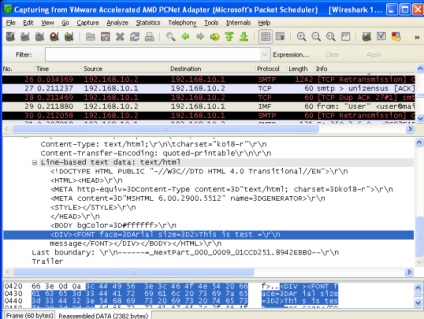

Keressünk egy helyet, ahol a parancsokat DATA és razvernom a csomag tartalma az alsó mezőben WireShark: látni fogjuk, ahol a HTML-kód betűket! Ez egy elfogott e-mail üzenetet.

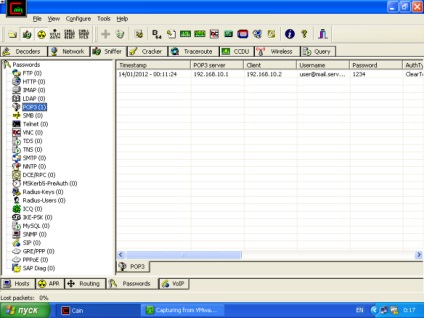

De ez még nem minden. Mi jár a szippantás / jelszavak lapot, és látni fogja, 1 Poymanov jelszó POP3. Itt [email protected], és meggyújtotta a jelszó: 1234. 🙂

Ön is élvezheti: