A méret és a feldolgozott csomagokat

Home | Rólunk | visszacsatolás

Teljesítmény = a feldolgozott csomagokat * csomag mérete (bit) / 1000000

Például, a méret a hálózati csomag mérete 1500 bájt, és 30000 a feldolgozott csomag másodpercenként sávszélesség behatolásérzékelő rendszer 360 Mbit / s. Első pillantásra nem rossz. De hálózatok ritkán keringenek csak azokat a csomagokat ilyen méretű. A forgalom is szervizcsomagok lényegesen kisebb térfogat. Ezen túlmenően, a támadók gyakran töredezett támadásokra, így nincs lehetőség az észlelés néhány rendszer érzékeli a támadásokat. Tekintettel a fenti megfontolásokra, az azonos számú feldolgozott csomagokat, de a csökkenés hossza legfeljebb 64 bájt kapacitás lesz csak 15,36 Mbit / s.

Tény, hogy van egy másik szempont, hogy ki kell venni a számításakor a sávszélesség Behatolásészlelő. Ez a szám az aláírást egy adatbázisban az észlelt támadások. Ebben az esetben van véve egy aláírás, nem biztonsági esemény. Például a már említett 2. fejezetben a biztonsági események „támadás a CGI-szkript a PHF” lehet, hogy több különböző aláírások:

Tekintettel a fentiekre fenti képlet a következő:

Sávszélesség = a feldolgozott csomagokat * átlagos csomag mérete * számú aláírást az adatbázisban * átlagos mérete aláírás

A fenti adatokat, és jelenlétében 4000 aláírást az adatbázisban azok átlagos mérete 20 bájt, a száma szükséges számításokat 3 600 000 000 000 (1500 bájtos csomag mérete), vagy 153 600 000 000 (64-bájtos csomag) műveletek másodpercenként. A mai napig, mint a számítási teljesítmény az asztali gépen elérhető. Éppen ezért sok a meglévő behatolásjelző rendszerek hiányzik néhány módosítást az ismert aláírásokat.

Az időzítés szkennelés

Letiltása behatolásérzékelővel

Eltekintve a már említett problémák maguk behatolásjelző rendszer, mint már fent ismertetettek célpontja lehet a rosszindulatú támadások ellen. Hibaelhárítás „védelmi vonalat” támadók becsempészni észrevétlenül a vállalati hálózat és végre jogosulatlan műveleteket.

Behatolásjelző rendszerek nehézségei az nagy sebességű hálózatok. Ennek eredményeként egy nagy hálózati terhelés érzékelő nemcsak kezd hiányozni néhány támadást, de maga is megsérült. Így a támadó „semlegesítse” behatolás-érzékelő rendszer generál nagy mennyiségű forgalmat. Azonban ez a támadás csak két esetben I. Először is, meg lehet csinálni a jogsértő működő ugyanabban a szegmensben, mint a cél a támadást, és amely képes arra, hogy nagy mennyiségű forgalmat. Másodszor, a támadás valódi esetében elosztott támadások határoló csomópontok. Ebben a kiviteli alakban, több száz vagy több ezer csomópont küldhet csomagokat sebességgel 28,8 kbit / s, de mivel a nagy száma a résztvevők a lavina hatás oszlik támadás, miáltal a megtámadta csomópont munkaképtelenné válik.

Denial of Service

· Elleni támadások túlterhelés (túlterhelés).

· Denial (összeomlás).

Ahhoz, hogy megszüntesse ezeket a hatásokat a behatolásjelző rendszer használata a különböző mechanizmusokat. Például a rendszer a RealSecure Network Sensor Event szaporítása mechanizmust, amely lehetővé teszi, hogy csökkentsék az események száma megjelenik a konzolt, és írt az adatbázis, amely megvédi az utóbbi a túlfolyó. Ezen túlmenően, ez a mechanizmus lehetővé teszi, hogy az adminisztrátor nem rontja az extra esemény.

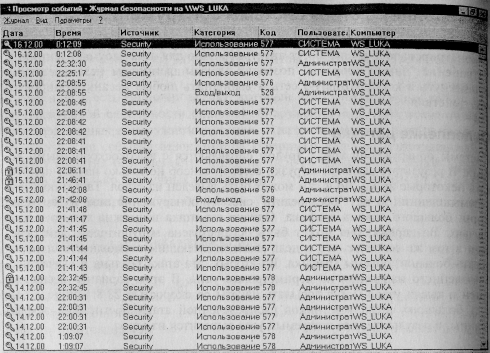

Ábra. 11.6. Eseménynapló

A második csoportba a támadások hasonló támadás túlterhelés. De ha az első típusú támadás lehet közvetett rögzítése, majd a második sokkal bonyolultabb osztályban. Például, ha a hibakód a behatolás-érzékelő rendszer kikapcsolhatja. Ez a helyzet az RealSecure hálózati érzékelő rendszer elavult verzióját 3.2.2, amely „esett” a feldolgozás, töredezett csomagok. Ezen túlmenően, ez a fajta támadás különösen fontos rendszerek, amelyek rögzítik a hálózati forgalom nem használ saját vezetők, hogy közvetlenül a hálózati kártya, és az operációs rendszer vezetők. Ebben az esetben a támadás célozhat rések a végrehajtás a protokoll az operációs rendszer, ami vezet rokkantsághoz, nem csak maga az operációs rendszer, hanem minden alkalmazott az általa kezelt alkalmazásokat.

A széttagoltság - a mechanizmus hasító IP-csomag sok kisebb töredékek. Kézhezvételét követően egy ilyen csomag TCP / IP-gyűjtő eszköz (visszaszerelés), és továbbítja ezeket a csomagokat az alkalmazás vége vagy azok fragmensei, és újra elküldi a. Sok behatolásjelző rendszerek nem képesek helyreállítani a szegmentált IP-csomagokat, így a potenciális munka körülöttük, vagy harcképtelenné. Ez veszélyes elvileg t. Hogy. Vannak speciális szoftverek, széttöredezik normál hálózati forgalmat (például FragRouter).