Titkosítás egyszeri kulcskal, gleb

Az univerzális megfigyelés és leolvasás korában fontos tudni, hogy milyen fontos módja a titkainak védelme. Furcsa, amilyennek tűnhet, az egyetlen elméletileg törhetetlen kód olyan egyszerűen használható, hogy érdemes megismerkedni vele, csak abban az esetben. Végül senki nem tudja, mi lesz holnap jogellenesnek nyilvánítás, ugye?

Az egyszeri kulcsú titkosítás alapgondolata a következő: a felek kulcscsomagokat cserélnek (crypto-keys). Átküldéskor minden üzenet titkosítva van egy új kulccsal, amelynek hossza megegyezik az üzenet hosszával. Az üzenet tartalmazza az ún. "Indikátor", amellyel a fogadó fél megtudja, hogy melyik kulcsot (a kriptográfiai kulcs oldalát) kell használni a dekódoláshoz. Elméletileg nem lehet visszafejteni az üzenetet anélkül, hogy hozzáférnének egy kriptográf blokkhoz.

Ezért ezt a titkosítást az illegális szerek világszerte használják az utolsó mintegy száz évvel ezelőtt.

Algoritmus részletesen

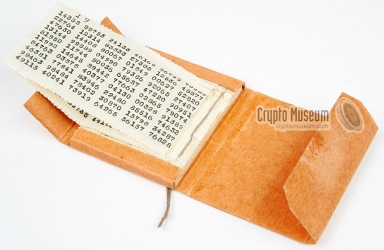

Tegyük fel, hogy Alice és Bob úgy döntöttek, hogy titkosítják levelezésüket egyszeri kulcsmal. Ehhez két különféle titkosítási kulcsot készítenek, amelyek közül az egyiket titkosítja és dekódolja Alice Bobról, a második pedig Bob Alice-től. Bob és Alice mindegyik notebook másolatát tartalmazza. A notebookok belsejében így néz ki:

Üzenet küldése

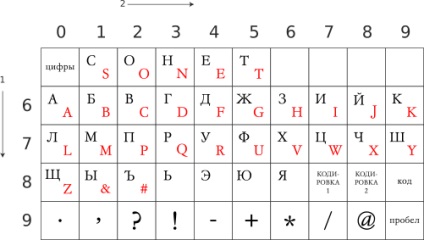

Alice elküldi Bobnak az "Ellenőrizze a kapcsolatot" üzenetet, azt digitális formába fordítja, mert ez egy speciális táblázat:

A felső sor karakterei egy számjeggyel vannak kódolva, a többiek pedig a sorok és oszlopok számai. A tábla oly módon van elrendezve, hogy dekódoláskor lehetetlen összekeverni a kódokat egy számjegyből és kettőből.

De mi történt Alicával?

Alice írja a számokat a későbbi titkosításhoz: 727326247369609916286667. A kulcsként a fent említett notebook második oldalát használja. Az első öt számjegy (81355) kulcsfontosságú jelző, ezeket nem használják a titkosításhoz. Így Alice a kódot a kódolt szöveg alatt írja:

És minden számjegynél a következő műveletet hozza létre: ha a felső számjegy nagyobb, mint az alsó sorban lévő szám, akkor a megfelelő csekély szöveges számot úgy kapjuk meg, hogy levonjuk a másodikat az elsőtől. Ha a felső szám kisebb, akkor 10 hozzáadásra kerül, és az alsó számot kivonjuk a megnövekedett számból, vagyis a kezünket követjük:

7 és 1 = 7 - 1 = 6

2 és 2 = 2 - 2 = 0

...

2 és 5 = 12 - 5 = 7

Az Alice a billentyű első öt számjegyét (jelző) a rejtjelezett szöveg tetejére helyezi, és Bob titkosítást küld:

Alice egy okos lány, megsemmisíti a használt cipherblock oldalt az üzenet titkosítása után. Légy okos. Legyen olyan, mint Alice.

Üzenet fogadása

Bobnak van egy példánya az "Alice-Bobu" notebookról, és a titkosítás után 81355-ig (indikátor) kezdődő oldalt keres. Most rögzíti a kulcsfontosságú adatokat (a jelző elhagyása) a rejtjelező szöveg alatt:

A forrásszöveg lekérdezéséhez egyenként hozzá kell adni a titkosítási és a kulcskulcs számát, több tucat lemorzsolva:

6 és 1 = 6 + 1 = 7

0 és 2 = 0 + 2 = 2

...

7 és 5 = 7 + 5 = 12 = 2

És Bob egy ismerős kódot kap, amely egy ismert táblázat segítségével a forráskódba fordul. Bob megsemmisíti a használt cipherblock oldalt. Bob okos. Legyen olyan, mint Bob.

Így Alice használja az "Alice-Bobu" jegyzettömböt az üzenetek titkosításához, és Bob - a dekódoláshoz. Ahhoz, hogy Bobot Alice-nak küldjék el, van egy másikon, Bob-Alice-dal.

Egy kicsit a kódolásról

A kódolási tábla nem befolyásolja a titkosítási erősséget, még akkor sem, ha a kódolási eljárás ismeretes a harmadik fél számára, ez nem hozza közelebb a dekódoláshoz. Tehát az asztalnak kényelmesnek kell lennie.

A fenti táblázat kidolgozása az orosz és a latin betűk kódolásához:

További ábécé (ebben az esetben latin) beírásához írja be az ábécé (88) átmeneti kódját, visszatérve a fő ábécéhez, menjen a fő táblázathoz (87).

Előnyök, hátrányok, buktatók?

Ennek a kódnak a fő nehézsége a kulcscsere megszervezése. Elég, ha egy gombot kétszer használsz, hogy a levelezés problémamentesen visszafejthető legyen, úgyhogy a kulcsoknak ... elégnek kell lenniük.

A második nehézség a kulcsok létrehozása. Az egész rendszer csak akkor működik, ha a titkosító karakterláncok száma valóban véletlenszerű. A legtöbb számítógépes program az úgynevezett "pszeudo-véletlen számokat" használja, amelyek sorrendjét harmadik fél reprodukálhatja. A Unix-szerű rendszerek (Linux, BSD, Mac OS) szinte teljesen véletlenszámú beépített generátorokkal rendelkeznek, de kérdéseik is vannak. Bár az első alkalommal, míg az FSB és az FBI nem vadászik, le fog esni.

A harmadik összetettség egy biztonságos környezet a titkosításhoz és a dekódoláshoz. Ha elegendő "biztonság" van az otthoni számítógépen, akkor valószínűleg nincs szükség egy titkosítóra egy egyszer használatos kulcs segítségével.

De ha igazán szüksége van a levelezés bizalmas kezelésére, és készen áll arra, hogy kellemetlenséget okozzon neki, akkor egyszerűen nincs más alternatíva a kóddal egyszeri kulcsmal.

Kapcsolódó linkek:

71584 24571 13491 79921 52889 53636 36832 54036 50928 95065 06375 86945 47147 86954 44370 87278 19269 34350 87391 61344 79805