Modern hashracing

Gyakran előfordul, hogy egy hacker nagyszerű munkát végez a rendszerben, és teljes hozzáféréstől függetlenül csak egy lépés választja el - a jelszó kiválasztását a hashhoz (az adminisztrátor vagy a megfelelő felhasználó titkosított jelszava). A szavak egyszerűnek hangzik, de hogyan? És mit kell tudnod, és képesnek kell lennie a legtartósabb jelszavak sikeres helyreállítására is? Vagy talán jobb, ha azonnal fordulsz azokhoz, akik hivatásszerűen foglalkoznak hashkreking évek óta?

Mi a hash repedés?

A jelszavak helyreállítása a hashhoz vagy a hash repedéshez nagyon izgalmas folyamat, amelyre különböző területeken jó ismeretekre van szükség - titkosítás, kombinatorika, programozás és még sok más. Megfelelően meg kell értenie a hardvert, hogy biztosítsa a farm zökkenőmentes működését több hetet és hónapot maximális terhelés mellett.

A legtöbb hash-cracker a fórumokon - egyfajta robin gudy. Időt és forrásokat fordítanak arra, hogy segítsenek törni a haszont a többi felhasználónak, ugyanakkor folyamatosan felhalmozódnak új jelszavak és szabályok kialakítása. Számukra minden hash kihívás az értelemhez, tapasztalatukhoz és készségükhöz. És ezek a srácok megtalálják a legnehezebb jelszavakat, amelyeket senki más nem tud visszaszerezni. Hogyan csinálják? Milyen szoftvereket és hardvert használnak? Mit kell még tudnod annak érdekében, hogy megszakítsam a hasizolást annyira, mint ők? Erről szólunk a cikkünkben.

A CPU programok sokkal többet dolgoznak, de a legfunkcionálisabbak ugyanazok a hashcat és JtR. A Hash Manager programot is hozzáadhatja hozzájuk. amely inkább az ipari méretű feldolgozási hashokra koncentrál, vagyis olyan nagyon nagy listákra, amelyeket más programokba nem lehet betölteni. Mindezek a programok ingyenesek, és mindenkinek magának kell döntenie, hogy mit válasszon magának a mindennapi munkához, csak a gyakorlat azt mutatja, hogy kívánatos, hogy képes legyen elsajátítani ezt a szoftvert - rendszerint a szakmai megoldások a konkrét helyzet függvényében használják ezt a programot.

Egy másik dolog, hogy fontolja meg, hogy ezek a programok konzolok, nincs beépített grafikus felhasználói felületük, és a lehető leghatékonyabban használják őket, meg kell tudni dolgozni a konzolban (lásd az oldalsávot). És ideális esetben parancsfájlok (BAT vagy CMD) programozására is szükség van a programok munkájának rugalmas konfigurálása érdekében. Ezután egyszerre létrehozhat egy parancsfájl-készletet a különböző támadásokhoz, majd ha minden be van állítva, az összes hash-repedés lecsökkentésre kerül, hogy betöltse a fájlt a szükséges hashokkal és egy bizonyos parancsfájl futtatásával bizonyos paraméterekkel.

Konzol - Hezkreker mennyei háza

A legfejlettebb hashcracker szoftver konzol, és parancsvezérlő paraméterekkel vagy konfigurációs fájlok szerkesztésével vezérelhető. De a tendencia az, hogy a felhasználók távolabb és távolabb haladnak a konzolról, grafikus interfészt igényelnek, és a fórumok közül a legnépszerűbb kérdés az ilyen programok használatával kapcsolatban: "Elindítottam a programot, a fekete ablak kijött és bezárt. Mit kell tennem? "A válasz nyilvánvaló - a konzolt megvizsgálni.

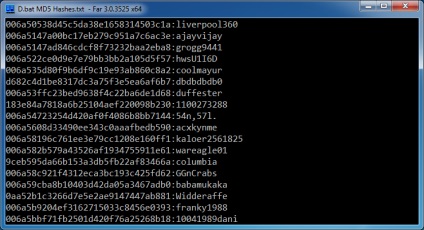

Valószínűleg a linuxoids már rendelkezik a konzolon való munkával, de a Windows felhasználók számára a legjobb választás a FAR Manager program. Segítségével nagyon kényelmes a listák tördelése és egyéb fájlok kezelése. Ha pedig kiegészítő eszközökkel kombinálja (például a Hash Manager programból), akkor gyilkos készletet kap, amely lehetővé teszi, hogy másodpercek alatt feldolgozza a fájlokat.

Ehhez hozzá kell rendelnie a leggyakrabban használt eszközöket a felhasználói menüből (az F2 megnyomásával) a fájl rendezéséhez, a jelszó lekéréséhez az eredményfájlból, a fájl sorszámainak számbavételéhez és így tovább. Ezután a kívánt fájllal végzett munka három műveletre fog csökkenni - lépjen rá a kurzorral, hívja az F2 billentyűt és nyomja meg a gyorsbillentyűt.

Miután teljes mértékben személyre szabta a FAR-ot - a fájlok színezésével, az eszközök gyors gombjaival, gyors átmenetekkel a kívánt könyvtárhoz stb. - a hasítógép minden rutin munkája nagyon kényelmes lesz és ezért nagyon hatékony.