Windows Vista tűzfal

Mi változott a Windows tűzfalban?

Az utóbbi években az információbiztonság kérdései egyre inkább az egyetemes figyelem tárgyává válnak. Ez történt számos, széles körben nyilvánosságra hozott információs rendszer elleni támadás után, a bruttó hackeléstől kezdve és a malware e-mailen keresztül történő elrejtett elindításával. A közelmúltban a hackerek rendszerint speciális kiskapukat használtak a szoftverben, és a behatoláshoz távoli hozzáférést kellett biztosítani a sebezhető rendszerhez. A hálózati keretek helyesen konfigurált tűzfalai segítenek visszaszorítani az internetről érkező támadások többségét.

Új MMC beépülő modul

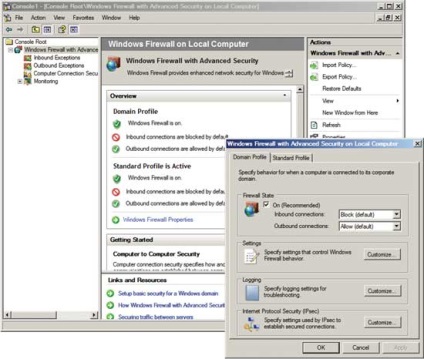

A Windows tűzfal a "szárnya alatt" mind a hagyományos felhasználók, mind a nagyvállalatok munkaállomásainak személyi számítógépeit támogatja, egyrészt a termék központosított adminisztrációját, másrészt pedig egyszerű használatát. Első pillantásra nem észlel különbséget a tűzfal korábbi verziójából, mivel a Microsoft minden új funkciót új MMC konzolba csomagolt, az úgynevezett Windows tűzfalat Advanced Security (lásd az 1. képernyőt). Néhány tűzfalbeállítás továbbra is központilag konfigurálható csoportházirenden keresztül, vagy helyi szinten konfigurálhatja a tűzfalat a Netsh parancsnoki segédprogrammal. A többi beépülő modulhoz hasonlóan a Windows tűzfal a Speciális biztonsággal is támogatja a távoli hozzáférést, amely lehetővé teszi a távoli állomás tűzfalának konfigurálását.

1. képernyő: Windows tűzfal a Speciális biztonsági ablakkal

Vegye figyelembe, hogy bár a Vezérlőpultban létrehozott szabályok láthatók az új beépülő modulban, az MMC-ben közvetlenül módosított vagy létrehozott szabályok nem mindig jelennek meg a Vezérlőpulton. Például, ha az új beépülő modul a Vezérlőpulton eredetileg létrehozott alapszabály szerkesztésére szolgál, akkor a szerkesztés befejezése után már nem látja ezt a szabályt a Vezérlőpulton.

Bejövő és kimenő kapcsolatok blokkolása

A Windows Vista tűzfal alapértelmezés szerint blokkolja a bejövő forgalmat, ezért azonnal be kell állítania a Kivételek listát, ha hálózati alkalmazással kíván dolgozni. Kivételeket jelentenek a Microsoft a szabályokat, pontosabban az ACL-eket.

Sok esetben a független fejlesztők által írt host-alapú tűzfalak figyelmeztetést adnak ki, amikor megpróbálnak kimenő kapcsolatot létrehozni és engedélyt kérni a felhasználótól. A kapott válasz alapján a tűzfal létrehozhat egy szabályt, amely a jövőben reagál az ilyen eseményekre. A Windows Vista tűzfal nem működik - alapértelmezés szerint minden kimenő forgalom megengedett. A kimenő forgalomra vonatkozó kivételek létrehozása nem egyszerű eljárás, de új beépülő modult igényel. A legtöbb felhasználó ezt nem is emlékszik erre, de a rendszergazdáknak meg kell érteniük a Windows tűzfalra vonatkozó kötelező beállításokat a Speciális biztonsággal.

Hozzáférés az új tűzfal funkciókhoz

a keresési mezőbe, és nyomja meg az Enter billentyűt. A megjelenő kérelemre válaszul kattintson az Engedélyezés lehetőségre, hogy engedélyezze az MMC-t privilegizált üzemmódban. A Fájl menüben kattintson a beépülő modul hozzáadása / eltávolítása elemre, válassza a Windows tűzfalat a Speciális biztonsággal, majd kattintson a Hozzáadás gombra. Válassza ki a kezelni kívánt számítógépet, kattintson a Befejezés gombra, majd kattintson az OK gombra.

Azok, akik ismerik a Windows Firewall korábbi verzióit, észre fogják venni, hogy az új verzió megtartja a domain és a standard profil fogalmát. Minden egyes profilhoz egyedi szabályokat állíthat be, és a Windows automatikusan meghatározza, hogy melyik profilt használja minden egyes esetben. Domainprofilot használnak, amikor a számítógépet egy olyan hálózathoz kapcsolja, amely egy tartományt használ, például egy vállalat helyi hálózatát. A szabványos profilt minden más esetben használják, amikor a számítógép külső hálózathoz csatlakozik. A tűzfal tulajdonságai különbözőképpen konfigurálhatók a tartományhoz és a szabványos profilokhoz - például olyan szabályt hozhat létre, amely lehetővé teszi a bejövő forgalom számára, hogy hozzáférjen a számítógéphez, ha helyi hálózathoz csatlakozik, és megtagadja a hozzáférést az állomáshoz, ha utazik. Ezenkívül beállíthatja az alapértelmezett műveleteket (például blokkolást vagy engedélyt a bejövő és kimenő kapcsolatok beállításához) és az IPSec-beállításokat (például kulcscsere, titkosítási és dekódolási algoritmusok, hitelesítési módok).

Példák tanulás

A Microsoft a Windows tűzfal mellett számos előre elkészített szabályt kínál. Alapértelmezés szerint le vannak tiltva, de segítségük miatt nem nehéz létrehozni a sajátját vagy módosítani a meglévő szabályokat. A tűzfalak általában szabályozhatják a szabályokat, engedélyezhetik vagy megtagadhatják a munkát bizonyos protokollokkal (TCP, UDP, stb.) És portokkal. Ezenkívül a Windows tűzfal képes korlátozni a különféle programok vagy szolgáltatások hozzáférését a portokhoz vagy protokollokhoz.

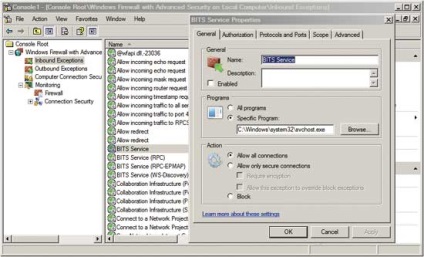

Az alkalmazások korlátozása. A Windows tűzfalban használt szabályok rugalmasságának szemléltetése érdekében nézzük meg a Háttérben futó intelligens átviteli szolgáltatás (BITS) szolgáltatás szabályait, amelyet a távoli számítógépekről származó frissítések letöltésére használunk. Ez a szabály lehetővé teszi, hogy csak a BITS szolgáltatást blokkolja az alapalkalmazás és a megfelelő hálózati port megadásával. A Windows tűzfal a Speciális biztonsági beépülő modullal adja meg a bejövő kivételeket a bal oldali ablaktáblában, és kattintson duplán a BITS szolgáltatás szabályára a középső ablaktáblában, hogy elérje a kiválasztott szabály tulajdonságoldalát. Az Általános lapon meg kell adni a szabály nevét, engedélyezni kell, és meg kell adni, hogy lehetséges-e az összes program futtatása a számítógépen vagy csak egyes programok. Amint a 2. képernyőn látható, a szabály azt mutatta, hogy csak a svchost.exe program használható (a programkiszolgáló a Windows szolgáltatások futtatásához). Ha az svchost.exe-n kívül minden programra kattint az OK gombra, akkor a szabály használatának tilalma azonnal be van állítva. A Műveletek részben engedélyezheti vagy letilthatja az összes kapcsolatot, vagy beállíthatja a Csak biztonságos kapcsolatok engedélyezése beállítást. A biztonságos kapcsolatok IPSec alapúak a titkosítás kérdésében és a hálózati kommunikáció integritásának megőrzésében, és ez lehetővé teszi a kapcsolat hitelesítését a felhasználónév vagy számítógépnév megadásához.

BITS szolgáltatás Tulajdonságok beállításai az alkalmazás korlátozásának beállításához

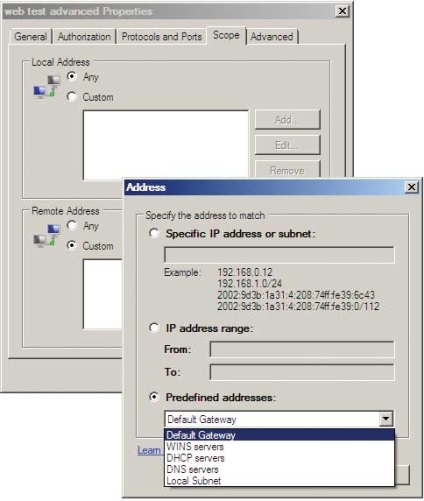

A protokoll és a port korlátozása. A Windows tűzfal legelső verziója már beállította a távoli portot, de csak két protokollt: TCP és UDP. Például a kimenő HTTP-kapcsolatok engedélyezéséhez meg kell adnia a protokollt és a portszámot (például TCP 80) a kapcsolatokhoz. A Vista tűzfal lehetővé teszi több mint 20 előre definiált protokoll konfigurálását, vagy leírja saját protokollját, és a távoli porton kívül adja meg a számítógép helyi portját. Ezenkívül egyetlen szabály mellett több port is társítható. Például a „abszorpciós” és megnyitni egy titkosított webes forgalmat egy szabály hívja ezt a szabályt, például webes forgalmat, és engedi az 80-as TCP és a 443 A protokollok és portok a szabály BITS szolgáltatás a Microsoft fejlesztők már leírták a BITS-forgalom TCP egy helyi port 2126. megadhatja a protokollt használja az Internet Control Message Protocol (ICMP), amelyben egy különleges módon paraméterek, mint a visszhang kérés és válasz router vagy egy speciális ICMP típus és kód.

Az interfész típusának korlátozása. A Speciális fül lehetővé teszi, hogy kivételeket írjon elő egy bizonyos típusú interfészre: Helyi hálózat, Távoli hozzáférés vagy Vezeték nélküli. Amikor a felhasználó mellett a helyi (vállalaton belüli) kapcsolat szeretne kapcsolódni a távoli hálózaton, de ez nem kívánatos, hogy kockázatot a vállalati adatok miatt a nyitás a külső hozzáférést, akkor beállíthatja kivétel (kivétel), hogy blokkolja a bejövő kapcsolatokat, és ezt a szabályt, hogy a felület néz „kívül”. Ebben az esetben a felhasználók továbbra is kaphatnak új kapcsolatokat a helyi hálózattól - de nem a távoli hálózatokból.

A szolgáltatás korlátozása. Sokan valószínűleg emlékeznek arra, hogy az előre definiált BITS szolgáltatás szabály lehetővé teszi a bejövő kapcsolatokat a 2126-as TCP-porton az svchost.exe programhoz. A BITS szolgáltatás további szigorítása a Szolgáltatások ablakban konfigurálható. Itt adhatja meg, hogy mely szolgáltatások tartoznak a szabály hatálya alá. Ehhez lépjen a BITS szolgáltatás tulajdonságai ablak Speciális fülére, majd kattintson a Beállítások gombra. Sok esetben egyszerűen csak korlátozni fogja a forgalmat a protokollon és a porton keresztül, de néha finomítani kell a korlátozásokat, és részletezni kell azokat a szolgáltatásokat, amelyek engedélyezettek vagy tiltottak a hálózati kapcsolatok létrehozásához.

Kimenő kapcsolatok

A Vista tűzfal lehetővé teszi a kimenő kapcsolatok közel azonos módon történő konfigurálását a bejövő forgalom számára. A kimenő kapcsolatok felismerése és szűrése a tűzfal egyik erőssége, hiszen a számítógépén a lehető legrészletesebb módon vezérelheti számítógépének működését. Kimenő kivételek az a mechanizmus, amely lehetővé teszi a hálózati hozzáférést olyan alkalmazásokhoz, mint a Microsoft Internet Explorer (IE), az Outlook és más ismert hálózati programok, ugyanakkor letiltja a fennmaradó kimenő forgalmat.

Például, ha a cég köteles proxy-kiszolgáló hitelesített kapcsolatokat az alapértelmezett TCP port 8080, akkor regisztráljon, és blokkolja az összes kimenő forgalom 80-as TCP (normál TCP port), hogy lezárja a „másik” programok proxy lehet kiiktatni egy kísérletet, hogy létrejöjjön a kapcsolat egy külső webszerverrel. Nagyon gyakran a felhasználók akaratlanul telepíteni a kémprogramok és más jogosulatlan szoftver próbál betörni az internet, mint említettük kivétel blokk ilyen kísérleteket.

Ellentétben más cégek tűzfalakkal, amelyeket az ügyfél házigazdájára telepítenek, a Windows tűzfal bétaverziója nem jelent figyelmeztetést a kimenő kapcsolat blokkolásakor. De ha beállítja a tűzfal naplóját, akkor a blokkolt kapcsolatok láthatók a naplófájlban.

Ennek része a Windows tűzfal számos kimenő szűrők, távoli kapcsolatok és azok alkalmazásával, akkor távolról zárolhatja a gyanús számítógépek - talán ők vírussal fertőzött vagy „féreg”. Emlékszem, hogy ilyen esetekben az egyetlen lehetőség a korábbi verziók Windows tűzfal - kapcsolja ki az állomásra, és húzza ki a hálózatból. Vista tűzfal lehetővé teszi, hogy távolról csatlakozni egy gyanús számítógéphez az MMC konzol lehetővé blokkolja a kimenő forgalmat, és aktiválja a tűzfalat fakitermelés, amely lehetővé teszi az adatcserét a hálózaton keresztül port csak egy adott halmaza számítógépek. Ez lehetővé teszi a katasztrófa méretének korlátozását és az állomás távvezérlésének fenntartását.

A Microsoft új környezetet is felvetett a Windows tűzfalba a Netsh-ban, hogy figyelembe vegye az új tűzfal funkciókat, például a kimenő forgalom szabályait. A Netsh parancsot interaktív módon futtathatja, vagy más parancsokkal és alkontextusokkal társíthatja. Például a parancs:

A netsh advfirewall kimenő összes megjelenítése

elindítja a Netsh-ot, megváltoztatja a kontextust az advfirewallra és a kimenő alkontextusra, majd elindul a Show All parancs. Ennek a tervnek az eredménye a tűzfalon beállított kimenő kivételek megjelenítése. Bármelyik parancsban meg lehet adni a "?" Szimbólumot a támogatott parancsok és alkontextusok felsorolásához. A Netsh lehetővé teszi, hogy konfigurációkat exportáljon, másolással más számítógépekre, vagy szkriptekkel új parancsokat adjon hozzá a parancssorból. Az elérhető szabályok listájának megjelenítéséhez használja a Show and Add parancsot egy új szabály létrehozásához.

naplózás

A Windows tűzfal korábbi verzióihoz hasonlóan a Vista tűzfal támogatja a tűzfal naplózását (alapértelmezés szerint ez a c: \ windows \ pfirewall.log fájl). A blokkolt csomagok és a sikeres kapcsolatok regisztrálása is konfigurálható.

Integráció az IPsec segítségével

A Vista tűzfal szabályaiban IPSec beállításokat tartalmaz. A Microsoft rendkívül érdekli az IPSec támogatása, de észrevételeim szerint nagyon kevesen használják ezt a lehetőséget. Útközben IPSec szétterítjük vélt vagy valós nehézségek - nem is olyan könnyű helyesen beállítani a feladat az IPSec használatával, fennáll annak a veszélye, hogy blokkolja a hozzáférést a számítógéphez a helytelen beállítás, nincs módja, hogy használja a hagyományos eszközök hálózati felügyeleti vagy az IPSec forgalom irányítását. Az új tűzfal nem szünteti meg a felsorolt kockázatokat, bár egyszerűsíti az IPSec konfigurációs eljárást. A Microsoft fejlesztői újratervezték az IPSec konfigurációs varázslót, hogy egyszerűsítsék a protokollok működését.

A szerszám ugyanaz, több lehetőség

Szerintem a biztonsági szakemberek szeretnék tesztelni az új Windows Vista tűzfal funkcióit. A kétirányú hozzáférés-ellenőrzési listák létrehozásának képessége sokak számára érdekes lehet. Igen, vannak fejlesztések a házigazdáktól független, harmadik féltől származó tűzfalakból, ahol több funkció van, de a Windows tűzfal minden versenyt verte meg a termék árán, és a Vista minden egyes verziójában ez is megvédi a "dobozos" számítógépet. Ezenkívül a Microsoft tűzfalja lehetővé teszi a Netsh és a GPO beállításainak engedélyezését. A Csoportházirendet és a Vista-t használó szervezetek hatékony, központilag kezelt megoldást kapnak a gazdaalapú tűzfalak telepítésére.