Vírus a vbulletinben

A rosszindulatú kampány filestore72.info több mint egy éve. Időről időre írtunk róla. amikor volt egy hatalmas hacker Invision Power Board (IP Board). De nekünk mindig az ügyfelek jönnek ezzel a fertőzés, azaz a kampány még mindig aktív, és a látogatók átirányítását most egy másik CMS vBulletin rosszindulatú oldalak, úgy döntöttünk, hogy többet mond, hogy a rosszindulatú kódot leselkedik a fertőzött hely, hogyan kell gyógyítani ebből a webhelyről és arról, hogy mit kér a hacker bot, hogy jogosulatlan hozzáférést szerezzen a webhelyhez.

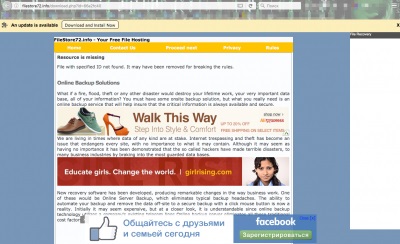

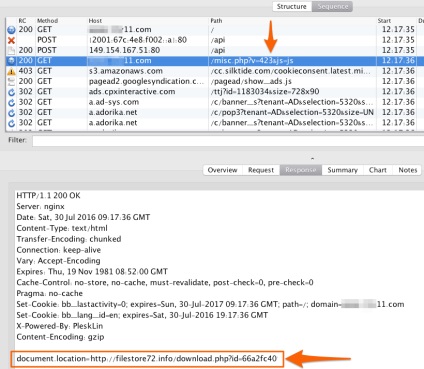

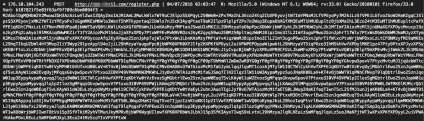

A fertőzött webhely HTTP-munkamenetje így néz ki:

A rosszindulatú átirányítások a következő webhelyeken találhatók:

- myfilestore.com

- filestore72.info

- file2store.info

- url2short.info

- filestore123.info

- url123.info

- dollarade.com

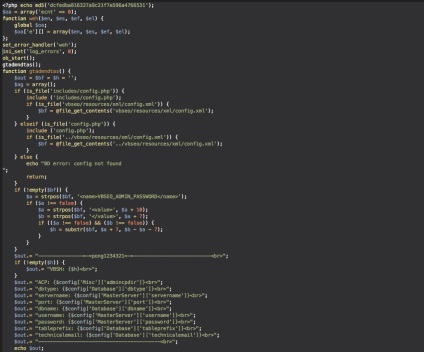

A keresési átirányítás oka az adatbázisban található virális PHP kód. Ez a "rosszindulatú program" csak az adatbázishoz (adatbázistábla, pluginok írása), vagy a dump fájl keresésével érhető el.

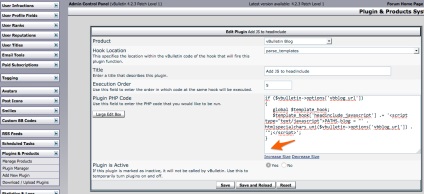

Ha megnyitja a kódot a plugint a vBulletin felület (ahol a szerkesztett beépülő kód), majd adja be a rosszindulatú ez nem jelenik meg. Ez annak a szimbólumnak köszönhető, amelyet a rosszindulatú kód előtt adtak hozzá.

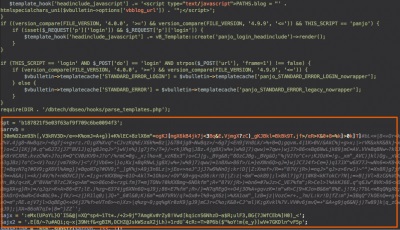

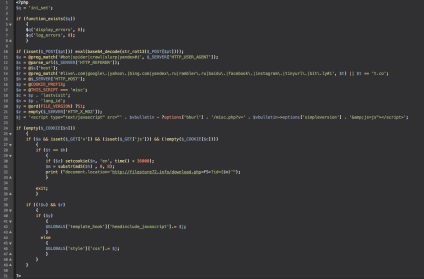

Most nézzük meg a rosszindulatú injekciók kódját:

Script két logikai egység: backdoor sorban 10 (amelyre később visszatérünk), és maga a kód, amely végrehajtja átirányítani.

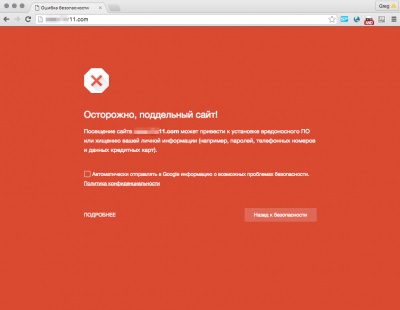

De az automatikus észleléssel mindegyik valamivel bonyolultabb. meg tudjon birkózni csak a fejlett web szkenner, például egy web crawler ReScan.pro. mivel úgy versenyez a nyitó egy oldal a böngészőben, kivéve az összefüggésben az oldalon, ha azt észleli, kétlépcsős végrehajtása és helyettesítheti a helyes értéket a mező kialakulását Referer kérést szkripteket. Például sem a sucuri.sitecheck.ru sem a quttera.com nem észlelte ezt az injekciót. Csak azt mutatták, hogy a webhely a Google feketelistájába tartozik (ami érthető volt és ellenőrzés nélkül).

A fertőzött terület kiterjesztett megfigyelése során érdekes kérést találtunk a hátsó ajtón (10. sor). A terhelés átvitele titkosított formában történik (rot13 + base64).

Ha találkozik ezzel a betörésszel és nem tud megbirkózni a sajátjával, kérjük, vegye fel velünk a kapcsolatot a webhely vírus kezelésével és a hacker elleni védelemmel.