Spam elleni küzdelem a honeypot rendszer használatával 1. rész

A spammerekről

1.1 Mi a spam?

Míg a "spam" az ismeretlen húsot tartalmazó tálca neve, ezt a szót olyan emberek is használják, akik az internetről érkező, nem hívott leveleket hívják. A koncepció eredete Monty Python vázlatából származik, ahol a "spam" szót olyan gyakran használják, hogy elnyomja a szó minden más jelentését. A lényeg az, hogy ha az internetet elárasztották a levélszemét, akkor senki sem tudná megkülönböztetni a levélszemét és a szokásos leveleket a felhasználók között.

Ebben a cikkben a spam szót a nem követelt tömeges levelezés (UBE) és a nem követelt kereskedelmi levelezés (UCE) leírására használjuk. A cikk példái és programnaplói valós eseményekből származnak, de módosultak az anonimitás megőrzése érdekében.

1.2 Hogyan működnek a spammerek?

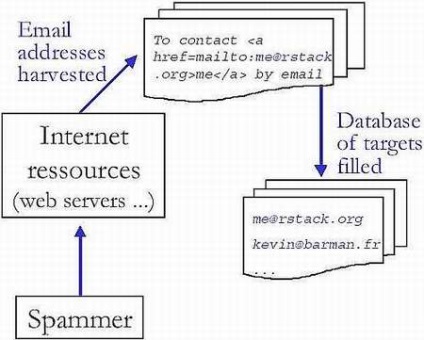

· Gyűjtemény: az áldozatok adatbázisának létrehozása az operatív elektronikus postaládák keresésekor.

· Spam és nyitott relé szolgáltatások: keressen és használjon olyan kiszolgálókat, amelyek támogatják a levelek átirányítását bárhol.

Teljes kiadványt igényelne a spammerek által használt módszerek leírása, és az interneten tele vannak kitűnő erőforrásokkal a témában, ezért csak a fő részletekre figyeljünk.

1.2.2 Nyílt proxykiszolgálók.

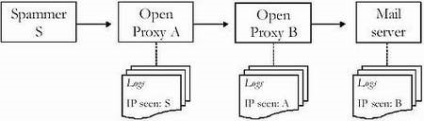

A nyílt proxykiszolgáló olyan szolgáltatás, amely a világon nyitva áll a lekérdezések széles skálájához, lehetővé téve a felhasználók számára, hogy az interneten történő utazás során névtelenek maradjanak. Az ilyen proxikákat széles körben használják a föld alatt: blackhats, wreckers stb. A megnyitott proxyk hasznosak a spammerek számára is, mert az árnyékban akarnak maradni, és nem küldöttek ki kéretlen leveleket.

Az alábbi példa egy, a horkolási program által rögzített TCP-munkafolyamat példáját mutatja, amely egy távoli proxy szerver hitelesítését mutatja, amelyet valószínűleg a Earthlink szerver indít. Az ügyfél csatlakozik a 8080-as porton (TCP) a proxy-meghallgatáshoz, és nem kér egy weboldalt, hanem kéri a TCP-munkamenetet az SMTP-north (207.69.200.120) segítségével. A következő az SMTP protokoll munkamenet, amely közvetlenül megnyílik az SMTP szerverrel (HELO, MAIL FROM, RCPT TO, DATA, QUIT).

Minél hosszabb egy ilyen lánc, annál inkább a spammer anonimitása, de meg kell jegyezni, hogy ez befolyásolja a kapcsolat sebességét.

1.2.3.Rögzítse a relé szolgáltatásait.

Nyitott relé szolgáltatás ( „open relay” nevezik biztonságos relé szolgáltatás, vagy harmadik fél releynymiservisami) - a Mail Transfer Agent (MTA), fogadja a leveleket, a „harmadik fél”, akkor is, ha nem tervezték a domain a szolgáltatást. Mivel nyitott relé továbbítják a leveleket, amely nem tartozik, és nem céljuk a helyi felhasználót a cél, ezeket használják a spammerek, hogy támogassák a nagy mennyiségű kéretlen e-maileket.

Rosszul konfigurált MTA valóban ad a rendszer és a hálózati erőforrások egy távoli támadó, aki pénzt kap a spam. Gyakran a szervezet véletlenül továbbítja spam, lehet bejutni a nemzetközi „fekete lista” (RBL és mások.) Ez nagyon bosszantó a szervezet alkalmazottai, és a nagy internetes szolgáltató, ami benne van az ilyen listák valószínűleg elveszítik egyes ügyfelek és veszteségeket szenvedett.

A 2.0-s rendszer a spameterekkel szemben támadja a honeypotot.

Idézet a fő projekt fejlesztője Honeypot Lanza Spittsnera (Lance Spitzner): „Honeypot - erőforrás információs rendszer, amelynek lényege abban rejlik, hogy az engedély nélküli és illegális használata ehhez az erőforráshoz.”

Ebben a fejezetben megvizsgáljuk, hogy a következő esetekben kell-e használni a honeypot rendszereket:

Amikor a spamszolgáltatók kapcsolódnak a proxykiszolgálókhoz, és szolgáltatásaikat saját hasznukra használják.

amikor a spamszolgáltatók az SMTP-szolgáltatásokat használják, hogy egy csomó kéretlen levelezést küldjenek át.

2.2Honeypot rendszerek és nyitott proxyk.

Az egyik fő módja annak, hogy a levélszemétszolgáltatók hozzáférjenek egy levélkiszolgálóhoz, olyan nyílt proxykiszolgálókon keresztül csatlakozzanak, amelyek elfogadják és szabadon elküldhetik a kéréseket. Az ilyen proxy a képernyővédők szerepét játssza, amelyek mögött rejtőzik a spammerek.

Hát, olyan nehéz telepíteni egy hamis proxy-t a honeypot rendszerben? Természetesen nem, és ez az, amit most megfontolunk.

A tűzfal naplóin keresztül észlelted, hogy megpróbál csatlakozni a következő TCP portokhoz:

1080 zokni proxy szerver

3128 tintahal proxy szerver

8080 webes cache szolgáltatás

Sok bátor tinédzser, olyan programokat használ, amelyeket nem hozott létre, és akinek a munkája nem ért egyet, a hálózatot "érdekes" szolgáltatásokért vizsgálja meg. Sokan megosztják az általuk talált információkat a nyílt proxykiszolgálók nyilvános adatbázisaiban (például írja be az "ingyenes proxylistát" bármely keresőmotorba). Ha csatlakozik a TCP-portok meghallgatásához és több csomag elküldéséhez, megértheti, hogy a proxy nyitva van-e vagy sem.

Mi történik, ha több honeypotot telepítünk, amelyek pozitívan reagálnak a bejövő kérelmekre? Nagyon sok spamelt tudunk bolondozni.

A Niels Provos (Niels Provos) által készített kedvenc honeypotot Honeyd-nek hívják. Annak érdekében, hogy hamis relé szervert hozzon létre szimuláló nyílt proxyk és nyitott relé szolgáltatás, akkor használja a következő konfigurációs fájlt:

A távoli támadók becsapásához az adatátviteli folyamat egy részét vagy egészét szimulálni kell.

Érdekes bizonyítékként megnézzük a Bubblegum Proxypotot, egy nagyon erős kis programot. A program egyetlen célja a túlzottan bosszantó spammerek megcsalása, egy nyitott proxy szimulálása. Honeyd-szel ellentétben nem tehet minket semmit (Honeyd lehet bármi is); nem változtathatja meg az ip stack viselkedését stb. Annak ellenére, hogy ez a legegyszerűbb program, a segítségével hamarosan sok érdekes információt találnak a spammerekről.

A spammer készségétől függően egyszerűen ellenőrizheti, hogy a proxy nyitva van-e, vagy ellenőrizze, működik-e megfelelően. Ne feledje, hogy a spammer fő célja, hogy sok pénzt készítsen. Nem engedhetik meg maguknak, hogy elveszítsék az értékes időt, és több ezer üzenetet küldenek semmiért. Az én ideiglenes honeypotsomon észrevettem mindkét fajta viselkedést.

A Proxypot segítségével háromféle módon választhatja ki a spammereket:

smtp1: a kapcsolat teljesen hamis.

Plusz: nincs szükség kimenő SMTP forgalomra, ami megóvja a hálózat teljesítményét.

Mínusz: ez csak becsaphatja az újoncokat, és meg kell választania az SMTP-kiszolgáló típusát, amelyet szimulálni kell. Ha a spammer csatlakozik a proxyhoz, és kéri, hogy küldje a Sendmail kiszolgálónak, miközben ábrázolja a Qmail-t, gyanús lehet a honeypot.

smtp2: kapcsolódni az igazi e-mail szerver, az olvasás a 220 banner és talán végrehajtás HELP parancs, hogy megtudja, a szerver változata, majd húzza ki és ezt az információt egy hihetőbb megtévesztés.

Plusz: ha a spammer ismeri a használt kiszolgáló verzióját, el tudja hinni, hogy ez az igazi szerver.

Mínusz: ez megköveteli a kimenő forgalmat. Biztosnak kell lenned a kiszolgáló verziójával, nehogy valódi levélszemét vagy hacker támadás legyen. Ha az SMTP-kiszolgáló egy spammerhez tartozik, észre fogja venni, hogy a proxyon keresztüli munkamenet nem egyezik meg azzal, ami az SMTP-kiszolgálóhoz érkezik.

smtp3: csatlakozás az igazi SMTP-kiszolgálóhoz és az összes parancs átugrása a DATA és az EXPN kivételével. Az RCPT és a VRFY korlátozása is.

Plusz: ez a legszélsőségesebb szimuláció, és nem valószínű, hogy jobb eredményeket érhet el, mert a DATA parancs megfelelő használata valóban képes a leveleket (amelyeket el akar kerülni).

Kevesebb: mint minden szimulátor, definiálható spammerként, és továbbra is fennáll az ujjlenyomatvétel lehetősége.