Névtelen böngésző böngésző

A Tor Project nemzetközi emberi jogi, nyílt forráskódú projekt, amelyet a fehér világtudósok és programozók nyílt közössége fejlesztett ki, hogy biztosítsa az interneten található információs blokád anonimitását és áttörését. Tor bizonyult hatékonynak Iránban, Kínában és más majmokban. Középpontjában a Tor névtelenítési váltja közvetlen üzenetek továbbítását való átadása egy többrétegű titkosítatlan formában egy lánc közbenső csomópontok, amelyek mindegyike tudja, hogy csak a szomszédai lánc és mindössze egy réteg titkosítást. Hangsúlyozni kell, hogy a Tor nem biztosít kriptográfiai védelmet a levelezésben: a szállítási titkosítás a láncban csak anonimitás elérésének egyik módja.

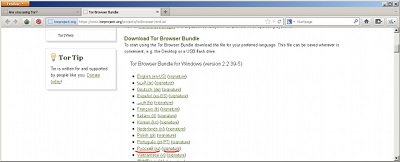

Ahhoz, hogy használni anonim internetes Tor Project közösség jött létre, és folyamatosan javított összeszerelése Tor Browser Bundle. Ez magában foglalja a program-anonimizator a Tor, Vidalia grafikus menedzsment shell böngésző (web-böngésző) Firefox ESR alapján a híres nyílt Mozilla Firefox böngésző létrehozott kiegészítései nyitott Torbutton, NoScript, HttpsEverywhere. A Tor Browser Bundle a hálózaton keresztül van felosztva egy kész szerelvény formájában, amely hordozható, azaz. az operációs rendszerbe történő telepítés nélkül, például egy flash meghajtóról.

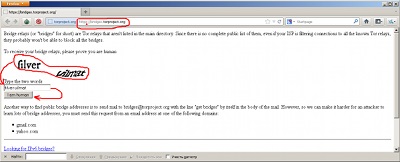

A Tor hálózati csomópontokat önkéntesek indítják el: a Tor-anonymizer (beleértve a Tor Browser Bundle-t) bármely felhasználó áthelyezhető szerver üzemmódba, azaz csomóvá válik. Az ilyen csomópontok nyilvános / nem nyilvános, bemeneti / közbenső / kimeneti. A bevitt nem közhídokat hidaknak nevezik, és a cenzor által a Tor-blokkolás leküzdésére szolgálnak.

Telepítés és üzembe helyezés

Három dolgot kell telepíteni és használni:

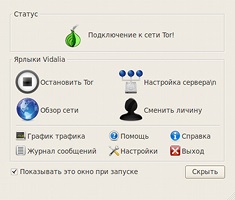

Tor kontroll a Vidalia héjból

1. Az összeállítás megkezdése után a Vidalia ikon megjelenik a tálcán (a jobb alsó sarkában, az óra mellett), mint izzó. Ha megnyomja az LMB-t az izzóban, az ablakot hoz létre a Vidalia vezérlőpulttal.

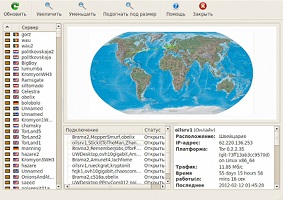

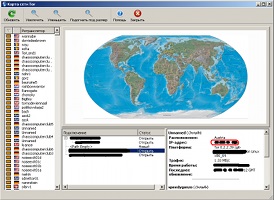

3. A Hálózat áttekintése ablak. Ez az ablak mutatja a kapcsolatok aktuális állapotát, a Tor csomópontokra vonatkozó információkat.

Megjegyzés: A Vidalia kezelőpanel megnyitása / bezárása nem befolyásolja a Tor Browser működését. A Tor Browser bezárásához kattintson jobb gombbal a Vidalia izzó ikonra a tálcán, és válassza ki a megjelenő listában a "Kilépés" pontot.

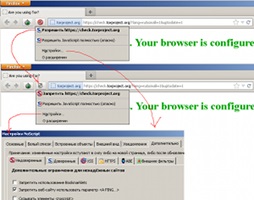

Az internet névtelen használata a Firefox ESR böngészőben

2. A "Firefox" -> "Kiegészítők" menüben (Ctrl + Shift + A) konfigurálhatja vagy telepítheti a kiegészítőket (az ártalmatlanság ellenőrzése után).

Példaként: a MinimizeToTray bővítmény telepítése. Mivel a záró összes ablak Firefox ESR vezet megállt minden Tor böngésző szükséges sem, hogy legalább egyikük nyitott vagy a tálcára állapotát, és indítsa újra a Tor Browser (a veszteség minden ülés). Ha ez bosszantó, akkor egy MinimizeToTray bővítményt helyezhet el, amely minimalizálja az ablakokat a tálca ikonjára. A telepítéshez egyszerűen kattintson a "+ Add to Firefox" gombra a kiegészítő oldalon. erősítse meg a telepítési engedélyt ("Engedélyezés"), kattintson az "Install now" (telepítés) gombra, és indítsa újra a Firefox ESR programot ("Restart now").

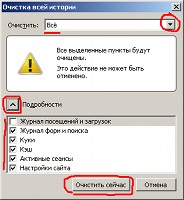

3. Azon munkamenet-információk törléséhez, amelyeken a webhelyek ismételt lekérdezések során azonosítják a felhasználókat, megnyomhatja a Ctrl + Shift + Del kombinációt, vagy válassza az Eszközök menü -> "Új történelem törlése" lehetőséget. A tisztítási ablakban meg lehet adni a megőrzési időt, a megsemmisítendő információ típusát.

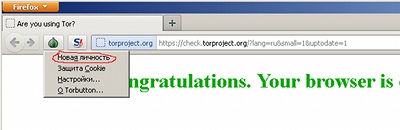

4. A TorButton gomb (bulb) lehetővé teszi a Tor'om részleges kezelését, konfigurálja a böngészőt. A Tor Browser újraindítása nyitott fülekkel / ablakokkal lezárva, minden munkamenet törlése és a Tor lánc módosítása érdekében kényelmesen használhatja az "Új személyiség" menüpontot. Ez a kemény lehetőség a lánc megváltoztatására lehetővé teszi, hogy egy teljesen új személyhez hozzáférjen a webhelyhez.

6. A forgalom titkosításának jellemzői a Tor Browser használatakor, különösen a biztonságos https-protokollon keresztül történő kapcsolat, lásd a C. függeléket.

7. A Tor használatakor a késések elkerülhetetlenek mind a lánc csomópontjaihoz való adatátvitel, mind a megszakítás következtében. Ha a Tor Browser lóg, akkor egy lágy opcióval kényszerítheti a láncváltást.

Tor megszüntetése a szolgáltató oldaláról

A "Hálózati áttekintés" ablakban ellenőrizheti a hidak használatát.

A Tor blokkolja a weboldalt

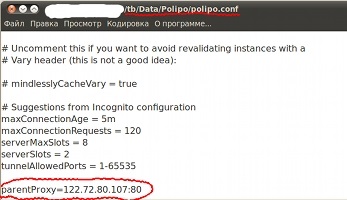

Nincs kapcsolat a külső proxy szerver láncával a Tor Browser aktuális összeállításában. Ennek a műveletnek a végrehajtásához több lehetőség is létezik, amelyek közül a legegyszerűbb a Polipo belső szűrő proxy összeállításának szigorítása, amely külső proxyt adhat a Tor lánc végéhez. A Polipo csavarása után meg kell nyitnia a konfigurációs fájlt: tb \ Data \ Polipo \ polipo.conf (a tb kifejezés a Tor Browser könyvtárat jelenti). Ezután elkezdheti keresni a külső proxykat.

A gyakorlat azt mutatja, hogy nem minden külső proxy, mint a Tor, közülük néhányan nem szeretik a https forgalom továbbítását, vagy megpróbálják megváltoztatni a kulcsokat. Ezért egy megfelelő külső proxy szerver kiválasztása időbe telhet.

A. függelék. Helyi problémák a Tor indításakor

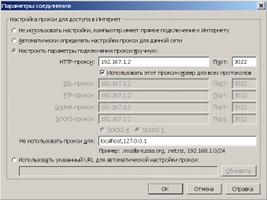

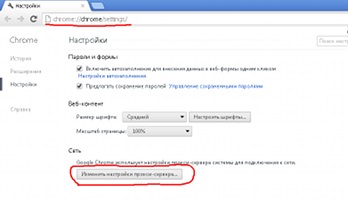

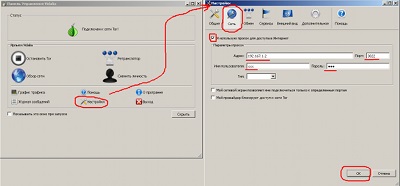

Ha a Firefox böngészőt a normál kimenethez használja, menjen az Eszközök> Eszközök> Beállítások menüpontra, válassza a Speciális fület => Hálózat, ("Hálózat"), a "Kapcsolatok" szakaszban kattintson a "Beállítások" gombra.

Ha Opera böngésző, a fő menü, szükséges, hogy menjen a „Beállítások” => „Általános beállítások” (Ctrl + F12), válassza ki a fület „Advanced”, válassza ki a „Network” a „Kapcsolat” klikk „Proxies ”.

Ha az Internet Explorer böngészőt használta, menjen az Eszközök> Eszközök> Internetbeállítások menüpontra, válassza a Kapcsolatok fület, kattintson a Beállítások gombra Hálózat "(" LAN Settings ").

Ha ez nem segít, akkor teljesen lehetséges, hogy a szolgáltató blokkolta a Tor hálózat nyilvános bemeneti csomópontjait, leküzdésére, a nem nyilvános híd (híd) technikájának használatára. Mindenesetre kérdéseket tehet fel a pgpru fórumon.

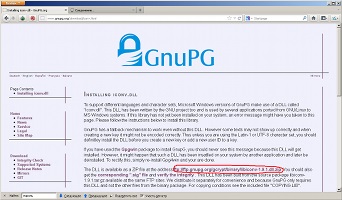

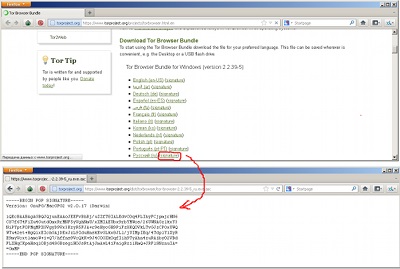

B. függelék. A Tor Browser archívumának aláírása

A fájl aláírása (digitális aláírás, EDS) egy magánkulcs használatával létrehozott azonosító. Az aláírás lehetővé teszi a fájl hitelességének ellenőrzését, ha van nyilvános kulcsa (titkos kulcsnak felel meg). Ezt a sémát különösen akkor használják, amikor a Tor Browser archívumát ellenőrizni kell a sértetlenség és a rosszindulatú módosítások hiányában, amelyeket a hálózat átvitel során lehet végrehajtani. A küldő (Tor Project) létrehozza a fájl aláírását (a Tor Browser archívumot) a titkos kulcs használatával, majd megnyitja a megfelelő nyilvános kulcsot, fájlt és aláírását. A címzett mindezeket letölti, és ellenőrzi a fájl (a Tor Browser archívumát) a feladó nyilvános kulcsával (Tor Project) a kapott aláírással. A középpontban lévő személy elleni harcot, amely nyilvános kulcsot képes elkapni és lecserélni, egy hálózati kulcsstatisztikát használnak. Különösen a tárolási PGP-kulcsok tárolása és aláírja a nyilvános kulcsok PGP-hatósági igazolások, akik ismerik a hivatalos végrehajtását PGP méret (ahol a lakosság védelme kulcsfontosságú tárolás).

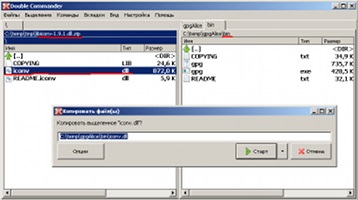

A letöltött archívumból el kell távolítanod az iconv.dll fájlt, és másolni kell a gpg4usb \ bin könyvtárba

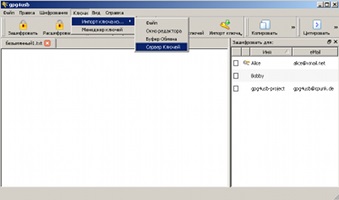

Abban az időben az írás, az összeszerelés Tor böngésző megfelel a nyilvános kulcs Érinna Clark impresszum 0x63FEE659 és a PGP-kulcs szerver pool.sks-keyservers.net

A kulcs importálásához gpg4usb-t kell futtatnia és a "Keys" menüben kell mennie -> "Import key" -> "Key server"

Szöveg aláírást kell másolni egy szöveges fájl, amit szeretnénk, hogy előre elkészített ugyanabban a könyvtárban, ahol a fájl van jelölve, és a nevén szólította: „imya_proveryaemogo_fayla.asc”. Például ellenőrzött tor-browser-2.2.39-5_ru.exe fájl fekvő tb könyvtár, akkor létre kell hozni a tb (kattintson Shift + F4 DoubleCommander (cm. A részlet)) szövegfájlt tor-browser-2.2.39-5_ru.exe .asc és másolja az aláírás szövegét ott.

Most maga a hitelesítés is folytatható. Az írás idején a gpg4usb aláírás / ellenőrző fájl csak a Windows konzolon keresztül érhető el. Meg kell hívnia a Windows konzolt, és oda kell mennie a gpg4usb \ bin könyvtárba. A DoubleCommanderben (lásd a részleteket), csak menjen a gpg4usb \ bin könyvtárba bármelyik panelen, majd nyomja meg az F9 gombot. Általában egy jó kihívás, hogy a konzol a Windows menü: Start -> Run> cmd majd végrehajtjuk megparancsolja az űrlap cd (Példa cd c: \ temp \ gpgAlice \ bin).

A konzolon végrehajtja az űrlap parancsát

gpg.exe --keyring. \ keydb \ pubring.gpg --verify \

a példában ezt a parancsot használják

gpg.exe --keyring. \ keydb \ pubring.gpg - igazolja a c: \ temp \ tb \ tor-browser-2.2.39-5_en.exe.asc

A sikeres ellenőrzés (azaz annak megerősítése, hogy az aláírás helyes és a 63FEE659 billentyűvel van létrehozva), a következő üzenet jelenik meg ugyanazon a konzolon:

C. függelék Adat titkosítás a Tor Browser segítségével

Titkosításhoz használt adatokat, vagy autonóm szerek, például gpg4usb (lásd. A részlet), vagy egy speciális biztonsági protokollal https, ha támogatott hely. A https protokollban a szokásos http-adatátvitel titkosított SSL / TLS-en keresztül. Ez a mechanizmus aszimmetrikus titkosítást (lásd részletesen) nyilvános és titkos kulcsokkal. A biztonságos adatcsere megkezdése előtt (https-session) a nyilvános kulcsokat a webhely és a felhasználó között cserélik, amelynek segítségével minden titkosítva van. Ezek a kulcsok megpróbálhatják helyettesíteni a hamis harmadik féljüket, például a Tor kém kimeneti csomópontját, ami a védelem közzétételéhez vezet. Ennek leküzdése érdekében kulcsfontosságú tanúsítási rendszert használnak hitelesítési központokban, amelyek igazolványait a legkorszerűbb böngészők ismerik, köztük a Tor Browser. Többé-kevésbé súlyos webhelyek csak https tanúsítvánnyal rendelkező kulcsokat használnak.

A Tor Browser automatikusan ellenőrzi a tanúsítványokat, és ha ismert, telepíti a https kapcsolatot. Ha a tanúsítvány ismeretlen, megjelenik egy figyelmeztetés.

Ebben az esetben ajánlatos a láncot többször megváltoztatni a TorButton gombbal. kizárni a kulcsok rosszindulatú helyettesítését. Ha a tanúsítvány még mindig nem ismert a Tor böngészőben, akkor a következő opciók lehetségesek. Talán a Tor Browser építése elavult, ami nem ismeri az új tanúsítványokat. Ha a frissítés nem segít, akkor 2 lehetőség van. Talán maguk a tanúsítványok elavultak (korlátozott idővel rendelkeznek), vagy nem szerepelnek a Tor projektben. Vagy rosszindulatú helyettesítésük a Tor kimeneti csomópont és a webhely közötti "nyitott" területen történik. A tanúsítvány igazolásához kattintson a figyelmeztető ablakban a "Értsem a kockázatot" linkre, majd kattints a megjelenő "Kivétel hozzáadása" gombra.

Ez az információ a kívánatos, hogy újra ellenőrizze: egy párszor, hogy ismételje meg az eljárást a tanúsítvány megszerzésének a Tor különböző láncok, keresse meg a tanúsítvány részletei révén keresőprogramok látni őket a helyszínen, stb Ha a tanúsítvány bizalmat okoz, akkor hozzá kell adni a "Biztonsági kivétel megerősítése" gombbal.

D. függelék: Polipo csavarozása a Tor böngészőhöz

Korábban a Tor Browser összeállításaiban a veszélyes szűréshez t.z. a tartalom anonimitása és a DNS-szivárgás megelőzése során a gyorsítótárazási proxy szerver, a Polipo (még korábban Privoxy). A Polipo használatakor hiányosságok merültek fel: a titkosított adatok szűrése nem lehetséges a https használatával és a Tor láncok Vidalia változásainak blokkolásával. Ezért ezek a funkciók a Firefox / TorButton és a Firefox / NoScript javított kiterjesztéseit kezdték el végrehajtani, és a proxyt eltávolították a rendszerből. Azonban a Polipo nagyon hasznos mellékfunkciót biztosított - lehetővé tette a Tor lánc végén egy külső proxy kiszolgáló hozzáadását, amely elfedheti a Tor használatát a weboldal előtt. Az írás idején ez a szolgáltatás elvész a Tor Browser build-ban. A visszaállításhoz a legegyszerűbb verzió a Polipo visszaállítása a Tor Browser-hez, amelyet az alábbiakban ismertetünk.

Figyelem! A Polipo blokkolja a Tor láncok változását Vidalia-n keresztül. Ezért ajánlott külön Tor Browser (másolatot készíteni egy új könyvtárra) létrehozását, amelyet úgy módosítottunk, hogy a kiterjesztett láncokkal dolgozzunk, az alábbiak szerint. Normál feladatok esetén ajánlott szabványos szerelvényt használni.

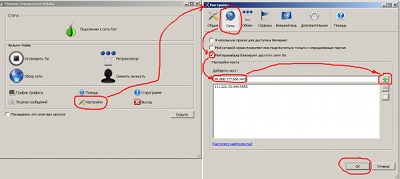

3. Állítsa be Vidalia-t. Meg kell találni a Tor böngésző módosítható konfigurációs fájl tb / Data / Vidalia / vidalia.conf és befejezni a részben [General] sort: ProxyExecutable = \\ \\ App polipo.exe.

ProxyExecutableArguments = -c. \\ Data \\ Polipo \\ polipo.conf

RunProxyAtStart = igaz

És törölje a sort (ha van):

AutoControl = igaz

A vidalia.conf módosításait menteni kell.

4. Tor konfigurálása. A tb / Data / Tor / torrc konfigurációs fájlban cserélje le a sort (ha van)

SocksPort auto

a

SocksPort 9050

5. Állítsa be a Firefox ESR böngészőt. A böngésző, a Firefox ESR szükséges beállítani a kapcsolatot Polipo, hogy miért kell futtatni Tor böngésző, a beállítások az ő bővítmény Torbutton (Kattintson a jobb gombbal az ikonra, izzó felett -.> Beállítás), hogy ki a címke „Állítsa be az opciókat kézzel proxy” és a pontszám az összes mezőt http-proxy, ssl-proxy, ftp-proxy, hörcsög-prokski Polipo beállítások: host 127.0.0.1 és a port 8118.

Az összes beállítás után be kell indítania a Tor Browser programot. Hogyan lehet kiegészíteni a Polipo Tor láncok segítségével külső proxy szerverekkel, lásd itt.