Kétfaktoros hitelesítés az ubuntuban a google hitelesítővel

Védje a hozzáférést a számítógép (és a rajta tárolt adatok) csak a jelszó már nem végzi a dolgát ebben a korban a többmagos processzorok és könnyen használható eszközöket a jelszavak feltörését. Ha valóban félsz a számítógépedhez való jogosulatlan hozzáféréstől, biztosan hozzá kell adnod még egy hitelesítési szintet.

Kétfaktori hitelesítés az Ubuntuban

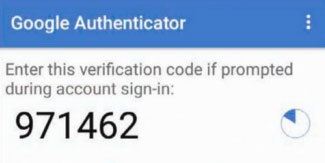

Az ilyen kétlépcsős azonosítás egyik legegyszerűbb mechanizmusa a Google Hitelesítő szolgáltatás, amely egy időfüggő hitelesítési tokenet bocsát ki a meglévő jelszó kiegészítéseként. Miután integrálni ezt a szolgáltatást felhasználónevét Ubuntu, mielőtt jelentkezzen be a rendszerbe, továbbá a felhasználói jelszót egy ilyen tokenek gyorsan lejáró fognak kapni. A Google Hitelesítő létrehozza ezeket az OTP-ket az Android készüléken, amint az az Ubuntu számítógép minden egyes felhasználójára van beállítva.

A Google Authenticator telepítése az Ubuntuban

A kétütemű hitelesítés végrehajtásához szüksége van a Google Hitelesítő PAM-re (Pluggable Authentication Module). A PAM mechanizmus a különböző hitelesítési formák Linux számítógéphez való csatlakoztatására.

A Google Hitelesítő PAM modul a hivatalos Ubuntu tárhelyeken érhető el. A csomag telepítése az Ubuntuban. menj a terminálhoz és írd be

$ sudo apt-get telepítse a libpam-google-hitelesítőt

A Google Authenticator beállítása az Ubuntuban

Miután telepítette a csomagot, jelentkezzen be a védelem alatt álló felhasználókkal kétfaktoros hitelesítéssel. Ezután írja be a terminál ablakba

Megkezdődik a felhasználó privát kulcsának létrehozása, beleértve számos kérdést is. Bár biztos, hogy mindezen kérdésekre igenlő választ adni, még mindig jó, hogy mindegyikükre próbáljon átgondolni a végső választás előtt, mert ez a választás segít a biztonság egyszerűbbé tételében.

- Az első kérdés teljesen biztonságos: engedélyeznie kell a csapatot, hogy frissítse a Google Hitelesítő fájlját az "igen" választ.

- Ezután megkérdezi, hogy korlátozni akarja-e a token használatát, ami 30 másodpercig vár. Bár először kellemetlennek tűnhet, a maximális védelem érdekében el kell fogadnia ezt a korlátozást.

- Ezután felkérést kap arra, hogy engedélyezzen egy átmeneti ablakot, amelyet alapértelmezés szerint 1:30 percig használjon a 4 órás percig. Bár a probléma elkerülése érdekében válaszolhat erre a kérdésre "igen", írja be a "nem" értéket a maximális biztonság érdekében. Ha később észrevesz néhány problémát, indítsa újra a parancsot, és növelje az időt a javasolt módon.

- A negyedik és a végső kérdés arra kéri Önt, hogy korlátozza a hitelesítési kód beírási kísérleteinek számát, feltétlenül engedélyezze ezt az opciót, mert segít megakadályozni a támadást a kiválasztási módszerrel.

Kódok gyűjtése

Most ismételje meg ezt a folyamatot a számítógép minden felhasználójának. Kérje meg mindazokat, akik hozzáférnek a számítógéphez, hogy bejelentkezzenek a fiókjukba, és futtassák a Google-hitelesítőt, és rögzítsék a segélyhívó kódjaikat a 16 jegyű kóddal együtt.

Miután létrehoztuk a hitelesítési kódot az összes felhasználó számára, itt az ideje, hogy hozzanak létre a bejelentkezési folyamat működnek a Google Hitelesítő Mindössze annyit kell tennie, - hogy módosítsa egy fájlt hozzá kéttényezős hitelesítést minden bejelentkezési kísérletek. Indítsa újra a terminált és írja be

$ sudo nano /etc/pam.d/common-auth

Görgessen a fájl végére és adjon hozzá egy sort

auth szükséges pam_google_authenticator.so nullok

Ezután mentse el a fájlt, és lépjen ki. Itt kértük az Ubuntut, hogy minden bejelentkezési kísérletet használjon a Google Hitelesítő RAM moduljának használatához. A nullok rész a végén arra kéri az Ubuntut, hogy engedélyezze a felhasználónak a bejelentkezést, még akkor is, ha nem indította el a google-authenticalor parancsot a kétütemű hitelesítés konfigurálásához.

Tehát, ha két felhasználó, Dasha és pasa, és úgy állította be a Google csak hitelesítés Dasha, Pasha köszönhető nullok egyszerűen jelentkezzen be a jelszót, de Dasha kell adnia a OTP,

Ne feledje azonban, hogy bár ez a rugalmasság nagyon hasznos, ha teszteli a Google Hitelesítő után minden kezdődik, hogy jól működik, és akkor nem lesz probléma bejelentkezik a kéttényezős hitelesítést, célszerű meggyőződni arról, hogy minden felhasználó csak naplózás révén Googte Hitelesítő törölve ezzel a parancs nullok részét.

Perspektivikus modul

Az alkalmazás telepítése után hozzá kell adnia a fiókokat minden olyan felhasználónak, akinek a Google-hitelesítő parancsot futtatta az Ubuntuban.

Ehhez nyissa meg az alkalmazást, és a főablakban kattintson a menü gombra (három függőleges pont a jobb felső sarokban).

Itt kattintson a Setup fiókra, és válassza a "Enter the provided key" opciót.

Ezután írja be a 16-jegyű titkos kulcsot, amelyet a Google Hitelesítő eszközzel végzett munka után ír.

Adjon meg egy nevet a fióknak (jó ötlet használni a felhasználónevét, amelyhez tartozik: a jövőben ez könnyebb lesz felismerni), és kattintson a Hozzáadás gombra.

Nos, kétfaktoros hitelesítést állít be a számítógépére. Az Android alkalmazás új 6 számjegyű kódot generál 30 másodpercenként. Amikor bejelentkezik a fiókjába, vagy megadja a sudo parancsot, az Ubuntu kéri, hogy írja be a jelszavát, majd felszólítja a hitelesítési kód megadására. Ekkor írja be az Android-alkalmazásban megjelenő számokat.

A sikeres bejelentkezés után módosítsa a fájlt

Ne felejtsd el létrehozni egy fiókot az Android alkalmazásokban az Ubuntu telepítés összes felhasználójánál

Kezdetben egy további biztonsági ablak tűnhet extra gesztusnak, különösen akkor, ha a konfigurációs fájl gyors szerkesztésére kényszerül a sudo-ra váltani. Ha azonban nyilvános helyeken számítógépet szeretne használni, azonnal megtanulja értékelni a kétfaktorú hitelesítési mechanizmus előnyeit.

Biztonságos SSH a Google Authenticator segítségével

A helyi bejelentkezés helyett sokan inkább a kétütemű hitelesítést konfigurálják csak az SSH-n keresztül történő távoli bejelentkezéshez.

Ehhez először győződjön meg róla, hogy létrehozta azt a kódot, amelyre a távoli felhasználónak bejelentkeznie kell.

Ezt követően az SSH PAM konfigurációs fájljának szerkesztésével használja a Google Hitelesítőt az SSH szolgáltatáshoz

Görgessen le a végére, és adja hozzá a következő sort a fájlhoz:

auth szükséges pam_google_authenticator.so nullok

A nullok szó azt mondja a PAM-nak, hogy ez a hitelesítési módszer választható. Ez lehetővé teszi a Google Hitelesítő kulcs nélküli felhasználók számára, hogy bejelentkezzenek az SSH kulcs használatával.

Az SSH PAM fájl szerkesztése után itt az ideje beállítani az SSH-t az ilyen típusú hitelesítés támogatására. Nyissa meg az SSH konfigurációs fájlt a szerkesztéshez

sudo nano / etc / ssh / sshd_config

Keresse meg azt a sort, ahol a ChallengeResponseAuthentication íródott, és állítsa értékét Igen értékre. Ha nincs ilyen vonal, add hozzá manuálisan.

Mentse és zárja be a fájlt, majd indítsa újra az SSH-t, hogy újraindítsa a konfigurációs fájlokat a sudo service ssh újraindításával.

Most, amikor megpróbál bejelentkezni az SSH-n keresztül, akkor a rendszer felkéri a Google Hitelesítő jelszavát és kódját.