Automatikus ssh-hitelesítés kulcs szerint

Linux SSD VPSVysokoproizvoditelnye VPS-kiszolgálók helyi tároló SSD-to-date berendezések Linux HDD VPSNadezhnye VPS-kiszolgálók HDD-tár beépített Windows építészet RAID10 VPSSozdayte teljesen működőképes virtuális szerver a Windows néhány perc alatt! Dedikált szerverek Hatékony dedikált szerverek biztosítják az adatok nagy teljesítményét, megbízhatóságát és biztonságát

1 vCore • 512 MB • 10 GB • 1 TB • 200 Mbps SSD 1

2 vCores • 1 GB • 20 GB • Korlátlan • 200 Mbps SSD 2

2 vCores • 2 GB • 40 GB • Korlátlan • 200 Mbps SSD 4

4 vCores • 4GB • 60GB • Korlátlan • 200Mbps SSD 8

4 vCores • 8 GB • 80 GB • Korlátlan • 200 Mbps SSD 16

8 vCores • 16GB • 160GB • Korlátlan • 200Mbps SSD 32

8 vCores • 32 GB • 320 GB • Korlátlan • 200 Mbps

1 vCore • 512 MB • 10 GB • 1 TB • 200 Mbps merevlemez 1

2 vCores • 1 GB • 50 GB • Korlátlan • 200 Mbps merevlemez 2

2 vCores • 2GB • 100GB • Korlátlan • 200Mbps HDD 4

2 vCores • 4GB • 200GB • Korlátlan • 200Mbps HDD 8

4 vCores • 8GB • 400GB • Korlátlan • 200Mbps HDD 16

4 vCores • 16GB • 800GB • Korlátlan • 200Mbps HDD 32

4 vCores • 32 GB • 1600 GB • Korlátlan • 200 Mbps

2 vCores • 2GB • 100GB • Korlátlan • 200Mbps Windows 4

4 vCores • 4GB • 200GB • Korlátlan • 200Mbps Windows 8

4 vCores • 8GB • 400GB • Korlátlan • 200Mbps Windows 16

8 vCores • 16GB • 800GB • Korlátlan • 200Mbps Windows 32

8 vCores • 32 GB • 1600 GB • Korlátlan • 200 Mbps

Intel Xeon L5630 x2 • 8c / 16t 2,13 / 2,4 GHz • 32 GB DDR3 • 2 TB SAS Medium 64

Intel Xeon L5630 x2 • 8c / 16t 2.13 / 2.4Ghz • 64GB DDR3 • 2TB SAS x2 + RAID Heavy 64

Intel Xeon L5640 x2 • 12c / 24t 2.2 / 2.8Ghz • 64GB DDR3 • 2TB SAS x2 + RAID Heavy 128

Intel Xeon L5640 x2 • 12c / 24t 2.2 / 2.8Ghz • 128GB DDR3 • 2TB SAS x4 + RAID

Automatikus SSH-hitelesítés kulcs szerint

Az adatátvitel biztonságának biztosítása prioritás, amikor az adatokhoz távoli hozzáféréssel rendelkező szolgáltatásokat használ. A szerveren történő kulcson történő hitelesítés lehetővé teszi a felhasználó maximális magánéletének biztosítását, és a magánkulcs létrehozása nem igényel sok időt. Ebben a cikkben megvizsgáljuk a kulcs létrehozását és a távoli kiszolgálóhoz való kapcsolódást a Windows és az Ubuntu Linux alatt.

Az SSH lehetővé teszi mind a jelszó hitelesítését, mind pedig egy pár kulcs használatát, amelyek közül az egyik a kiszolgálón található, a másik az ügyfélgépen. Mindkét hitelesítési módszer előnye és hátránya.

Jelszó hitelesítés

Az SSH különféle biztonsági funkciókat használ az adatok átvitelére bármely felhasználói hitelesítés módjára, beleértve a következőket:. jelszó használata esetén. A hálózaton a jelszó titkosított formában kerül továbbításra. Ez bonyolítja a lopás lehetőségét a hálózati forgalom elfogásával. A jelszót nem tárolja az ügyfélgép, és az üres jelszó használata alapértelmezés szerint nem engedélyezett. Jellemzően a kiszolgáló korlátozott számú kísérletet tesz a jelszó beírására, ami azt eredményezi, hogy nem hatékony a brutális támadás alkalmazása egy szótár használatával.

A jelszavas hozzáférés előnyei:

- egyszerű használat;

- nincs szükség speciális konfigurációra az ügyféltől és a kiszolgálótól.

Mivel a jelszó használata nem biztos, hogy abszolút kliens biztonságot biztosít, az SSH-n keresztüli csatlakozásnál megbízhatóbb a kliens hitelesítés egy kulcs használatával.

Kulcshitelesítés

Az SSH-hitelesítés kulcsmal sokkal biztonságosabb, mint a jelszó-hitelesítés, mert megbízhatóbb hitelesítést biztosít a felhasználó számára. A hitelesítés két kulcsot használ: nyilvános és privát. A nyilvános kulcs tárolódik a kiszolgálón, és egy digitális "zárolás", amely csak az ügyfélen található billentyűvel nyitható meg.

Ha valaki hozzáférést szeretne elérni a szerveren, először meg kell szereznie a felhasználó digitális kulcsát. Még ha egy támadó megpróbálja a közvetítő szerepét a kliens és a szerver, a felhasználó kap egy üzenetet, hogy a fogadó adatok megváltoztak, és az adás ez a kapcsolat nem biztonságos gombot. A legfontosabb biztonsági szabályt be kell tartani: a titkos kulcsnak valóban titokban kell lennie mind a felhasználó, mind a szerver oldalán. Ha valaki magánkulcsfájl birtokába kerül, akkor könnyű lesz elérni a kiszolgálót. Ha a szerver támadásának eredményeképpen valaki hozzáférést kap a nyilvános kulcsokhoz, akkor úgy tehet, mintha valódi gazda lenne.

A privát kulcsot további jelszóval lehet védeni. Ez nagyban megkérdőjelezi a kísérletezést. akkor nem csak meg kell ragadnia néhány egyedi kulcsot, hanem felvenni a jelszót nekik.

Egy felhasználó magánkulcsot használhat közvetlenül több szerverhez való csatlakozáshoz. Ebben az esetben ugyanaz a nyilvános kulcs telepítve van számos kiszolgálóra. Így az ügyfélnek nem kell különböző kulcsokat használni különböző szerverekhez, vagy több jelszót tárolnia, ha jelszavas hozzáférést használ.

A kulccsal történő hitelesítés előnyei:

- kétirányú hitelesítés kulcspárral;

- skálázhatóság több szerveren;

- a kulcs elhallgatásának nehézsége és egy párosítás;

- a kulcsfájl további védelme lehetősége jelszó vagy fizikai adathordozó használatával.

A kulcspár hátráltatása:

- A kulcsfájl nem megfelelő védelme a felhasználó által nem zárja ki a lopás lehetőségét.

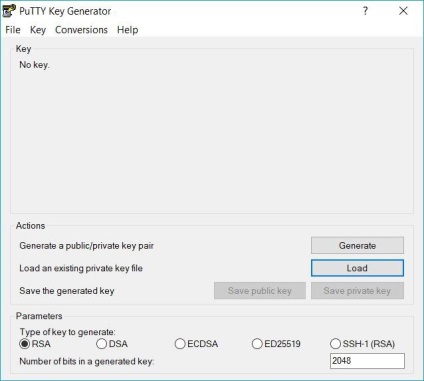

Kulcsok generálása Windows operációs rendszert futtató ügyfélgépen

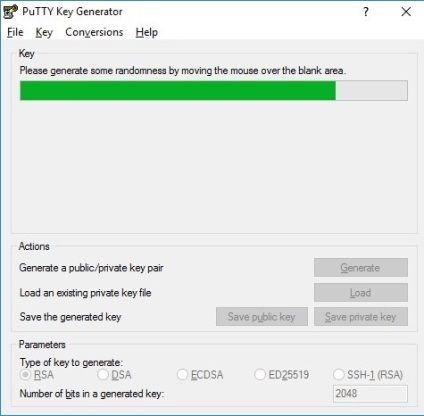

Amikor megnyomja a Generate gombot, a program új kulcs létrehozását kezdeményezi. A kurzor vagy a billentyűzeten lévő karakterek véletlen sorozata a programablakban mozgatható a véletlenszerű adatok gyűjtéséhez. A program által létrehozott kulcs eltér a képernyőn megjelenő kulcstól. Az előrehaladási sávon megjelenik a generációs folyamat.

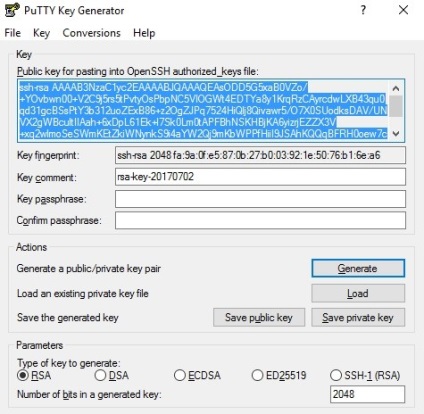

A kulcs generálása után a program egy nyilvános kulcsú és privát nyomtatási ablakot jelenít meg.

A Nyilvános kulcs mezőben a kulcs nyilvános része regisztrálva van, amely a kiszolgálón lesz tárolva. A Kulcs megjegyzés mezőben magyarázatot adhat a kulcsra. Ha az ügyfélnek több kulcsja van a különböző szolgáltatások hitelesítésére, akkor regisztrálja azt a kiszolgáló nevét, amelyhez a kulcsot használja. Az ujjlenyomat szükséges a kapcsolat biztonságának növeléséhez és a fogadó pontos azonosításához. Amikor először csatlakozik, a felhasználó megkapja az üzenetet arról, hogy a kulcsot korábban nem használták a felhasználó hitelesítéséhez. Ha az üzenet újból kiadásra kerül, akkor azt jelenti, hogy a kiszolgálót nyilvános kulcsok váltották fel, vagy valaki úgy tûnik, hogy a fogadó.

A Kulcskulcs mezõben beállíthatja a kulcshoz tartozó jelszót. Ebben az esetben, ha a felhasználó hitelesíti a kulcsot, a szerver további jelszót kér. A létrehozott kulcs mentéséhez kattintson a Privát kulcs gomb mentése gombra. Ha a Kulcsszómező mezőben nem állított be jelszót, akkor a program a megfelelő billentyűzet mentése előtt kiadja a megfelelő értesítést.

A kulcsot a .ppk kiterjesztésű (PuTTY magánkulcs) fájlba menti. Ezt a fájlt egy biztonságos helyen, harmadik féltől védett helyen kell menteni.

A nyilvános kulcs letöltése a kiszolgálóra

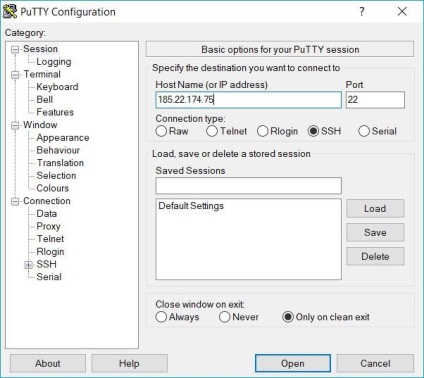

Most fel kell töltenünk a nyilvános kulcsot a kiszolgálóra, hogy magánkulccsal tudunk csatlakozni. Ehhez meg kell menni a PuTTY-ba, és csatlakozni kell a szerverhez.

Megnyílik egy terminál ablak, amelyben meg kell adnunk egy felhasználónevet és jelszót. Esetünkben rootként jelentkeztünk be.

Legyen óvatos a jelszó beírásakor: a karakterek nem jelennek meg a gépeléskor!

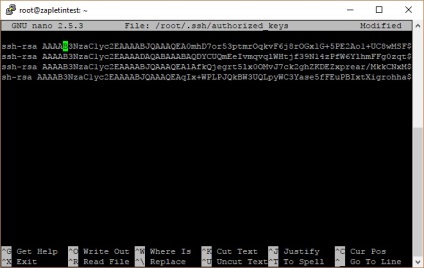

A kiszolgálón lévő kulcsok a

Ha a program megkérdezi, hogy kívánja-e szerkeszteni a fájlt, akkor nyomja meg az Y billentyűt. Ha a fájlban vannak más nyilvános kulcsok, akkor megjelenik a terminál ablakban.

A kulcs létrehozása a PuTTYgen-ben, a nyilvános rész megjelenik a Nyilvános kulcs mezőben. Ha nem mentette meg a kulcsot, nyissa meg a PuTTYgen privát kulcsfájlját - a program a nyilvános kulcsot a privát kulcsról osztja ki. Másolja be és illessze be a nano program termináljába. Ezt a jobb egérgombbal kattintva teheti meg.

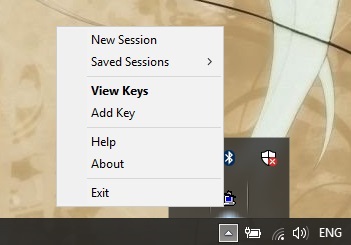

Most a nyilvános kulcsunk a kiszolgáló kulcsfájljában tárolódik. Annak érdekében, hogy a privát kulcsot használjuk a kapcsolathoz, a Pageant segédprogram szükséges az ügyfélgépen. amely része a PuTTY csomagnak. Indítás után megjelenik a segédprogram ikon a tálcában. Kattints rá duplán, nyisd meg az ügyintéző ablakot, vagy nyisd meg a helyi menüt. Válassza az Add billentyűt, és adja meg a privát kulcs elérési útját.

Most a privát kulcs hozzá van adva a kulcsadatbázishoz, és a kiszolgáló már nem kérdezi meg a jelszót a hitelesítés során. A hitelesítés során az ügyintézőt el kell indítani.

Kulcsok generálása az Ubuntu futó ügyfélgépen

A kulcs létrehozása az Ubuntuban nem különbözik a Windows operációs rendszertől. Érdemes megjegyezni, hogy a PuTTY csomag Ubuntu Linux-adattárakban is elérhető. A kulcsot egy másik népszerű segédeszköz - az OpenSSH segítségével - generáljuk.

Először telepítse a csomagot a tárolókból a következő paranccsal:

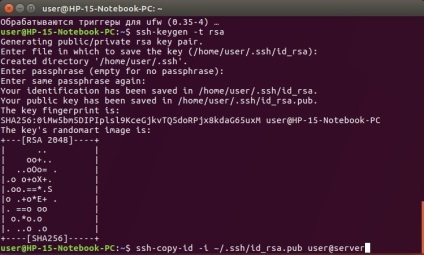

Miután telepítette a csomagot, létrehozunk egy új kulcsot a parancs használatával:

A program felkéri Önt, hogy adja meg a standard paramétereket: a fájlnév és a jelszó a privát kulcs számára. Alapértelmezésben a kulcsot a könyvtárban tárolt /home/user/.ssh/ mint két fájlt - id_rsa (privát kulcs) és id_rsa.pub (nyilvános kulcs).

Generáció után a program megjelenít egy kulcsnyomatot a terminál ablakban. A kulcsnak a kiszolgálóra történő letöltéséhez írja be a következő parancsot:

A sikeres hitelesítés után a terminál meghívást fog adni a kiszolgáló konzolhoz való kapcsolódásra.

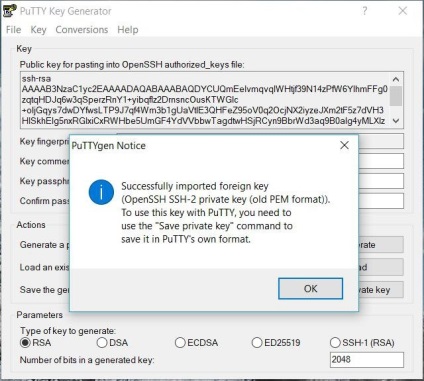

Importál egy OpenSSH fájlt a PuTTY-ba

Az OpenSSH kulcsfájlok formátuma eltér a PuTTY kulcs formátumától. Ahhoz, hogy a Unix rendszeren létrehozott kulcs sikeresen használható a Windows OS alatt a PuTTY kliensben, azt át kell alakítani. Ehhez indítsa el a PuTTYgen kulcsgenerátort, és adja hozzá a kulcsfájlt.

Válassza ki a Unix rendszeren létrehozott kulcsfájlt. A program egy üzenetet jelenít meg arról, hogy a kulcsot sikeresen importálták.

Ha a kulcsot a kívánt formátumba kívánja menteni, kattintson a Privát kulcs mentése gombra. Válassza ki a kulcs helyét és a fájl nevét. Ne feledje, hogy a privát kulcsfájlt biztonságosan védeni kell a harmadik felek hozzáférésétől!

Ahhoz, hogy hitelesítsük a szervert a PuTTY használatával, hozzá kell adnunk a kulcsot a PuTTY ügynök adatbázisához (Pageant). A kulcs hozzáadásának folyamatát a fentiekben ismertetjük.

A kulcspár használata kezdeti konfigurációt és kulcsképzést igényel, de leegyszerűsíti a későbbi hitelesítési folyamatot, és jelentősen javítja a kapcsolat biztonságát. Egy kulcsfájl több kiszolgálón történő hitelesítéshez használható. Ebben az esetben ugyanazt a nyilvános kulcsot kell hozzáadni minden kiszolgálóhoz.