Pcsl védelem a támadásoktól

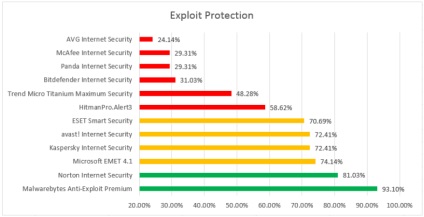

Tesztelt biztonsági szoftver

* Az EMET 4.1-et használták, mert az EMET 5.0 nem támogatja a Windows XP rendszert.

Készletek hasznosítja támadják az otthoni felhasználók és a cég jelenleg összpontosít kiaknázása alkalmazás sebezhető, mint a böngészők, böngésző bővítmények Flash Silverlight és a Java, Acrobat Reader, a Microsoft Office Word, Excel, PowerPoint, médialejátszók és más népszerű szoftver.

Az ilyen támadások célja távolról végrehajtani a kódot, láthatatlanul a felhasználó számára, és nem támaszkodva az ő tevékenységére, annak érdekében, hogy rejtett fenyegetéssel fertőzze meg a gépet. Ez az összehasonlító vizsgálat bemutatja a népszerű víruskereső programokban szereplő különböző proaktív technológiák hatékonyságát, és védi a speciális eszközöket a kizsákmányolástól.

Számos módszer használható a rosszindulatú támadások blokkolására, amelyek kihasználják a sebezhetőségek kihasználását. Az egyik módszer a legfrissebb biztonsági javítások telepítése, a másik pedig olyan biztonsági eszközök telepítése, amelyek bizonyos technológiákat tartalmaznak a kizsákmányolás ellen.

Annak érdekében, hogy teszteljék a blokkolásának lehetőségét kihasználja PCSL labs Windows XP SP3 a böngésző az Internet Explorer 8 és a népszerű alkalmazások ki vannak téve számos hasznosítja. Annak ellenére, hogy a vizsgálatokat a Windows XP SP3, érdemes megjegyezni, hogy az alkalmazás is felhasználható a réseket az újabb operációs rendszerek, mint a Windows 7 és a Windows 8. Sőt, a legtöbb kihasználja a teszt célja, hogy réseket találtak az elmúlt két (2) évben.

Ez a teszt csak tesztelte a támadások használatának kizárását a támadásokkal szemben, ahelyett, hogy a tesztelt termékek általános szintű védelmet nyújtana.

Ezt a vizsgálatot végeztünk kérésre Malwarebytes lehetőségeket összehasonlító vizsgálatok különböző biztonsági termékek a megfelelő blokk kihasználja a réseket (vagyis sebezhető alkalmazások, amelyek rendszerint tárgyak célzott támadásokat és hasznosítja készlet). A PCSL laboratórium kifejlesztette saját kutatási módszertanát, valamint a kiválasztott tesztek (CVE) vizsgálatát. A kizsákmányolókat nem a Malwarebytes szolgáltatta.

Vizsgálati módszertan

• A legtöbb kihasználást a Metasploit eszköz segítségével konfigurálták, néhányat magánforrásokból vettek.

• A kizsákmányolásokat az Exploit Kits és a relevancia előfordulása alapján választották (legfeljebb két évig).

• Minden egyes kihasználást különféle hasznos konfigurációval teszteltek. A hasznos tartalom magában foglalja: a végrehajtást, a betöltést és végrehajtást, a "fordított héjak" használatát és a Metasploit-ban talált egyéb opciókat.

• A fájlérzékeléshez való hozzáférés bezáródott, ha a víruskereső aláírásokkal rosszindulatúnak bizonyult. Így lehetett ellenőrizni a kizsákmányolás felismerési képességeit. Mivel a kihasználási és végrehajtási változatok egyszerűen módosíthatók az aláírás felismerésének megkerülése érdekében, ez a módszer érvényes módja a kizsákmányoló blokkolási képességek tesztelésére.

• A sikeres lezárást figyelembe vették, ha a termék teljesen megakadályozta a hasznos teher teljesítését, vagy kikapcsolta a backdoor kapcsolatot a hasznos teher teljesítése után.

• Minden tesztet az angol Windows XP SP3 operációs rendszerben hajtanak végre további javítások nélkül.

• Minden tesztelt biztonsági terméket letöltött a hivatalos webhelyeiről.

A vizsgálati eredmények

A tesztek eredményét a Comss.ru oldal mutatja be. Teljes jelentéssel olvashatja el ezt a linket.