Truecrypt 6

Az adatvédelem nagyon fontos és sürgető téma. Az operációs rendszerek és webszolgáltatások egyre nagyobb számú funkciója nyújt több lehetőséget az adatok elérésére, módosítására (és elvesztésére). Időközben sok felhasználónak nincs valódi forgatókönyve adatainak biztonsága érdekében.

Mi történik, ha egyes támadók hozzáférnek a személyes fájlokhoz? És ha valaki más információt talál, amely csak a szemeidre vonatkozik? Függetlenül attól, hogy személyes adatokat vagy üzleti adatokat kell-e védeni. És itt jött egy nagyon érdekes megoldás: TrueCrypt.

TrueCrypt | Az adatvédelem módszerei

A legtöbb rendszer nem biztonságos, bár az ilyen ismert "biztonsági" eszközök, mint a Windows jelszavak, a ZIP-jelszavak, a BIOS-jelszavak és az FTP / internetes jelszavak védelmet jelentenek. Valójában ez az igazság: minden, amit nyílt formában feldolgoznak vagy tárolnak (mint a felsorolt példák esetében), megkerülhető. A Windows-jelszavak a rendszer memóriájában tárolódnak, és csak akkor védelmet nyújtanak, ha más hozzáférési útvonalak nem állnak rendelkezésre, például hálózaton keresztül vagy USB-meghajtóról történő letöltés céljából. Ha elég türelme van, nyitható zip fájlokat nyers jelszóválasztással nyithat meg, és sok internetes szolgáltatás nem használ titkosítást a bejelentkezési adatok feldolgozása során. Valódi biztonság csak akkor lehetséges, ha az adatok és a csatornák korszerű titkosítási algoritmusokkal vannak védve, ha erős jelszavakat használnak.

Amikor azt gondoljuk, a védelem a média, jöttünk vissza technológiák, mint például a Trusted Platform Module, hajtják végre egy chip az alaplapon, amely ellenőrzi az állam a rendszer, ha a számítógép be van kapcsolva, érvényesíti szoftver vagy a felhasználók. Vannak olyan összetevők, amelyek beépített hardveres gyorsítással rendelkeznek a titkosítás és dekódolás során; Egy újabb példa a VIA Nano processzor. Vannak még olyan összetevőket, amelyeknek beépített titkosítási: a most népszerű parazita titkosított merevlemezek és költséges változat a Windows Vista Ultimate és Enterprise kiadásában támogatja az adott funkciót a hardver lemez titkosítás úgynevezett „Bit Locker” (jelenlétében a TPM chip).

A legtöbb döntés azonban "zátonyokat" tartalmaz. Mindketten megkövetelik, hogy megvásárolják a megfelelő programokat vagy összetevőket, vagy meg kell változtatnia a munkáját a rendszerrel. Ezenkívül egyik megoldás sem biztosítja a valódi biztonságot, hiszen vannak olyan megoldások, amelyek veszélyeztetik az Ön adatait. A beépített titkosítással rendelkező külső merevlemezek néha szándékos vagy nem szándékolt backdoors-t tartalmaznak; más példákat neveztünk el.

Miért van TrueCrypt?

Néhány éve, a piac egy program titkosítja egy nyílt forráskódú (nyílt forráskódú) nevű TrueCrypt. Fő célja, hogy hozzon létre egy úgynevezett titkosított tartályban tárolni fájlokat egy biztonságos módon. A segédprogram legfrissebb verzióiban a konténerek Windows lemezként is felszerelhetők. A kiadás a 6.0-s verziója a TrueCrypt programmal lehetőséget, hogy titkosítja a jelenlegi működő Windows „on the fly” rendszer, ami további biztonsági szintet miatt titkosítja az egész rendszer meghajtót vagy partíciót. A tesztelés azt mutatta, hogy ez a funkció nagyon jól működik. Azt kell mondanom, hogy az írás a cikkben vezetett saját pozitív tapasztalat TrueCrypt segédprogram, láttunk hogy első kézből TrueCrypt nem „lassú” rendszer, annak ellenére, hogy a titkosítás és a visszafejtés az egész rendszer lemez és az adatok valós idő, menet közben.

Itt töltheti le a TrueCrypt programot. Eddig csak a Windowsról beszéltünk, de ennek a segédprogramnak a verziói mind Mac OS X, mind Linux operációs rendszeren megtalálhatók. A legfrissebb stabil verzió a 6.1a, számos hibát javít és számos javítást tartalmaz az adatvédelem terén. Ebben a felülvizsgálatban a 6.1-es verziót a következő alapvető jellemzőkkel láttuk el.- Hozzon létre virtuális titkosított lemezt olyan konténerfájlként, amely a rendszerre normál lemezként van felszerelve.

- Az egész partíció titkosítása mind a merevlemezen, mind az USB meghajtón.

- A Windows rendszer "menet közben" titkosítása az indulás előtti hitelesítéssel (pontosan ez volt a cikk).

- Rejtett és nem azonosítható kötetek támogatása (a TrueCrypt kötetek nem különböztethetők meg a véletlen adatok egy csoportjától).

- Különböző titkosítási algoritmusok támogatása, valamint a különböző kódolásokkal végzett lépcsős titkosítás.

- Az adatok titkosítása automatikusan valós időben történik, menet közben, átláthatóvá válik a rendszer és a felhasználó számára.

- A többszálú architektúrának köszönhetően az alkalmazások jól skálázhatók többmagos processzorokon.

TrueCrypt | TrueCrypt tesztelése laptopon

Úgy döntöttünk, hogy teszteljék ezt az ígéretes közüzemi TrueCrypt és megtudja, hogy tényleg jól működik titkosított „menet közben” rendszer a valós életben, valamint annak ellenőrzésére, hogy befolyásolja a rendszer teljesítményét és az akkumulátor élettartamát egy modern laptop. Magától értetődik, hogy a titkosítási rendszer nagy jelentősége, amikor a laptopok és netbookok akár, bár a teljesítmény nem lesz elég, hogy valóban „átlátszó” titkosítás valós időben.

TrueCrypt | Az adatok értékesebbek lehetnek, mint egy laptop

TrueCrypt | A Windows rendszerpartíció titkosítása

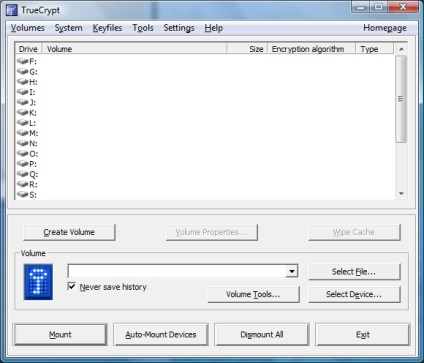

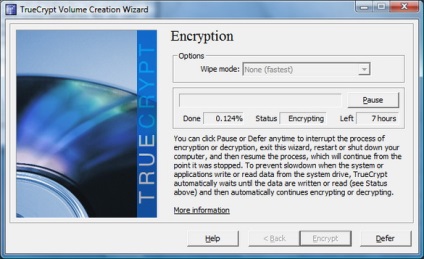

És most látni fogja, hogy a titkosítási folyamat hogyan néz ki. Először le kell töltenie a TrueCrypt 6.1-et, és el kell futtatnia a Titkosítás varázslót.

Kattintson a képre a nagyításhoz.

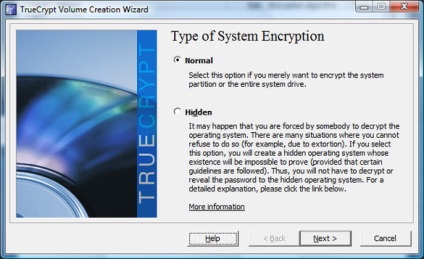

Először is, meg kell, hogy melyik partíció létrehozása: csak titkosítja a rendszer partíció, vagy hozzon létre egy rejtett rendszer partíció, amely teljesen láthatatlan. Az utolsó lehetőség nagyon hasznos egy olyan helyzetben, amikor arra kényszerülnek, hogy megfejtse a partíció, ha ez a partíció rejtett bizonyítani a létezését nem lenne lehetséges, így nem lehet tudni, hogy megfejteni mi nem. Mivel ez a funkció csak akkor van értelme, ha létrehoz két operációs rendszerek (egyikük „dummy”, amely akkor ad ki egy fenyegető helyzetben neked), valójában csak bizonyos vészhelyzetekre, így most nem fogunk hogy részletesen éljenek vele. (Érdemes megemlíteni, hogy a korábbi verziók a TrueCrypt veszélybe került az a tény, hogy nem garantálják a működését hihető deniability (plauzibilis deniability.) A program adhatna adatok létezéséről egy rejtett partíció).

Kattintson a képre a nagyításhoz.

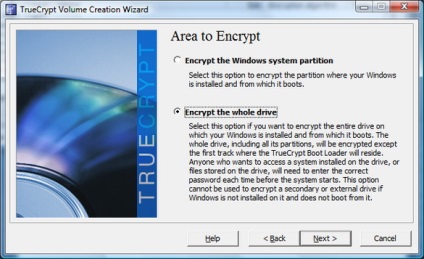

A megnyíló következő ablakban ki kell választania a titkosítási beállítást. Csak a Windows rendszerpartícióját titkosítani tudja, és minden más partíció elérhető lesz, vagy az összes partícióval rendelkező teljes merevlemez. A második opciót választottuk, mivel minden adatot védeni kell a fő jelszóval, amelyet az indítóbetöltő az operációs rendszer indításakor kéri.

Kattintson a képre a nagyításhoz.

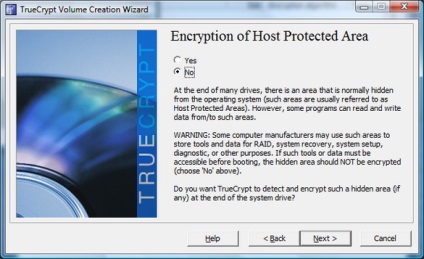

A harmadik ablakban a varázsló megkérdezi a merevlemez rejtett, védett partícióinak (Host Protected Area) titkosításának megerősítését vagy elutasítását. A laptopgyártók ezen részei adatokat használhatnak a rendszer visszaállítására.

Kattintson a képre a nagyításhoz.

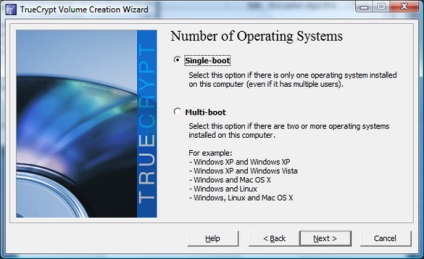

A negyedik ablakban javasoljuk, hogy válasszon két lehetőség közül: "Single-boot" vagy "Multi-boot", mivel a TrueCrypt betöltő rendszerindítóként is működik. Ha már két különböző operációs rendszer van, válassza a "Multi-boot" opciót; a képernyőképen láthatók az operációs rendszerek lehetséges kombinációi. A "Single-boot" opciót választottuk, mivel van egy operációs rendszerünk - a Windows Vista.

TrueCrypt | Titkosítási algoritmus, teljesítmény, helyreállító lemez

Kattintson a képre a nagyításhoz.

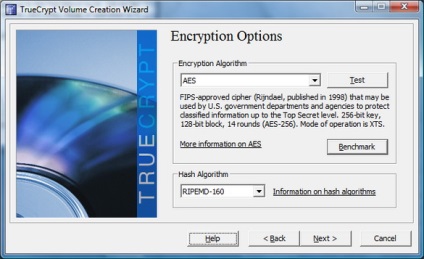

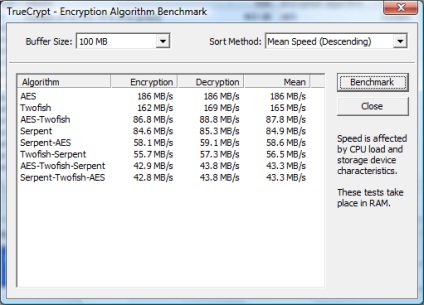

És most néhány technikai részlet. Az ötödik varázsló ablak lehetőséget kínál a titkosítás algoritmusaira. Itt kiválaszthatja a titkosítási algoritmust, tesztelheti a rendszert és a meghajtót, és kiválaszthat egy hash algoritmust, amely a TrueCryptet használja. Két különböző lehetőséget próbáltunk ki: az első alkalommal, amikor az AES algoritmust futottuk, és a második alkalommal - az AES-Twofish-Serpent algoritmusok kombinációja, amely kettős titkosítást nyújt, bár a teljesítmény romlásával.

Kattintson a képre a nagyításhoz.

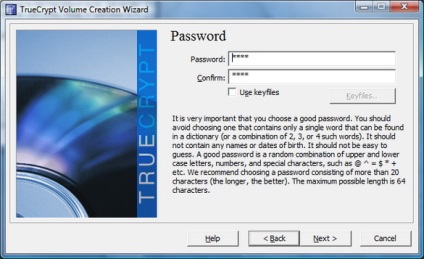

Ezután a varázsló felajánlja, hogy állítsa be a fő jelszót, amelyet a titkosított rendszer eléréséhez használ.

Kattintson a képre a nagyításhoz.

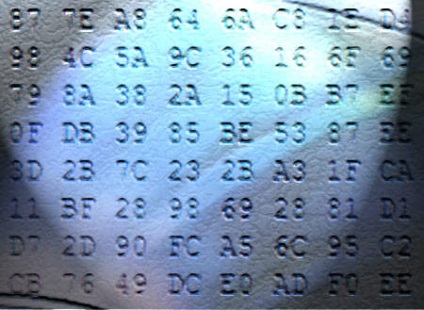

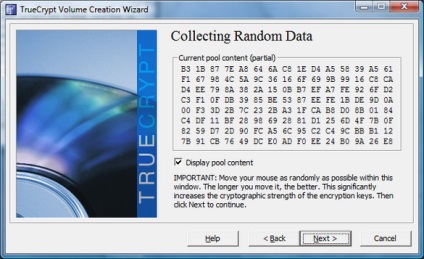

Itt a TrueCrypt meghívja Önt arra, hogy véletlenszerűen hozza létre a titkosítási kulcsokat az egér véletlenszerű mozgatásával. Minél több kreativitást mutatsz, annál erősebbek lesznek az adataink.

Kattintson a képre a nagyításhoz.

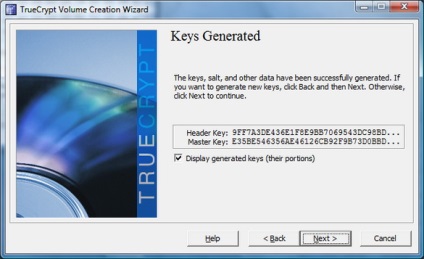

A titkosított lemez és a mester kulcs fejléckulcsa készen áll.

Kattintson a képre a nagyításhoz.

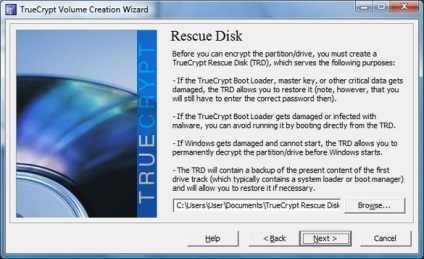

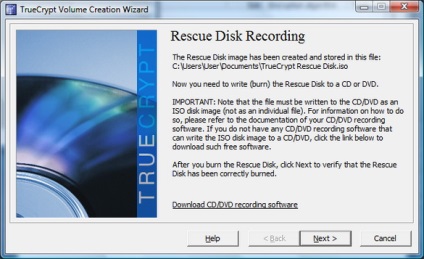

Még csak helyreállító lemezt hoz létre (mentési lemez). Ezt azért kell elvégezni, mert ez az egyetlen módja a titkosított adatokhoz való hozzáférésnek, ha a boot-betöltő sérült vagy törlődött a titkosított lemezről. Természetesen, természetesen senki sem fog tenni, de ez történhet véletlenül vagy a merevlemez meghibásodása következtében. Győződjön meg arról, hogy a helyreállító lemez biztonságos helyen van.

Kattintson a képre a nagyításhoz.

A TrueCrypt ISO képet hoz létre, így tárolható merevlemezen vagy azonnal lemásolható CD-re vagy DVD-re.

TrueCrypt | Biztonságos törlés, előteszt és titkosítás

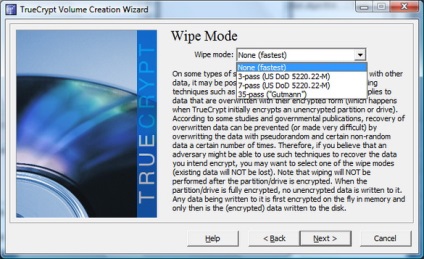

Kattintson a képre a nagyításhoz.

A törlési funkció feleslegesnek tűnhet, de ha nem akar nyomot hagyni a merevlemezen, és csak titkosított adatokkal akar dolgozni, akkor szükség van rá. Ezen eljárás során a meglévő fájlok meglévő töredékei, amelyek a korábbi merevlemezeken maradhatnak a merevlemezen, hatékonyan törlődnek. Válassza ki, hogy törölje a nem használt szakaszokat 3, 7 vagy akár 35 ciklusban, és rendszeresen átírják őket.

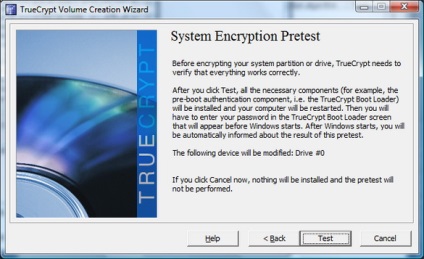

Kattintson a képre a nagyításhoz.

A rendszer tényleges titkosítása előtt a TrueCrypt ellenőrzi, hogy a rendszert megfelelően indította-e a rendszerbetöltő, de eddig titkosítás és jelszó nélkül.

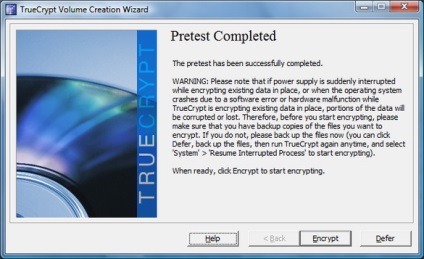

Kattintson a képre a nagyításhoz.

Az elővizsgálat befejezése után közvetlenül a titkosításhoz léphet.

Kattintson a képre a nagyításhoz.

A teszt Dell Latitude D610 volt szerelve egy 45 nm-es Core 2 Duo T9500 Penryn (2,6 GHz), és egy új 500 GB-os merevlemezzel, Western Digital Scorpio WD5000BEVT, az egyik leggyorsabb a mai napig. Az AES algoritmust használó teljes titkosítási folyamat nyolc órát vett igénybe, mely idő alatt továbbra is használhatnánk a rendszert (bár nem alkalmaztuk visszaélésünket). A titkosítási folyamat a háttérben történt, és csak a leállás idején használta a CPU erőforrásait. Nyilvánvaló, hogy a rendszerrel történő intenzív munka lelassítja a titkosítás folyamatát.

TrueCrypt | Első elindítás, korlátozások, visszafejtés

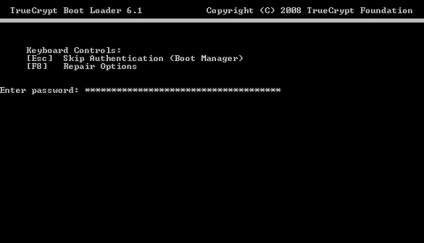

Kattintson a képre a nagyításhoz.

Majdnem nyolc órás titkosítás után a rendszer készen áll az újraindításra, most teljesen titkosítva az AES algoritmussal. Az újraindítás után a TrueCrypt 6.1 bootloader megkérdezi a fő jelszavát, amelyet a program telepítésekor beállított.

TrueCrypt | Jelszó korlátozások

A jelszó megadása után azonnal észrevettünk egy korlátozást: az egész rendszer csak egy fő jelszóval rendelkezik. Ez azt jelenti, hogy lehetetlen több különböző titkosított rendszert létrehozni, amelyek különböző jelszavakkal rendelkeznek. Ennek eredményeképpen minden felhasználó, aki ismeri a jelszót a visszafejtésre, hozzáférhet a Windows rendszerhez és esetleg más felhasználók adatait is.

Bár ez a megoldás csak egy felhasználó számára készült titkosított rendszeren, könnyen kezelhető, és így könnyen eltávolítható, mint telepíteni. Csak a TrueCrypt futtatásához és a dekódolás funkció kiválasztásához kell indítania a program eltávolításának folyamatát. Minden úgy működött, ahogy kellett volna, és az eltávolítási folyamat gyorsabb volt, mint a titkosítás.

Ezután megmondjuk a tesztelésünk eredményeit, de először megjegyezzük azokat a kulcsfontosságú pontokat, amelyek befolyásolják a teljesítményt.- A titkosítási folyamat hosszabb időt vesz igénybe, ha kombinált algoritmusokat használ.

- A rendszer teljesítménye lényegesen alacsonyabb lehet, ha kombinált algoritmust használ.

- Ha van egy nagy sebességű merevlemezt (vagy még jobb szilárdtest SSD-meghajtó alapuló flash memória), és egy gyors processzor két vagy több magot, akkor TrueCrypt lesz nagyon sima fut a háttérben, miközben Ön alkalmazásokat futtatni, valóban aktívan használja merevlemez.

- A négymagos processzorok ténylegesen jelentős előnnyel rendelkeznek a kétmagos processzoroknál, ha nagy teljesítményre van szükségük.

- Szükség lehet RAID-tömbre vagy nagysebességű SSD-re, hogy elkerülje a szűk keresztmetszet problémáját a titkosítás / dekódolás során a gyors többmagos processzorok esetében.

És most nézzük meg, mi van.

TrueCrypt | Teszt konfiguráció