A forgalomszűrés konfigurálása mikrotikon

Saját láncok forgalmi feldolgozása (egyedi lánc)

A korábbi cikkekben már megismerkedtek az alapvető beállításokat a tűzfal, amelynek mi, beleértve megtudta, hogy a tűzfal a router először összehasonlítja csomagszűrő szabályok betartását a fentről lefelé. Ellenőrizze kivezetésre kerülnek, ha a csomag sem telt el, hogy a következő szakaszban a forgalom feldolgozása (Action = Accept), vagy a folyosón egy csomag lesz tiltva (Action = elutasítja, csepp, TARPIT).

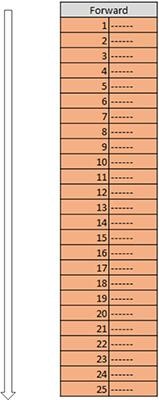

Így, ha elképzelünk egy 25 szabályból álló tűzfalat, akkor így fog kinézni:

Ebben az esetben, ha a csomag csak a 25. szabálynak felel meg, továbbra is ellenőrizni fogják, hogy megfelelnek-e az 1-es számú 24-es számú szabályoknak, amelyeken az útválasztó erőforrásai kerülnek elköltésre.

A helyzetet bonyolítja az a tény, hogy "nagyon drága" a processzoridő, a szűrési szabályok. Ezekben az esetekben megmenthető a saját lánc (lánc) szabály feldolgozásának lehetősége.

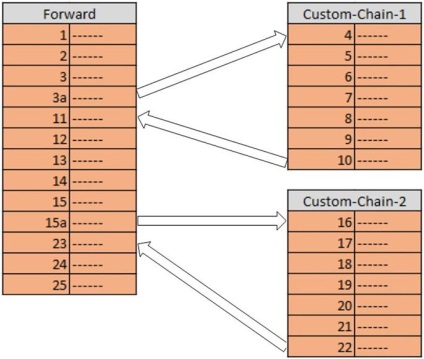

Ha valaha is részt programozás, saját lánc nagyon hasonló az eljárás, amely az úgynevezett megadásával a cselekvési ugrás parancsot a neve a lánc, a visszatérés lesz a következő szabály a hívás lánc, a végén a forgalom feldolgozása a láncon, vagy ha bármilyen - vagyis a saját lánc szabályait használta Action = Return, ami megszakította a lánc további feldolgozását.

Grafikailag lehetséges

megjelenik

Ne felejtsük el, hogy a csomag csak az 1-es láncra tagolódik, ha megfelel a 3a szabályban meghatározott feltételeknek, de csak a Custom-Chain-2 láncban, ha megfelel a 15a szabálynak.

Ennek eredményeként nyilvánvaló, hogy a csomagok szkennelésére vonatkozó szabályok átlagos száma csökken, ami növeli az útválasztó teljesítményét.

Csak azt szeretném figyelni, hogy ugyanazt a láncot különféle láncoktól (beleértve a saját) forgalommal is meg lehet hívni. Például, akkor írj egy string ssh-szerver védelem a jelszó találgatás és hivatkoznak rá, mint egy lánc bemenet (válogatás a jelszót a router), és a forward lánc védelmére egy vagy több back-end szerverek.

Például azt fogjuk megtudni, miként konfigurálhatunk egy Microtec routeret több WAN interfésszel. Ebben az esetben, ha van szükség, hogy írjon egy meglehetősen nagyszámú azonos szabályokat minden WAN interfész, vagy létrehozhat saját forgalmat feldolgozó lánc, és a kihívás, hogy érintkezik a külső csomagolás minden a WAN-interfészek.

Demilitarizáltat hozunk létre

fürdőszoba terület (DMZ)

Most, miután egy kis elméleti kitérés a saját láncainkról, amelyet velünk fogunk használni, megfordulunk a DMZ ígért alkotásával. A cikk második részéből kiindulva. 3 interfésszel rendelkezünk:

- WAN (internet-hozzáférés);

- DMZ (demilitarizált zóna);

- LAN (helyi hálózat).

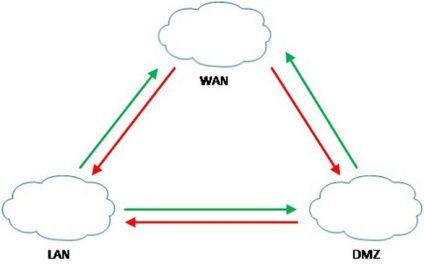

Mi megosztjuk őket a bizalom szintjével.

A LAN a legmegbízhatóbb hálózat. Ettől függetlenül mind a WAN, mind a DMZ járhat korlátozás nélkül. Más hálózatokról a helyi hálózathoz való hozzáféréshez külön szabályra van szükség a tűzfalon.

A DMZ egy közbenső bizalmi hálózat. Ebből a WAN-ból indulhat, de a helyi hálózaton nem engedélyezik a hozzáférést.

A WAN a legbiztonságosabb hálózat. Ezzel alapértelmezés szerint a hozzáférés mind a LAN-ban, mind a DMZ-ban blokkolódik.

Ez grafikusan ábrázolható az alábbiak szerint:

A router konfigurálása

Mivel a cikk ezen részében a forgalomirányítón keresztül közlekedünk, a fő lánc (Lánc) az ilyen forgalom előtt áll.

Először megoldjuk az összes olyan kapcsolatot, amelyek kapcsolódási állapota egyenértékű a létrehozott és a kapcsolódó, valamint a kapcsolódási állapothoz tartozó nem megfelelő kapcsolati állapotokkal, függetlenül az interfészektől. Mivel már tudjuk, hogy csak logikus az új kapcsolatok forgalmának szűrése (connection-state = new).

Ráadásul a legtöbb csomag a már meglévő kapcsolatokra vonatkozik, és a lista tetején ezt a szabályt kissé növelni fogja.