Tippek az elsődleges fenyegetéskezelő átjáró (tmg) 2018 tűzfal kezeléséhez

A megfelelően konfigurált Forefront TMG, amely egy biztonságos konfigurált Windows hálózati operációs rendszer legújabb verzióján fut, biztonságos és megbízható tűzfal és biztonságos web-átjáró. A biztonsági megoldások általános szintje javítható az ebben a cikkben felvázolt tippek segítségével.

A TMG konfigurációs tippjeivel jelentősen javíthatja a rendszer általános biztonsági állapotát, és csökkentheti a támadási területet, ami a legmagasabb szintű TMG-biztonságot biztosítja. A TMG irányítási politikájának létrehozásakor a legjobb, ha biztosítja a legkevésbé kiváltság elvének tiszteletben tartását. Az alábbiakban felsoroljuk azokat az ajánlásokat, amelyek hasznosak lehetnek ezen elv végrehajtásához.

Top Admin Tippek

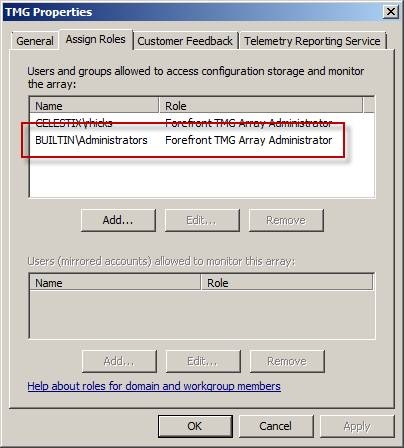

Korlátozza a tagság az adminisztratív szerepet Forefront TMG array-szint - a szerepe a rendszergazda TMG tömb szintű támogatások teljes joggal, hogy bevezessen egy tömb minden felhasználó és / vagy felhasználói csoport, amely része a szerepet. Miután a TMG-t a rendszerre telepítette, ezt a szerepet alapértelmezés szerint a Windows Helyi Administratorok csoporthoz (és a TMG-t telepítő felhasználóhoz is) hozzárendeli.

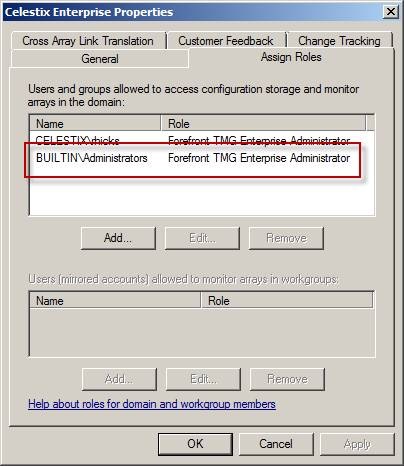

Korlátozza a tagság az adminisztratív szerepet Forefront TMG vállalkozás - adminisztratív szerepet TMG Enterprise minden tagjának ezt a szerepet teljes hozzáférést biztosít az egész vállalkozás, beleértve az összes TMG tömbök a vállalaton belül. A TMG EMS telepítése után a beépített helyi Rendszergazdák csoport alapértelmezés szerint tagja lesz a szerepnek (valamint az alkalmazás telepítőjének).

Javasoljuk, hogy távolítsa el a beépített Rendszergazdák csoportot a szerepkörből, mert a TMG tömb rendszergazdái számára korábban ismertettük.

Korlátozza a tagság távirányító szoftver hálózati objektum - számának korlátozása távirányító a számítógépek a hálózat tagjai tárgy a fő módszer, hogy csökkentse a támadás a helyet az ITU TMG. Alapértelmezésben a házigazdák, amelyek részei a távirányító szoftver lehetőség van, hogy számos szolgáltatás fut a TMG ITU, beleértve RDP, NetBIOS, RPC, Ping és mások. Hozzáférés engedélyezése ezekhez a szolgáltatásokhoz olyan kockázati szintet teremt, amely jelentősen csökkenthető a csoporthoz való hozzáférés korlátozásával. Ideális esetben ez a csoport csak az adminisztrációs feladatokhoz rendelt munkaállomással rendelkezik.

Korlátozza a hálózati hozzáférést a felügyeleti ügynökök számára - gyakran az ITU TMG rendszergazdai ügynökök telepítését kéri a Microsofttól vagy a harmadik féltől származó szolgáltatóktól. Kerülje a hozzáférési irányelvek létrehozását, amelyek lehetővé teszik egy ügynök számára, hogy egy teljes hálózathoz vagy alhálózathoz csatlakozzon. Az ITU-házirendeknek lehetővé kell tenniük, hogy az ügynökök csak a szükséges állomáshoz csatlakozhassanak.

Ne használja az ITU TMG Munkaállomásként - ne használja a böngésző a TMG hogy nézze oldalak az interneten, látogasson el a keresőt, vagy letölthető javítások és frissítések. Minden korrekciókat, valamint a szükséges szoftvert kell letölteni egy munkaállomáson (nem a munkaállomás, kezelésére használják TMG - az, hogy a fogadó meg kell tiltani internet-hozzáférést!), Ahol fájlokat lehet szkennelt letöltése és telepítése előtt a TMG.

Ne használja az ITU TMG napi feladatok - a legjobb, ha telepíti a TMG Management Console egy munkaállomáson, ahogy meg van írva a fenti, és korlátozza a számos helyi viszi be az ITU TMG rendszert.

Ne használja az ITU TMG segédprogram irányítja a harmadik felek - számos elemét az ITU TMG tartalmazza a saját szoftver kezeli, néha a használata a HTTP szerver (például az IIS, Apache, stb.) Az ilyen szoftver problémás, mivel növeli az ITU TMG támadási területét, és potenciálisan további támadási vektorokat vezet be. Ha lehetséges, ne telepítsen harmadik fél kezelőszoftvert az ITU TMG-re. Ezt a szoftvert külön rendszerre kell telepíteni, lehetőleg a munkaállomáson a TMG kezelésére.

Ne hozzon létre nyilvános mappákat az ITU TMG-n - az ISA szerver korábbi verzióiban, miután telepítette a terméket a rendszerre, létrehozott egy nyilvános mappát az ITU ügyfelekkel való kommunikációhoz. Ezt a lehetőséget később eltávolították a termékből, mivel nem biztonságos. Az ITU TMG egy tűzfal, és csak. Soha nem szabad semmilyen körülmények között fájlkiszolgálóként használni. Ha szükség van a távoli hozzáférést a rendszerhez, például a szöveges folyóiratok, akkor el kell végezni a segítségével eszközök dolgozó naplókat egy harmadik fél, például Epilog, ArcSight és Splunk.

következtetés

Megfelelően konfigurált Forefront TMG, fut a legújabb verziójú biztonsági gondolkodású hálózat Windows biztonságos és megbízható tűzfal és biztonságos web-átjárót. A biztonsági megoldások általános szintje javítható az ebben a cikkben felvázolt tippek segítségével. Tiszteletben tartva a legkevesebb jogosultság korlátozásával tagság adminisztrátori szerepkörök TMG tömb szintű és vállalati használatra egyéni számlák egy elszigetelt munkaállomásra, a tagság a korlátozásokat hálózati entitás távirányító a számítógépek, a hálózati hozzáférés-korlátozási TMG menedzsment szerek csökkentik a támadás az ITU tér TMG. Ezen túlmenően, az elutasítás használata nem biztonságos gyakorlatok TMG Munkaállomásként telepíteni a ügyviteli szoftver egy harmadik fél, ami nyilvános mappák vagy beállítási infrastrukturális szolgáltatásokat nyújt még nagyobb védelmet.