OpenBSD telepítése nginx és biztonsági beállítások, rtfm linux, devops és rendszer adminisztráció

Jó áttekintést nyerhet az OpenBSD-vel való együttműködésről >>>.

Ellenőrizzük azoknak a felhasználóknak a listáját, akik bejelentkezhetnek a rendszerbe:

Az OpenBSD-ben van egy doas csomag. mint a sudo egyszerűbb alternatívája. de ha a sudo ismertebb - majd telepítse:

A doas alapértelmezés szerint telepítve van.

Új felhasználó hozzáadása a setevoy-hoz. hozzáadva a kerékcsoporthoz:

Hozzáadunk egy szabályt a következőhöz:

Ismét ellenőrizzük:

A root jelszó módosítása:

Megtiltjuk az SSH root bejelentkezését és megváltoztatjuk a portot - edit / etc / ssh / sshd_config és telepítsük:

Ellenőrizzük a gyökér alatti munkagépet:

Az új felhasználó alatt:

OpenBSD tűzfal - PF

PF (Packer Filter) - az alapértelmezett tűzfal az OpenBSD-ben.

Az alapvető parancsok a vele való együttműködéshez.

Vagy a pfctl-en keresztül:

- pfctl -f /etc/pf.conf - betöltése pf.conf

- pfctl -nf /etc/pf.conf - olvassa el, de ne alkalmazza a szabályokat

- pfctl -sr - a jelenlegi szabálykészletek megjelenítése

- pfctl -ss - megjeleníti az aktuális állapot táblázatokat

- pfctl -si - megjeleníti a csomagok és számlálók statisztikáját

- pfctl -sa - mindent kinyomtat

A gazda elérésének alapszabályait az AWS beállításai határozzák meg. így a PF csak kézi tilalomra (és Fail2ban) használható.

A /etc/pf.conf fájl szerkesztése. adjon hozzá egy olyan táblázatot és fájlt, amelybe a szabályokat tárolják:

Ellenőrizze. Banim IP:

És megpróbálunk csatlakozni a 77.120.103.20-hoz:

- az e-mail értesítéseket rootként továbbítja

- automatikus frissítési csomagok

NGINX az OpenBSD-en

Az összes csomag leírása megtalálható itt >>> (naxsi - érdekes megoldás, olvassa el itt >>>).

A /etc/rc.conf.local fájlban adja hozzá a sort:

Indítás indítása az /etc/rc.conf fájlba:

SSL a NGINX számára - Titkosítsuk

Könyvtárak létrehozása konfigurációs fájlokhoz és naplókhoz:

A /etc/nginx/nginx.conf fájlban adja hozzá a következőket:

A /etc/nginx/nginx.conf fájlban adja hozzá a következőket:

Telepítse az ACME (Automated Certificate Management Environment Protocol) ügyfélprogramot.

Az ügyfelek teljes listája megtalálható itt >>>. ebben az esetben a certbot-ot használjuk.

Az űrlap hibája esetén:

Adja hozzá a wxallowed paramétert az / etc / fstab fájlhoz:

A virtualhost konfigurációs fájl létrehozása /etc/nginx/conf.d/openbsdtest.setevoy.org.ua.conf:

Indexfájl létrehozása:

NGINX ellenőrzése és újraindítása:

Az openssl segítségével:

Kapcsolódó linkek Encrypt and OpenBSD:

Autoupdate tanúsítvány

A cronban adja hozzá a feladatot:

NGINX biztonság

Alapértelmezés szerint - az NGINX jelentése:

Letiltja a kiszolgáló hozzáadásával <> fájl /etc/nginx/nginx.conf sor:

Hozzáadjuk az X-Frame-Options fejlécet, hogy megakadályozzuk a frame / iframe oldalak megjelenítését:

Letiltja az automatikus tartalomtípus-ellenőrzést az IE számára. Chrome. Safari:

Hasznos cím a Content-Security-Policy (elavult - X-Content-Security-Policy és az X-WebKit-CSP).

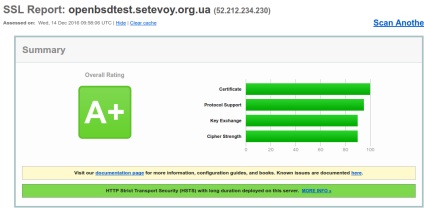

Az SSL konfigurálása

Hozzon létre egy paraméterkulcsot egy munkamenet létrehozásához a Diffie-Hellman protokoll segítségével:

Ha így nézel ki, lehetséges:

Hozzáadjuk a beállítási fájlt:

Hozzáadjuk a támogatott protokollok listáját:

Határozza meg a támogatott titkosítási algoritmusokat:

Engedélyezzük az SSL-munkamenetek gyorsítótárazását (1 MB gyorsítótár, 1 óra tárolás):

OCSP tűzés:

Egyéb lehetőségek

Az alábbi paraméterek a jövőre vonatkoznak, de most érdemes hozzáadni őket.

Ez egyetlen kiszolgálón nem végezné el az SSL kézfogását minden alkalommal - add add keepalive_timeout:

Megtagadja a hozzáférést, ha a szerverre vonatkozó kérés nem tartalmazza a virtuális host nevét:

HTTP kód 444 - szoros kapcsolat válasz nélkül.

Csak bizonyos típusú kéréseket engedélyezünk a kiszolgálónak:

DELETE. SEARCH és mások - el fogják dobni.

A hotlink és a képek blokkolása (a kiszolgálónk által fizetett képek forgalmánál fizetünk, így csak a domaintől érhetünk el hozzáférést):

Az alábbi konfiguráció: