Védelem RDP kapcsolatot az SSH zárak, ablakok is pro

A cikk „védelme az RDP protokoll” beszéltem, hogyan kell használni a biztonsági protokoll szintjén Secure Sockets Layer foglalatok (SSL) kapcsolódni a szerverhez saját protokoll Remote Desktop Protocol (RDP), a Microsoft által kifejlesztett szakértői Windows Terminal Services szolgáltatást. Ez a konfiguráció a biztonság, de az SSL nem garantálja, hogy kapok egy kapcsolatot a szerver keresztül RDP csak a megbízható ügyfeleknek. Ebben a cikkben fogom elmagyarázni, hogyan lehet biztosítani sokkal megbízhatóbb kapcsolatot megerősítve a személyazonosságát az ügyfél és a kiszolgáló. Ez a kapcsolat által egy pár „privát kulcs - nyilvános kulcs” a gateway Secure Shell (SSH).

ARUBA INSTANT WI-FI: egyszerű, hatékony, olcsó

A cikk „védelme az RDP protokoll” beszéltem, hogyan kell használni a biztonsági protokoll szintjén Secure Sockets Layer foglalatok (SSL) kapcsolódni a szerverhez saját protokoll Remote Desktop Protocol (RDP), a Microsoft által kifejlesztett szakértői Windows Terminal Services szolgáltatást. Ez a konfiguráció a biztonság, de az SSL nem garantálja, hogy kapok egy kapcsolatot a szerver keresztül RDP csak a megbízható ügyfeleknek. Ebben a cikkben fogom elmagyarázni, hogyan lehet biztosítani sokkal megbízhatóbb kapcsolatot megerősítve a személyazonosságát az ügyfél és a kiszolgáló. Ez a kapcsolat által egy pár „privát kulcs - nyilvános kulcs” a gateway Secure Shell (SSH).

Telepítése SSH átjáró

A letöltés után az ügyfél, akkor be kell állítania az átjárót WiSSH SSH. Töltse le a legújabb verzióját a szerszám OpenSSH Windows és futtassa a telepítő program RDP kiszolgálón. Vegye ki a beállításokat az alapértelmezett. Amíg lehet figyelmen kívül hagyni a figyelmeztetést, hogy úgy tűnik, a végén a telepítési folyamat - szerkeszti a passwd fájlt, mi ezt a közeljövőben.

Kattintson a jobb gombbal az RDP-TCP-elem, ez található a jobb oldali részén az ablak alatt a címkén kapcsolatok; Ezután kattintson a Tulajdonságok menüpontot.

Ennek biztonsági érték kiválasztásához RDP biztonsági réteg, ábrán látható. 1. Most a Bezárás gombra. Ezután hozzon létre egy tartományi felhasználói fiókot, melynek segítségével kapcsolódni a szerverhez keresztül RDP segítségével a beépített kliens Távoli asztali kapcsolat. A beépülő modul Active Directory felhasználók és számítógépek konzol Microsoft Management Console (MMC), akkor létre kell hozni egy tartományi felhasználói névvel sshuser. Most hozzon létre egy jelszót fájlt a OpenSSH kiszolgáló, és adja meg a felhasználótól sshuser fájlt.

Ahhoz, hogy hozzon létre egy jelszót fájlt a OpenSSH szerver, nyissa meg a parancssori ablak, és módosítsa az üzemi könyvtár a következő:

Ha nincs tapasztalata a használata a parancssorba írja be a következő változás könyvtár parancs (change directory, cd):

CD

cd program files

cd openssh

cd bin

Ahhoz, hogy hozzon létre egy jelszót, használja az alábbi parancsot:

mkpasswd parancsot -d -u sshuser >> .etcpasswd

Ezután fogjuk beállítani az SSH szerver, hogy ő elutasította az egyszerű, Windows kapcsolat a felhasználói nevet és jelszót, és fogadja el a csatlakozást csak az ügyfelek, akik képviselik a megfelelő privát kulcs a nyilvános kulcs a szerver és a felhasználó OpenSSH neve (ebben az esetben sshuser) . Ahhoz, hogy kihasználják a titkos kulcsot, az ügyfélnek meg kell adnia a jelszót ebben a szakaszban, az előzetes hitelesítés. Befejezését követően tesztelés, amelyet az ügyfél átjáró hozzáférési jogokat az ügyfél létre a kiszolgálón történő benyújtásával a felhasználónév és a Windows jelszóval.

StrictModes nincs

RSAAuthentication nincs

AuthorizedKeysFile

Az / etc / authorized_keys

PasswordAuthentication nincs

PermitEmptyPasswords nincs

A fájl mentése. Ezután a parancssori ablakot, futtassa a OpenSSH kiszolgáló által a szöveg beírása

net start opensshd

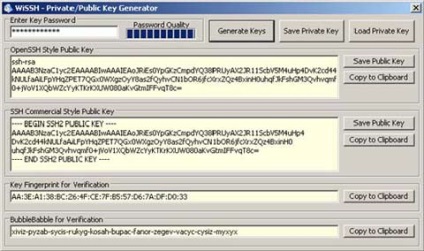

A WiSSH generál egy pár „privát kulcs - nyilvános kulcs”

Most, hogy a OpenSSH program működik, itt az ideje, hogy hozzanak WiSSH kliens és hozzon létre egy pár „titkos kulcs - nyilvános kulcs”. WiSSH telepíteni a kliens rendszer, amely csatlakozik az RDP szerver SSH-n keresztül átjárót. Vegye ki a beállításokat az alapértelmezett. A telepítés befejezése után, menj a program könyvtárát WiSSH és nyissa meg a kulcs generátor ablak WiSSH Private Key Generator. Ábra. A 2. ábra a részleteket, hogy fog megjelenni az ablakban Private Key Generator.

Adjon meg egy erős jelszót (kell legalább 10 karakterből kell keveréke a kis- és nagybetűk, számok és szimbólumok, valamint eltér a jelszavát a Windows-fiók, amely a regisztrációhoz használt csatlakoztatásakor keresztül RDP). Kattintson Kulcs generálása. Mentsd privát kulcsot és a nyilvános kulcsot az OpenSSH stílusú asztali (meg kell nyomni a gombot Save Magánkulcs megtakarítást Public Key). Mozgás a nyilvános kulcsot a könyvtárban C: Program filesopensshetc a szerveren, és adja meg a file új nevet authorized_keys.

Állítsa WiSSH kliens kapcsolódni távoli asztali szerveren keresztül a SSH átjáró

Amennyiben a rendszer, akkor létrehoz egy kapcsolatot, háttér SSH Gateway Host mezőben zöld. Jelölje be a négyzetet Használata Private / Public Key Authentication és a pop-up listában keresse meg a privát kulcs mentett az asztalon.

Csatlakozás gombra kattintva Ön képes lesz csatlakozni a távoli asztali rendszer. Ha a kapcsolat sikeres, akkor iratkozzon fel a Windows rendszer alatt minden felhasználói fiók számára regisztrálni RDP, ábrán látható. 4.

Megbízhatóságának ellenőrzését védelem

A munka majdnem kész, de kiadása előtt az autót az interneten nyílt terek, hasznos, hogy megbizonyosodjon arról, hogy az SSH átjáró fogadja csak ezeket a kapcsolatokat, amelyek a két titkos és nyilvános kulcsokat. Nyissa meg a klienst WiSSH, menjen az Átjáró fülre, és törölje Használata Private / Public Key Authentication. Most próbálja létrehozni a kapcsolatot; akkor egy hibaüzenetet kap. Vegyük észre, hogy néha a változás hatálybalépését csak a kliens újraindítása WiSSH. Most kattints a Bejelentkezés lapon. A Gateway bizonyítványok területen próbáljon meg csatlakozni a felhasználói fiók, általában engedélyével regisztrálni RDP. Győződjön meg arról, hogy az új kapcsolat elutasításra kerül. Befejezését követően a vizsgálat ne felejtsük el állítani a kliens WiSSH úgy, hogy használja a hitelesítést a magán és nyilvános kulcsokat, és adja meg újra a hitelesítő a Login lapon az átjáró adatokat, ahogy tettük korábban.

Befejezését követően az átjáró beállításához és lebonyolítása a teljes tesztsorozat lehet TCP port 22 kapcsolódni az internethez, és meg kell győződni arról, hogy a kapcsolatot a szerver SSH-n keresztül Gateway képes lesz csak azokat a távoli gépeken, amelyek a megfelelő privát kulcsot.

Ossza meg képeit barátaival és kollégáival