Hogyan védi a helyszínen támadásától példáját Habrahabr

Az elmúlt években, az interneten is talál egy csomó előnnyel jár a „fiatal hackerek”, amelyben az összes alapvető technikákat hacker oldalak részletesen. Gondolod webfejlesztők váltak bölcsebb ebből, és megtett minden lehetséges védelmi módszereket? Nem hiszem.

Ebben a cikkben szeretnék, hogy ismét elmondja a fejlesztők, hogyan bontja le oldalakat, és hogy akkor sem fog unatkozni, mert eltöröm a tompított Habr és részletesen leírja, hogyan csináltam. Úgy véljük, ilyen érdekes dolgok „Aktív XSS profil”, „Endless visszaállítás karma”, „közzététele témák jelölt„a homokozóban”,»«a CSRF a Flash és a lyuk az Internet Explorer 6" és így tovább.

Mind a biztonsági rések már kijavították. Nos, szinte minden.

Szeretném itt, az elején, mondja el nekünk néhány nagyon fontos dolog a fejemben.

Először is, akik a támadók, és mit kell (ne hívja „kekszet” a „hackerek”, mert ez rossz, és senki hackerek szünet). Nem akarom megbántani senkit, de a legtöbb esetben a tizenévesek 15-17 év, amelynek fő célja nem az, hogy a pénzt, hanem egyszerűen törni, és kap egy értelme egy bizonyos önelégültség.

Gyakran a fejlesztő úgy gondolja, hogy a törés a helyszínen bárki és a fej nem jön, mert nincs semmi érdekes. De a betörők a fent leírt típusú nem szükséges, így könnyen megtalálja réseket, és rongálás (általában forgalomba hozzák, hanem üzeneteket honlapon Black Lord tette egy pár alkalommal Habrahabr :-). Néha nem is találja egy biztonsági rés, így készen áll a használatra hasznosítja (ilyen emberek is az úgynevezett „szkriptkölykök”). Így tudok adni néhány tippet:

- Ne légy lusta, hogy kiszűrje a bemeneti adatok [ezt később látni fogjuk]. Még ha a webhely „senkinek nem kell.”

- Tedd a legújabb verzióját a szoftver néha veszélyes, hanem a régi sit nem szükséges, mert akkor képes lesz feltörni a személy, aki tudja, hogyan kell használni a keresés és letöltés a speciális program „hacker honlapján.”

Most képzeljük el, hogy a „karakter” nőtt, és elkezdett munkát keresni. Mint valószínű, hogy nem? Ez így van, megtörve a pénzt.

Ez a típus nem jelent különös veszélyt jelent a területek, ahol valójában nincs semmi érdekes. Works, most elsősorban a „megrendelésre”, gyakran kis csoportokban.

Általában a tippeket ugyanaz, csak ez alkalommal meg kell tölteni egy kis ember, aki arány ellenőrizni fogja a helyszínen a biztonsági réseket, és megmondja az eredményt.

By the way, ezek a „szakértők” - áll, mint általában, az azonos támadó, aki visszavonult, és most tesz egy élő meglehetősen békésen.

XSS vagy "Cross-site scripting"

Key Web Developer hiba ebben az esetben - hiánya szűrési kapott adatok számára.

Lássuk, mit tudunk „örüljetek” Habr. Brit tudósok megállapították, hogy a 95% -a hackerek nevezik magukat

Menj a profil beállításait, és adja meg a kifejezést a „valódi név”. Most Hit „Mentés” és frissítse az oldalt. Találunk az egeret, és próbálja meg szórakozni vele valamilyen oknál fogva, egy üres mező - egy ablak jelenik meg? Gratulálunk, már találtak egy biztonsági rést!

Ezek a biztonsági rések gyakran merülnek fel, ha a rendszer nem szűri vagy részben érkező felhasználói adatokat. Ha írsz PHP, akkor van egy nagyon jó funkció htmlspecialchars. amely megoldja a problémát szinte teljesen.

Ennek a jelentősége, hogy nem szabad, hogy a felhasználó használja az összes tag is gondosan ellenőrizni, hogy ő tesz valamit a megengedett tag, és hogy túl a területen nem jött ki, mint a fenti példában.

Keressen egy példa a passzív XSS nekem ügyéről nem tudott, mert fogom leírni a lényegét szavakkal.

A leggyakoribb hely, ahol megtalálható - a keresés. Próbálja „keresés” a webhelyen valami hasonló

Ellenőrizze a többi kapott információk

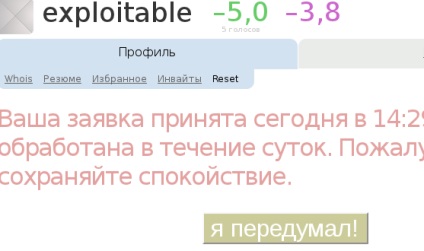

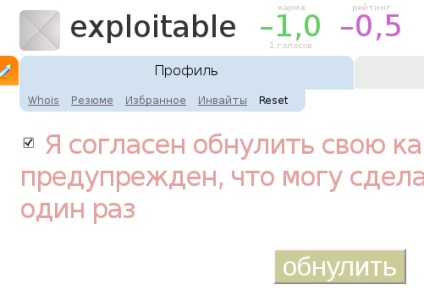

Szűrés kell nemcsak a HTML-tagek és idézetek, hanem egyéb információkat kapott a felhasználó informatsiyu.Osobenno fontos, hogy kövesse a logika és a felhasználó nem hisznek! Például nem messze keresni - a dédelgetett álom minden troll Habré, „végtelen visszaállítható Karma”, volt elég realizálható a mai napig :-)

Ha már nullázni karma és szeretné újra meg újra, akkor meg kell a „Developer Tools” a böngésző csak láthatóvá tenni a rejtett mezőket és kattintson a „Törlés”!

Például én létrehozott egy „virtualchika” öntött karmája, visszaáll, egyesült ismét újraindítani, és így tovább ...

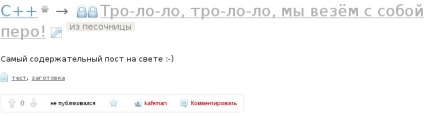

Itt én még mindig egy nagyon érdekes példa. Amikor közzé egy új cikket, vagy szerkeszteni egy régi, a csere terén «topic_type» a „homokozóban” lehetővé teszi, hogy meghalni „a homokozóban.”

Miért van szükség? Nem tudom, például, gyakran témák, plusz ...

Az ilyen biztonsági rés nagyon gyakori a kezdő webfejlesztők. Nem találtam ilyen ügyéről, de az egyik habropolzovatel azzal nekem PM, hogy ott van. Megismételtem a kísérlet, de ez nem működik - valószínűleg zárva.

Hogy megvédje a szükségességét, hogy kiszűrje az idézőjelet és egyéb speciális karakterek, amelyek árthatnak a logika a kérését. Továbbá, ha van egy szám, biztos, hogy egyértelműen, hogy azt egy számot.

Ha Bubmburum kezdte hódító Habra szuper-stick, voltam az éjszaka miatt a TOP5 felhasználók talált rám az elmúlt évben, a CSRF sebezhetőségét.

Most írom ezt, mert a közelmúltban találtak egy másik azonos, és tudta meghívni én Habr virtualchikov keresztül a felhasználók, akik az Internet Explorer 6 Érdemes megjegyezni, hogy az ilyen nem volt sok.

A védelem be kell helyeznünk minden formája vagy fontos jellemzője kérés CSRF token, amely nem ismeri a támadó. Néhány keretek helyezze a token az űrlapok automatikus.