MMA és NFC «mobil» hitelesítés

Igor Goldovskiy, főigazgató „Fizetési Technologies”

A s tudjuk, hitelesítés lényeges eleme szinte minden modern információs rendszer, legyen az adatbázis, e-mail, internet banking, e-kereskedelem, vagy más csatornát. Ebben az esetben is, amikor a szolgáltatást (szolgáltatás) korlátozódik használni, akkor ellenőriznie kell, hogy a szolgáltatást kérő személyt, illetve szolgáltatást, jogosult rá. És ez akkor először meg kell hitelesíteni, hogy a személy, hogy van. E. Annak bizonyítására, hogy az a személy, aki saját magát hívja X alá valójában, majd ellenőrizze a rendelkezésre a kért szolgáltatás tárgyát H.

Az utóbbi években a kérdésekben ügyfélhitelesítés részéről kibocsátók világosan látható két tendencia:

• arra törekszünk, hogy egyesítse a hitelesítési folyamat összes csatornája számára a szolgáltatások nyújtása az ügyfelek részére;

• bizalmatlanság statikus jelszavak (a legtöbb tömeges kliens hitelesítési módszer), mint a legkevésbé megbízható hitelesítési eljárást.

Az első tendencia nyilvánvaló. Az ügyfél érdeklődik a segítségével egy eljárást az azonosítást / hitelesítést hozzáférés széles körű szolgáltatásokat, ami nagyban leegyszerűsíti az életét - nem kell emlékezni több jelszó / kód / azonosítók dolgozni az infrastruktúrát igénylő neki hitelesítés - a vállalati e-mail, internet rendszer bankolás A második trend is egyértelmű. Statikus jelszó ki, amikor egy jelentős időszakra, és veszélybe kerülhet, és ezért használják a csalók által a szolgáltatás elérésének egy legitim kliens.

Megtéve, mint a lopás statikus jelszavak javasoltak különböző rendszerek, a termelési és a dinamikus jelszavak, vagy ahogy ők nevezik, egyszeri jelszavak (One Time Password, vagy rövidített OTP). A leggyakoribb banki OTP algoritmussal egy eljárás Chip Authentication Program (KAP) által kidolgozott és elfogadott MasterCard Worldwide alatti használathoz Visa Int. márka dinamikus Jelszó hitelesítés (DPA).

Megvalósítása érdekében a módszert KAP ügyfél rendelkeznie kell az IC kártya EMV-alkalmazás, valamint egy speciális kártya olvasó képes beindítani egy jelszót OTP-termelés és az érték megjelenítéséhez álló 8 számjegy, a kijelző olvasó. Egy ilyen olvasó költsége néhány euró (10-15 euró attól függően, a gyártó és a vásárolt mennyiségtől batch eszközök). Amellett, hogy a járulékos költségeket az olvasók kártyabirtokos, a másik hátránya ennek a megközelítésnek az a tény, hogy több mint a kártyaolvasót a kliens kell, hogy jöjjön a bank, és amellett, hogy a tranzakciós kártyaolvasó szükséges hogy kéznél, hogy nem mindig kényelmes, hiszen a készülék mérete sokkal nagyobb, mint a hitelkártya és pénztárca olvasó nem fér el.

Ebben az esetben, még ha az utóbbi tudja tölteni és a bizalmas személyes információkat a SIM-kártya, az egyetlen lehetséges módja annak, hogy végre ezt a gyakorlatban is előre be lehet tölteni az adatokat a SIM-kártyát a folyamat a személyre kényszeríti az üzemeltető vagy a meghatalmazott személyre szabott központ. Távoli megszemélyesítése SIM-kártya overtheair (OTA - GSM 03.48) technológiát, letölthető a SIM-kártya adatok és alkalmazások, és támogatja minden Javakartami, személyre szabott támogatással profil OTA profil, ténylegesen nem használják a gyakorlatban, mert a bank kell majd szakadék a bizalmas információkat az mobilszolgáltató. Az a tény, hogy az adatok letöltési eljárás OTA technológia ma már teljes ellenőrzése alatt a mobilszolgáltató.

• függetlenségét a kibocsátó alkalmazás (MIDlet) a mobilszolgáltatók;

• Könnyű betöltés / eltávolítása új alkalmazások számára;

• képes használni a különböző értékű szerszámok letölthető MIDlet: GPRS, EDGE, USSD, Bluetooth, IrDA, NFC, stb.;

2. Írjuk Customer Master Key titkosított PBE eljárás, amelynek alapja a 3DES algoritmus.

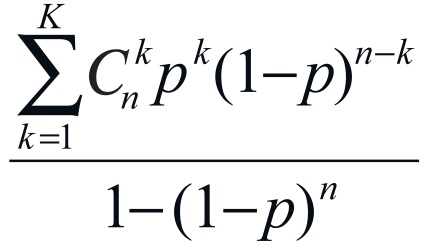

5. Egy másik módja annak, hogy kompromisszumot adatok MIDlet - tengelymetszetértékeket OTP egyszeri jelszó által generált MIDlet amelyre viszont sikerült elkapjam a korábban titkosított értéket Customer Master Key. Aztán végighaladni az összes lehetséges mobil PIN értékek azonosítására értékek, amelyeknél így a dekódolás érték Customer Master Key generált elfogott érték OTP. Meg lehet mutatni, hogy annak a valószínűsége, hogy az eredmény a brute force elfogott OTP megfelel majd legfeljebb K különböző értékeket a PIN-kód egyenlő:

ahol n - az összes különböző mobil PIN értékeket (egy 4-jegyű PIN-érték n = 104), p - a valószínűsége megszerzésének egy n = 108 equiprobable értékek OTP. Behelyettesítve értékei n és p a fenti kifejezés könnyen belátható: a valószínűsége, hogy az elfogott OTP érték megfelel egy egyedi PIN értéket (K = 1) egyenlő körülbelül 0,9999. Ismét, hogy a kérelmek száma, amelyekben az OTP értéket továbbítjuk a hitelesítő szervert SMSsoobschenii kihasználják az ebből eredő támadás érték Customer Master Key kulcs csak belépő egy SMS-üzenetet közvetlenül az SMS-központ.