Az információfeldolgozó központban az épületinformációs biztonság összetettsége információ

Alexandra Guseva

Információbiztonsági szakember,

CJSC INFOPRO.

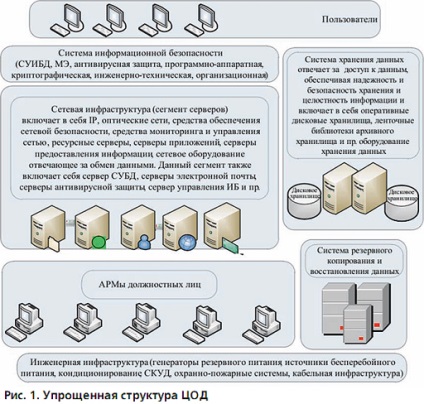

Az adatközpont általános szerkezete

Tekintettel arra, hogy a védett erőforrások jogosulatlan felhasználása nem technikai jellegű, de a rosszindulatú intézkedések, a szervezeti intézkedések fontos szerepet játszanak egy megbízható védelmi rendszer kialakításában.

Annak érdekében, hogy az adatközpontban az információbiztonságról beszéljünk, és különösen az építés összetettségéről, meg kell érteni, hogy mi az adatközpont.

Általában véve az EIA / TIA-942 szabvány szerint az adatközpont egy épület vagy annak egy része, amelynek elsődleges feladata az információ feldolgozására és tárolására szolgáló berendezés elhelyezése, valamint a működését támogató mérnöki létesítmények. E szavak mögött egy összekapcsolt számítástechnikai kapacitás egésze található. Annak érdekében, hogy megközelítőleg képviseljük, mi a tét, a 3. ábrán. Az 1. ábra az adatközpont egyszerűsített struktúráját szemlélteti, amely tükrözi az adatközpont kiépítésének fő rendszereit.

Természetesen a fenti rendszer és hasonlók soha nem tükrözik a teljes struktúrát, mert minden egyes távközlési cégnél, minden egyes banknál, bármely más struktúránál az adatközpont egyedülálló lesz, és számos blokkot és linket tartalmaz majd, de ehhez a cikkhez az adatközpont összetételének általános megértését adják meg.

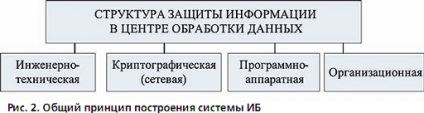

Az adatbiztonság általános szerkezete az adatközpontban

Az adatközpont nagy adatbank, és a védelem biztosítása a tulajdonos egyik fő feladata. Az adatközpontok fő struktúrájától függetlenül az információbiztonság megteremtésében biztosítani kell az információk titkosságát, integritását és hozzáférhetőségét. Az információbiztonság megteremtése érdekében a teljes adatközpontot szegmensekre kell osztani, és minden szegmenst külön kell figyelembe venni. Az IS-rendszert strukturálni kell, és építésének integrált megközelítésén kell alapulnia. Az IB rendszer kiépítésének általános elve az 1. ábrán látható. 2.

Első pillantásra ez úgy tűnhet, mint egy szabványos szabályok, de a tégla kerítés, a fegyveres őrök és a vírusirtó nem kerülhető el.

Többszintű védelmi rendszer kialakítása

Az IB adatközpontok leghatékonyabb konstrukciója a cikkben egy szegmensből álló komplexként jelenik meg (1. Az ilyen szegmentálást részletesen ki kell dolgozni a fenyegetési modellben annak érdekében, hogy figyelembe vegyék az összes lehetséges fenyegetést és ki lehessen számolni a végrehajtás következményeit.

Az adatközpont minden egyes szegmenséhez több védelmi szintet kell létrehozni, amelyek mindegyike tartalmaz szervezeti, szoftveres és hardveres és technikai intézkedéseket az információ biztonságának biztosítására. Mindez az információbiztonsági rendszer összetettségét feltételezi. Vizuális ábrázolás esetén az integrált többszintű védelmi rendszer kialakításának általános elve az alábbiakban látható (4.

Szervezeti információvédelem (OZI)

Csökken a védett erőforrásokhoz való hozzáférés szabályozására, a személyi tevékenységekre, a funkcionális adatfeldolgozási folyamatokra. Tekintettel arra, hogy a védett erőforrások jogosulatlan felhasználása nem technikai jellegű, de a rosszindulatú intézkedések, a szervezeti intézkedések fontos szerepet játszanak egy megbízható védelmi rendszer kialakításában. Az OZI számos normatív-módszertani és belső szervezeti és adminisztratív dokumentum kidolgozását foglalja magában. Szervezeti módszerek is részt vesznek a hozzáférési jogok meghatározásában és a cserélhető adathordozók számbavételében. A szervezeti módszerek meghatározzák az információkezelésre vonatkozó szabályokat.

Szoftver, hardver és hálózati információvédelem

Ahhoz, hogy a védelem a jogosulatlan hozzáférés, az erős hitelesítés, lehatárolása jogait alanyok az egyes kulcsfontosságú objektumokat az adatközpont, monitoring és ellenőrzési megsértésének informatikai biztonság, vírusvédelem, megbízható boot és az adatok sértetlenségét ellenőrző, számviteli és ellenőrzési cserélhető tároló eszközök, tűzfal high-end védelem központi irányítás, a virtuális infrastruktúra védelme, a beolvasók észlelésére és a jogosulatlan hozzáférés elleni védelemre szolgáló szkennerek telepítése. Az adatok továbbítását és cseréjét biztonságos csatornákon keresztül kell végrehajtani.

A probléma az építési információbiztonsági rendszerek fogják megoldani csak akkor, ha a fejlett és jól működő komplex információs rendszert védelmet, amely lefedi a teljes életciklusa számítástechnikai infrastruktúráját, a fejlődés annak megsemmisítését, valamint az egész folyamat a gyűjtés, védett információk tárolására és feldolgozására.

Egy általánosított többszintű védelmi modell

Ez a modell a következőket nyújtja:

- védelem a terület peremén;

- védelem az épület peremén;

- a helyiségek védelme;

- a hardverek védelme;

- szoftverek védelme;

- közvetlen információvédelem.

Az épületinformációs biztonság komplexitása az adatközpontban

finanszírozás

Az IS nyújtása drága. És ami a legfontosabb, hogy meg kell érteni az adatközpont tulajdonosát - hosszú távon a nem kívánt megtakarítások esetén elveszíti a már befektetett pénzeszközöket. Például egy ilyen helyzetben is így néz ki: a tulajdonos biztosítja a külső kerülete, felvértezi a beléptető rendszer korlátozza a belépési illetéktelen személyek területére a tárgy, de figyelmen kívül hagyja a differenciálás hozzáférés a tárgy maga. Ezután az információközpont biztonságát fenyegető, az adatközpont belső terében szabadon mozgó személyek által megvalósított veszély fenyegeti. Ebben az esetben az IS rendszer nem lesz hatékony.

Személyzeti kérdés

Egy másik nehézség abban rejlik, hogy ki fog részt venni az IS rendszer felépítésében. És a személyzeti kérdés problémája még az informatikai fejlesztés idején is nagyon is érvényes. Természetesen nehéz egy egész csapat szakembert szerezni, akik széles körű tapasztalattal rendelkeznek, de elég lesz ahhoz, hogy találjanak olyan jó szakembereket, akik a többit irányíthatják.

Mi fenyeget minket?

További nehézséget jelent a megfelelő védelme meghatározására tárgyak: meg kell érteni a természet lehetséges veszélyekkel. Ebben az ügyben fontos szerepet játszik egy adott adatközpont szerkezetének ismerete. Gyakran figyelmen kívül hagyják az építőiparban az IB, hogy az engedélyezési rendszer biztosítja, és az eljárást hozzáférést a védett erőforrások személyek nem működik a vállalat. Ie meg kell különböztetni a hozzáférést nemcsak a "mi", hanem az "idegenek" körében is. Mindig van nehézség az OZI megvalósításában. Ez a szakasz különleges figyelmet igényel. Szükség van alaposan elemezni a fenyegetési modellt, figyelembe véve az információs szivárgás lehetséges csatornáit. A fenyegetési modell alapján a biztonsági rendszer egésze épül fel. Egy másik fontos szempont a belső szervezeti és adminisztratív dokumentumok kidolgozása és azok végrehajtásának ellenőrzése. Az ITZI bonyolultsága a védelmi eszközök sokaságában rejlik. A biztonsági rendszer fogalmának kidolgozásához szakemberek komoly munkája szükséges. Mérnöki és műszaki védelmi metszi a hardver és szoftver, valamint az informatikai biztonsági ágazat, fontos, hogy gondosan megközelíteni az eszközök megválasztását, amelyek szoftver vezérli. Ez azért szükséges, hogy elkerülhető legyen a különböző típusú programok és gyártók közötti esetleges konfliktusok. Egy másik fontos szempont, amikor kiválasztják technikai eszközökkel van felcserélhetőségében lehetőség abban az esetben, felülvizsgálatára és javítására a biztonsági rendszer, ami szintén különleges figyelmet igényel.

Fontos szerepet játszik az információvédelem megszervezése vészhelyzet esetén. Sok az IB konstrukcióban hibát követ el, hogy elhanyagolja ezt a szakaszt, ami közvetlen károkat okozhat a vállalat egésze számára.

következtetés

Így az adatközpont átfogó, folyamatos adatvédelmi rendszert jelent. Ennek megfelelően egy átfogó információbiztonsági rendszer kialakításánál és építésénél figyelembe kell venni a védett források kutatásának, tervezésének, gyártásának, működtetésének és fejlesztésének egyes módszertani elveit. A választás a védelmi módszereket - ez egy komplex optimalizálási problémát, és megoldásokat keresni kell számítani a valószínűségét információs biztonsági fenyegetések, a lebonyolítás költségeit a különböző védelmi módszereket, stb Ezen kívül, a védelmi rendszer folyamatosan javult a fejlesztés a számítástechnikai infrastruktúrát .. Azonban az adatközpont védelmi rendszer fő sebezhetősége az emberek.

A probléma az építési információbiztonsági rendszerek fogják megoldani csak akkor, ha a fejlett és jól működő komplex információs rendszert védelmet, amely lefedi a teljes életciklusa számítástechnikai infrastruktúráját, a fejlődés annak megsemmisítését, valamint az egész folyamat a gyűjtés, védett információk tárolására és feldolgozására.