Generation openvpnt PKI strukturálása a könnyen rsa

Kevés beszélni PKI szerkezete (3.1 ábra).

3.1 ábra - PKI Structure

Élén az egész fát kulcsok és tanúsítványok legyen a gyökér hitelesítésszolgáltató (CA). Például láthatjuk a böngésző információt a lánc SSL GOOGL-tanúsítványt.

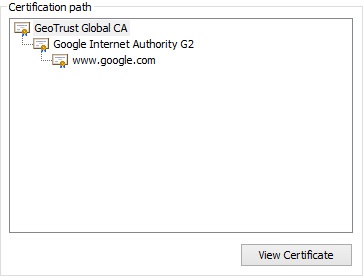

3.2 ábra - A tanúsítvány lánc google

Itt a fa áll, vezette GeoTrust Global Certification Authority (root). Ezután jön promezhutochnyyGoogle Internet Authority G2 bizonyítvány és az ügyfél befejezi a lánc (domain) tanúsítványt. OpenVPN PKI szerkezete hasonló lesz. A fej legyen legfelső szintű hitelesítésszolgáltató (Root CA) fájl értékeléseket digitális tanúsítványokat (CRL). A CA szerver által generált kliens és a szerver kulcsot. Első gyakorlat.

3.1 előállítás a gyökér hitelesítő hatóság

Először le kell tölteni az Easy-RSA segédprogram, amely azt fogja használni, hogy létrehoz a teljes PKI.

Most megyünk a kicsomagolt könyvtárat és módosítsa a fő konfigurációs fájl, amely információt a szervezet.

Minden szerkezete kulcsok lesz az út «$ PWD / corp«, ahol a másolni kívánt egy mappát minden típusú x509 igazolások, OpenSSL konfigurációs fájlban.

Továbbá meg kell inicializálni a PKI alapján a bemeneti adatok későbbi generációs tanúsítványokat.

3.2 létrehozása rue CA tanúsítvány

Ellenőrizze az információkat a tanúsítvány

Most már beléphet a klienstanúsítványok, de előtte meg kell teremteni a CRL tanúsítvány visszavonására.

Ellenőrizze a tanúsítvány-visszavonási lista.

Mint látható, már nem vonják vissza semmilyen igazolást.

3.3 létrehozása OpenVPN szerver tanúsítvány

Hozzon létre egy szerver kulcs által aláírt CA kulcsot.

Lásd információt a kulcsot.

Most a kulcsot és a tanúsítványt a kiszolgáló OpenVPN: VPN-server.crt és vpn-server.key.

3.4 létrehozása ügyfél OpenVPN tanúsítványok

Minden ügyfél tanúsítvány Common Name (CN), amely felhasználja az OpenVPN kliens további beállításokat (CCD). Elkészítjük az első ügyfél gombot.

Most hozzon létre két kulcsfontosságú ügyfél.

Hoztunk létre a kulcsokat és tanúsítványokat az CA, OpenVPN szerver és kliens.

3.5 tanúsítvány-visszavonási lista

Ha valaki elvesztette a privát kulcsot és tanúsítványt, illetve arra, hogy veszélybe került - az ego kell vonni. Ez könnyen elvégezhető segítségével könnyen RSA.

Miután ezeket a lépéseket, akkor kell frissíteni CRL-fájlt szeretne regisztrálni az OpenVPN szerver konfigurációs (CRL-ellenőrzésére irányelv).

Most nézd, mi van a visszavont tanúsítványok.

Mint látható, már visszavonta a tanúsítványt Sorszám: 02. vagyis alex-it. Sorszám kell tekinteni, amikor megláttuk az információkat a kulcsok OpenSSL. Ez minden.