könyv 2

2.1 Bevezetés a pfSense

Az első telepítés a csupasz és jól működött. Nem tartott sokáig, mielőtt elkezdtem vizsgálni az elképzelést, a virtuális routing platform. Voltak nagy viták a virtuális router megbirkózni ezzel a problémával a szempontból biztonságot. Csak nem hagyhattam ilyen elképzelés az alapokat, amíg nem próbáltam. Most, 7 év után, azt kell mondanom, hogy örülök, hogy úgy döntött, hogy virtualizáljuk mindent.

Sok éven át a munka a Snort IDS pfSense fogott egy csomó bűnözők és haladéktalanul meg kell semmisíteni ezeket. Minden alkalommal, amikor új szoftver telepítésére, ez a csomag szippantás WireShark futtatása előtt termelési környezetben! Továbbá, figyelemmel kíséri a hálózati szolgáltatások, mint például a Nagios Core feltéve rengeteg információt, hogy támogassa a rendszergazdák tájékoztatták az állapotát. Amikor az igazi szabályokat a tűzfal és hardveres szűrést 2 urovnyaOChEN valószínű, hogy megvan a feltört!

pfSense egy erőteljes platform és funkciók adottak nem lehet teljes mértékben fedezi az ebben a könyvben. Ez az útmutató úgy lett kialakítva, mint egy lépésről lépésre, hogy gyorsan a dolgok felemelte, és elindította. Azt javasoljuk a gazdag források a hálózaton egy mélyebb megértését!.

OK! Elég szomorú! Mielőtt elkezdené, létre kell hozni egy virtuális gép beállításait. Azt ajánlom a virtuális lemez 8GB IDE és 4 GB RAM-mal a telepítéshez. Ha meg kell ismételni ezeket a lépéseket, menj ide: 1,9 létrehozása a VM beállításokat.

2.2 telepítése pfSense

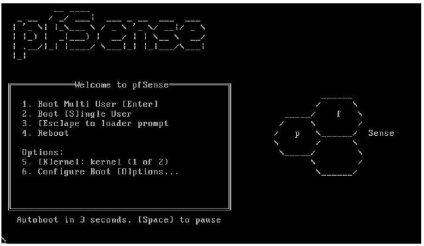

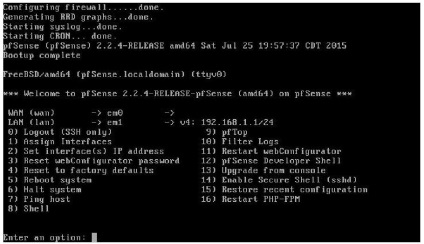

Most a készülék bekapcsolásához pfSense, ügyelve arra, hogy van egy CD vagy letöltött lemezképet. Látnia kell a következő képernyő:

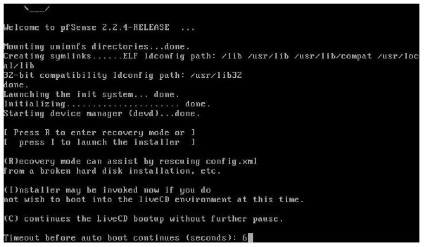

Most, hogy már kapott meghívást (térképezzük alább), nyomja meg az I. Ha nem elkapni időben, csak vissza a videomagnó.

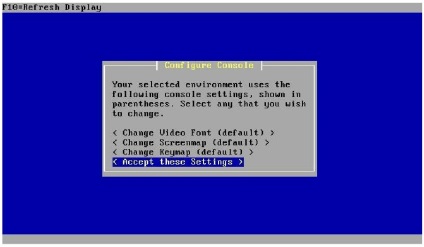

Ezután látni fogja a konfiguráció konzol (az ábrán alul). Használd a lefelé nyíl gombot, hogy elérje a beállítások elfogadásához, majd nyomja meg az Entert.

Most válasszuk a Gyors / Easy Install (lásd lent)

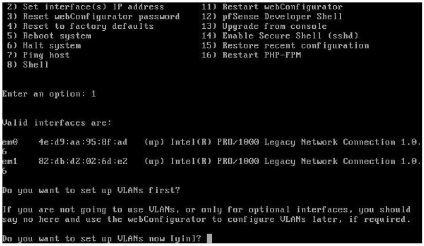

2.3 Cél a hálózati csatolók

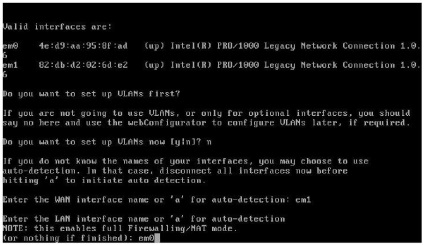

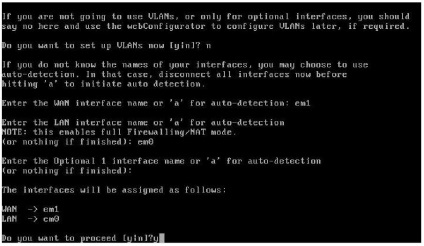

Ezután meg kell állítania a hálózati környezetben! Mivel pfSense eloszlás alapján BSD. hálózati interfész más nevet is. Ha ön használ e1000 Gigabit. úgy kell megjeleníteni em (x). Ha ön használ Realtek. akkor nevezzük re (x). Kérjük koncentrálni a figyelmet most! Ez az egyetlen trükkös része a telepítés!

Azt találták, hogy a legegyszerűbb módja annak, hogy MINDIG LAN az első felület, amely mindig em0 vagy re0.

Következő fogunk meghívást adja a nevét a WAN. Kattintson em1 majd az ENTER billentyűt.

pfSense Most kérjük a LAN interfész nevét (mint alább látható). Írja em0. majd nyomja meg az ENTER-t.

Mivel nem konfigurálja az opcionális interfész (OPT1) Most nyomja meg az ENTER billentyűt. azt jelenti, hogy nem választ (mint alább látható).

A felületeket lehet hozzárendelni (lásd alább). Dial y. majd nyomja meg az ENTER-t.

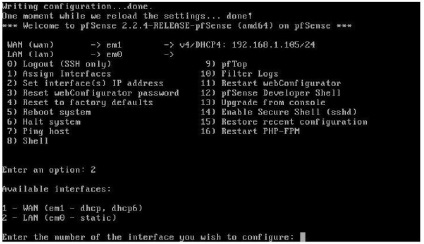

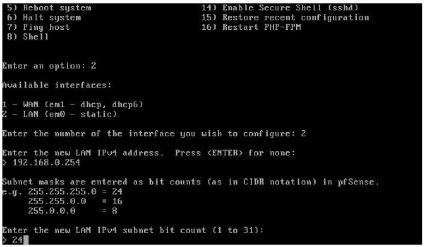

A folytatáshoz válassza a 2. lehetőséget, majd nyomja meg az ENTER billentyűt.

Ezután tárcsázza az egyéni felületen. A mi esetünkben szeretné használni a LAN adaptert. amelynek száma a listán 2 (mint alább látható).

A folytatáshoz 2-es típusú, majd nyomja meg

Ahhoz, hogy folytassa a típus használ IP LAN. majd nyomja meg az ENTER-t.

További vybudete kérte, hogy a bitek száma az alhálózati maszk jelölés CIDR. Ez szinte mindig 24-től a helyi hálózaton.

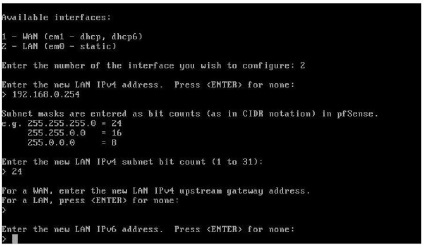

A folytatáshoz írja be a 24 és nyomja meg az ENTER-t.

A több kérelmet is kimarad az ENTER megnyomásával. Ez azt jelenti, hogy nem választ (nem választott az alábbiak szerint).

Nyomja meg az ENTER tovább.

Nem kell beállítani az IPv6 (lásd alább), a LAN. így ez a lépés kihagyható.

Nyomja meg az ENTER tovább.

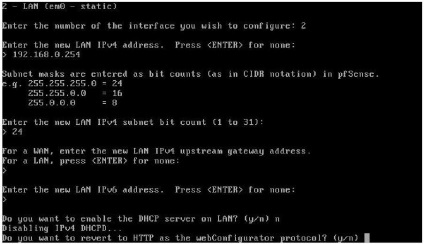

Ahhoz, hogy add meg a konzol a DHCP LAN, nem tudjuk gyorsan megoldja a pillanatban (mint alább látható). Meg kell konfigurálni a webes felületen keresztül.

A folytatáshoz adja meg az n. majd nyomja meg az ENTER-t.

Most meg kell adnia, hogy visszatérjen a webes felületen (lásd alább), egy biztonságos mód (https) nem biztonságos (http). Érdemes lehet, hogy biztonságban legyen.

A folytatáshoz adja meg az n. majd nyomja meg az ENTER-t.

Beállítása most meg kell tölteni.

Az alábbi kép mutatja a különböző biztonsági kapcsoló, ami azt inkább hagyjuk ki, amíg minden tesztelt és a munka. Lehetővé téve engedélyezése Statikus ARP bejegyzések pfSense (aktiválása statikus ARP bejegyzés) megakadályozná interakció az adapter hardverlistából LANLYUBOMU OUT. Ez egy másik hatékony eszköz, amely segít megtartani a biztonságos hálózati környezetet (erősen ajánlott)!

2.9.1 LAN szabályzat

Látnia kell egy lapot a nevét a hálózati interfészek. Néhány kedvencem (amelyeket az alábbi) más nevek. Én csak átnevezett őket! Például, átnevezték a WAN interfész a JAB. Az egyetlen interfészek, hogy fogunk vizsgálni a LAN és WAN. Alábbiakban mutatjuk be egy listát az előre lakott, hogy képviselje fogalmak hogyan táblázat vigyáz gyártjuk LAN szabály bejegyzéseket.

Új szabály a LAN-LAN. kattintson a + gombra a jobb oldalon (lásd alább).

Az alábbi ábrán az elkészült szabály a LAN-LAN. Zadubliruyte ez a szabály ne felejtsük el, hogy mentse a változtatásokat, hogy teljes.

Most, hogy van egy VPN-szerver, nézzük úgy állítsa be, hogy a tartományi felhasználók hitelesítésére és használja! Ehhez először meg kell get install Zentyal. a könyvben leírt 4. Domain Controller Zentyal.

Jelenlétében alakult Zentyal hadd folytassa kattintson a Rendszer> User Manager (lásd alább).

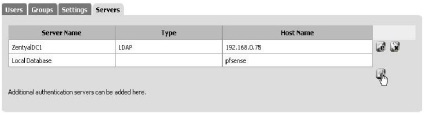

Ezután kattintson a Kiszolgálók fülre (lásd alább). Megjegyzés: az alábbi lista már előretöltött ZentyalDC1 az Ön esetére. A telepítés meg kell jelennie a pillanatban csak helyi adatbázisban.

Új szerver, kattintson a + gombra

Ezután meg kell adnia információkat a tartományvezérlő Zentyal (lásd alább).

2.11.6 hozzáadása riasztások listáját zárak

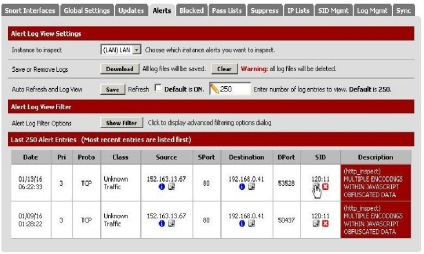

Mivel Snort történik, akkor kezdődik a megtekintéséhez figyelmeztető jelzés látható az alábbi listából. Felvehet egy alacsony kockázatú figyelmeztető (alacsony kockázat) a lista tilalmak kattintva a plusz (+) gombra a SID oszlopban (lásd alább).

Használja a józan ész, amikor létrehozza tiltó listán!

Ha kikapcsolja a figyelmeztetéseket, elnyomás listát kell automatikusan generált (automatikusan generált, mint alább látható).

2.11.7 A blokkolási szabály megsértése forrás

Ahogy betartják a közös hálózat cseréje és létrehozta a suppressions, itt az ideje, hogy hagyja futni Snortot. Most már visszatérhet a Snort Interfész beállítások, és lehetővé teszi az elkövetők, hogy blokkolja a forrás (blokkoló rosszindulatú forrás). Ne feledje, ez a beállítás, azt javasoljuk, hogy ne hagyja el a jelölt, amíg meg nem változtatja a monitoring csere.

Snort nagyon erős, és blokkolja a csere! Azt is blokk van! Ha ez megtörténik, jelentkezzen be pfSense másik számítógépről, átmenetileg tiltsa le a zárat, és csak győződjön meg a biztonsági zárás gép a víruskeresés és rosszindulatú programok. Ha telepítve és beállítva, ez a rendszer sziklák!

2.12 Biztonsági lehetőségek

Amellett, hogy a mentési VM képeket is célszerű tartani egy másolatot pfSense beállításokat. A biztonsági beállítások különösen fontosak, ha a fejlesztők átírni az összeállítás olyan módon, amely sérti egyes szervizcsomagok. Ilyen körülmények között, egy biztonsági másolatot a VM kép visszatér vissza, hogy csak azt a verziót, amit korábban. Azt történt, csak 1-szer az elmúlt 7 évben, úgyhogy ne aggódj túl sokat!

Ahhoz, hogy a biztonsági beállítások oldalon kattintson a Diagnosztika> Backup / Restore (mint alább képen).

Meg kell jelennie a Backup / Restore párbeszédablak az alábbiak szerint. Most kattintson a Letöltés gombra konfiguráció

Amikor a letöltés párbeszédablak fel (lásd alább), mentse a beállításokat a lemezre.