Hacking egy biztonsági rendszert ios

Hacking iOS biztonsági rendszer.

Kezdve az iOS 5, a felhasználók a „alma” eszközök szerzett képes automatikusan menti a készülék adatait a „felhőben”. A régebbi verziói iOS ezt a funkciót kellett kézzel kell aktiválni, de a legújabb verzió iOS azt javasolták, mint a „default” opciót. Az iOS 9 „felhő” példányban tárolódnak nem iCloud és egyetemesebb iCloud meghajtó.

"Cloud" backup - ez biztos?

Figyeljük meg a kérdőjel a címben. Biztonság „cloud» iOS mentések - a nagy kérdés, a válasz, amely azonban köztudott.

Tehát, elsősorban a „felhő” backup titkosított. A második és a nem kevésbé fontos: a titkosító kulcs tárolódik mellett a titkosított adatokat, és hogy ez nem probléma. Titkosítás, így védve az adatokat csak az átadás időpontjában az eszköz és a szerver, de nem ... tovább az Apple, sem a biztonsági szolgálatok nem merül fel semmilyen probléma hozzáférést az adatokhoz.

Valóban, ez a módszer már használt lopás fotók hírességek. Nem, nem fog!

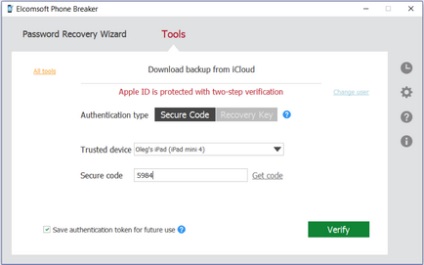

Töltse le a biztonsági mentés az iCloud biztonsági biztonsági kódot

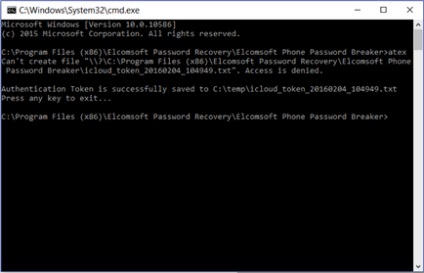

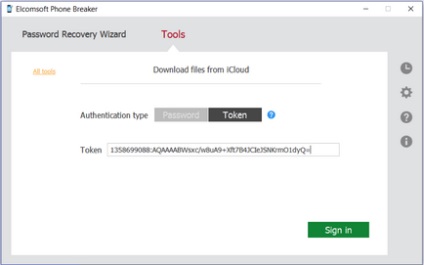

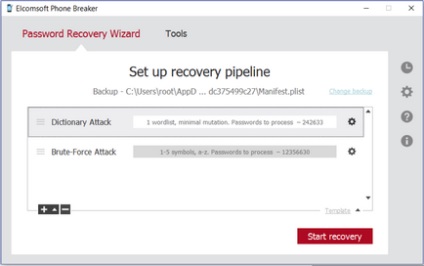

Ha egy támadó hozzáférést nyer a számítógéphez, akkor van esélye egyáltalán átadni minden, és minden védelem - felhasználóneveket, jelszavakat és kódokat. Ez elég volt ahhoz, csak kivonat egy bináris hitelesítési token a számítógépről, melyet telepített (és aktív) iCloud for Windows programot. További - a trükk: a jelölő be Elcomsoft Phone Breaker, mentések letölthetők és bejelentkezés, jelszó és az egyszer használatos kódot - nem szükséges.

Kivonat a hitelesítési token

Az általunk használt hitelesítési token letölteni az adatokat a iCloud

Hogyan reagáltak az Apple? Meglehetősen gyorsan: az élet a hitelesítési token iCloud csökkent hónapról óra. Vannak azonban olyan finomságok: iOS 9, mint már említettük, a mentések nem tárolja iCloud, de iCloud Drive, melyek kezeli a hitelesítés és még mindig nagyon-nagyon hosszú idő.

Az FBI is kap adatokat iPhone nyíl San Bernardino?

Természetesen ez a módszer működik, ha engedélyezve van felhő mentés. Az FBI ragaszkodik ahhoz, hogy hát le lett tiltva, de úgy vélik, nincs ok.

BIZTONSÁGI - ez kényelmes?

Továbbá függ, hogy milyen típusú a kéttényezős hitelesítést használunk: a régi a kétlépcsős azonosítást (2SV) vagy az új kéttényezős hitelesítés (2FA). Az első esetben vissza kell állítani, hogy használja a hozzáférési kódot (Recovery Key), amit természetesen tartott egy biztonságos helyre. A második -, hogy menjen át a helyreállítási folyamat eléréséhez Apple automatizált szolgáltatás, az eljárás eltarthat néhány napig, a helyzettől függően. Vagy ha lehet várni, amíg hazaér, és vissza SIM-kártyát egy dédelgetett megbízhatószám, hogy a kódot SMS-ben. Általában a helyzet olyan, hogy a biztonsági igények áldozatok.

És ha nem a „felhő”?

Backup iTunes: vagy anélkül jelszavát?

Figyeljük meg a fenti képen. Lásd beállítása «titkosítása iPhone biztonsági»? Ha engedélyezi ezt a beállítást, és adjon meg egy jelszót (mellesleg, ennek semmi köze a készülék biztonsági kódot és a jelszót Apple ID), az összes újonnan létrehozott mentések titkosítva lesz ezzel a jelszóval. Sőt, ha elfelejti a jelszavát, állítsa, vagy megváltoztatni nem lehet anélkül, hogy teljes visszaállítása a berendezés (ebben az esetben, hogy visszaállítsa azt a titkosított biztonsági nem lehet, anélkül, hogy meghatározzák a megfelelő jelszóval).

Egy műszaki szempontból, a titkosítási végre iOS példaként. Minden információ titkosított közvetlenül a készülékre, és kifelé már kiadta a titkosított adatfolyamot. iTunes ebben az esetben csak parancsot ad, hogy hozzon létre egy biztonsági másolatot, úgy a titkosított adatfolyamot, és eltárolja egy fájlban. A helyszínen iTunes lehet bármely más program, az adatok továbbra is marad titkosított (egy későbbi cikkben fogjuk vizsgálni ezt a pontot részletesen).

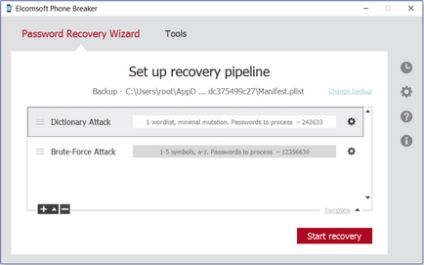

Nos, kiderült, minden rendben van a titkosítást? Beállíthat egy jelszót, és felejtse el a biztonsági kérdések? Két pont, amelyek zavarják pihenni és szórakozni. Az első pillanatában: a jelszó segítségével próbálja feltörni.

Van egy másik pont, hogy lép a konfliktus a józan ész. Ha a mentés titkosított jelszóval, szinte az összes adatot a kulcstartó (és ez jelszavait felhasználói fiókok és a weboldalak, az adatok közművek Egészség, HomeKit és még sokan mások) is titkosítva ugyanazzal a jelszóval. Egyrészt, ez lehetővé teszi a visszaállítás az új eszközt, és automatikusan hozzáférhet az összes mentett jelszavak és fiókok. Másrészt - ha a jelszó a biztonsági képes lesz feltörni az összes ilyen adatot elérhető lesz a támadó.

És ha nem adja meg a jelszavát? Ezután az alkalmazás adatait, fényképeit és egyéb információk nem lesz titkosítva. De az adatokat a kulcstartó - éppen ellenkezőleg, titkosítva lesz ellenálló hardverkulcs hack, hogy a jelenlegi szakaszban a technológiai fejlődés nem lehetséges. Azonban a rendszeres eszköze visszaállítani az adatokat a kulcstartó csak ugyanazon a készüléken, ahonnan másolták.

„Rendszeres eszköz”? Mi, újra. Valóban, és ez a vár saját kulcsot, de hogy ez - nagyon-nagyon nehéz, és nem mindig lehetséges. Csak azt, hogy a kulcs (nevezzük «securityd») csak eltávolítható eszközök, amelyek nincsenek felszerelve a biztonsági rendszer biztonságos Enclave, és csak akkor, ha az egység telepítve szökik. Röviden, hogy securityd dekódolásához kulcstartó a védelem nélküli jelszó-visszaállítási lehet iPhone 5c és az idősebb, iPad mini (de nem is 2 mini), és az eredeti iPad 1-4 alapuló 32 bites processzorok.

MI AJÁNLÁSAINK

Most már tudja, hogy melyik biztonsági lehetőségeket vannak tisztában a lehetséges problémákat, beleértve a biztonsági kérdéseket. Ez azt jelenti, hogy meg kell, hogy hagyjon fel a mentést? A mi szempontból - nem. A megtakarított idő és a kényelem felülmúlják; backup -, hogy legyen! Az optimális stratégia nézetünk aktiválja a „felhő” hát, és lehetővé teszi, hogy a rendszer rendszeresen menteni az adatokat. És hogy ne legyen egy pillanat „a törött keresztül” kell időről időre (legalább havonta egyszer), és hozzon létre a helyi másolatot az adatok segítségével az iTunes, méghozzá meglehetősen hosszú, de könnyen megjegyezhető (és ez nehéz kitalálni) jelszót.

És ha bekapcsolja a kéttényezős hitelesítés vagy 2SV 2FA, az első esetben ápolja (bár egy útlevelet együtt) Recovery Key, a második - legalább kötni egy hitelkártya (nem mindegyikben) a számla. További kívánatos egy kiegészítő számot a bejövő SMS-ellenőrzés, amely lehetővé teszi „ebben az esetben” kapni egy egyszeri kódot egy másik SIM-kártyát.

Feltárása iCloud: Hogyan működik

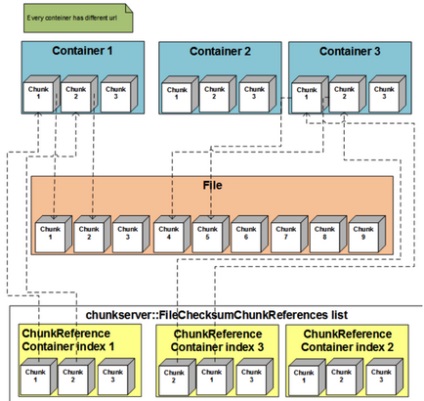

iCloud - egy érdekes dinamikus rendszer elosztott adattárolás, kötődik az Apple ID felhasználónevét és a munka alapján a Google protokollbufferekkel. Maguk a fájlok vannak osztva külön egységek (darabokat), amelyek között osztják két független „felhő” szolgáltatók - Amazon S3 és a Microsoft Azure. Érdekes, hogy az elmúlt években láttuk alkalmi használatra, és egy harmadik „felhő” szolgáltató, amely vált ... Google. Igen, igen, az Apple szolgáltatásait használja az Amazon, a Google és a Microsoft tárolási „felhő” mentések iCloud! De Oroszország „felhő” szolgáltatók, mint ... nos, minden orosz, - Apple tároló „felhő” nem használ mentést. Szabálysértőket, mégis!

Az Apple szerverei kéréseket a „felhőben» Amazon áruház és a Microsoft az egyes egységekhez. A titkosítási kulcsok így keletkező minden egyes blokk (darab) külön-külön.

Lekérése és dekódolja mentett adatok iCloud, és manuálisan is. Bemutatjuk egy műveletsor.

Hitelesítés a „felhőben” végzik, a következő formátumban. Keresés:

Y. X - clientrequest - id = 739A222D - 0FF5 - 44DD - A8FF - 2A0EB6F49816 amp; Expir

es = 1371208272 amp; byterange = 25556011-25556262 amp; AWSAccessKeyId = AKIAIW

WR33ECHKPC2LUA amp; Signature = PxAdegw0PLyBn7GWZCnu0bhi3Xo% 3D

A „felhő” általában tárolja az utolsó három mentést. Amikor egy új, egy ideig a „felhőben” lóg az utolsó négy változatban (és néha több), de aztán megint, a szám csökken a dédelgetett szám „három”. Tartsa mentéseket növekményes. Az első mentés általában tele van, a következő lényegesen kisebb legújabb még kevésbé. Kivonat a legrégebbi példánya a legegyszerűbb; következő - egy kicsit bonyolultabb, mert akkor le kell töltenie, és a második részt is, majd az „Apply” változásokat. A legfrissebb biztonsági eljárást meg kell utazni kétszer.

Töltse az adatokat a „felhő” - fél siker. Most kell, hogy legyen, és megfejteni. Még tekintettel arra, hogy a titkosítási kulcsok a legtöbb adat áll rendelkezésünkre (ezek tárolják adatokkal együtt is), a probléma nem a legkönnyebb.

Mit jelent „a legtöbb”? Az a tény, hogy nem minden az adatokat a „felhő” hát lehet visszafejteni. adatrész kódolt egy kulcsfontosságú az OTA (over-the-air) mentés keybag, amelyek legtöbbje csak visszafejteni a készüléken, ahonnan készült a mentés (segítségével 0x835 «securityd», amelynek kiszámítása kernel kulcsrendszer jelenleg loading device).

Lehetséges, hogy bontsa ki az adatokat védett securityd?

Igen, ez lehetséges volt, hogy a 32 bites platformokon iOS 5-7. Kezdve iOS 8 és berendezéssel Secure Enclave (és ez - az összes 64 bites iPhone és iPad), hogy távolítsa el a kulcsot a készülékről nem lehet még a jailbreak, beleértve - ha hinni nyilatkozatait a társaság - még az Apple is.

Ennek eredményeként, van egy „tiszta” a készülék gyári alapértékekre dobni. Következő hajtották végre a következő feladatokat látja el:

A kulcs 0x835 «securityd». Kivonat betölthető csak eszköz a jailbreak, és csak azok az eszközök, amelyek nincsenek felszerelve Secure Enclave. Tény, hogy keletkezik a key UID (egyedi eszköz kulcs) használatával az alábbi függvény: