Tudd Intuíció, előadás, patak titkosításokról és pszeudo-véletlen szám generátor

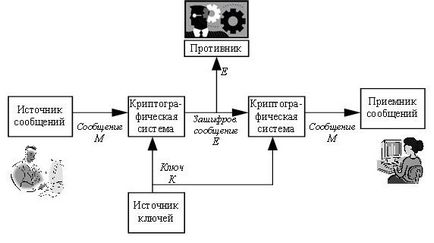

Ábra. 8.3. Az általános szerkezet egy titkos rendszer, amely szimmetrikus titkosítási

A feladó képviselő üzenetet forrás és a vevő (receiver titkosított üzenetek) tárgyalni a választás elfogadható titkosító és a legfontosabb. A feladó azután titkosítod üzenetet a kiválasztott kulcs és a titkosítási algoritmus, és továbbítja a vett rejtjelezett (nyit) link. A vevő megfejti azt a titkosító és a gombot.

Az ellenség valószínűleg elfoghatja a kódolt üzenetet, mert azt feltételezik, hogy ez a továbbított nyílt kommunikációs csatornát. Ebben az esetben az ellenség cryptanalyst próbálja megnyitni a rejtjelezett. Azt feltételezzük, hogy a feladó és a címzett is egy viszonylag megbízható kódot. és hogy a valószínűsége annak nyílása alacsony. Ebben az esetben a titkosítás függ, a biztonsági kulcsot. Disclosure kulcsot vezet a nyilvánosságra hozatal a továbbított adatok. Így a kulcsot titokban kell tartani, ameddig arra használják, hogy lezárja az adatbázisba. Ezért a kezdeti legfontosabb elosztó megköveteli a megbízható kommunikációs összeköttetés.

Így az elv a megbízhatóság az átviteli csatorna tárgyalása titkos kulcs résztvevők. A legmegbízhatóbb módja a kezdeti kulcs eloszlás kulcscserét személyesen előfizetői adatok hálózaton. A szállítás a kulcsokat, akkor is speciális futárok. Ha az árfolyam a titkos üzeneteket is részt vesz majd egy kis pártok száma, például két vagy három, mindkét módszer elfogadható. Ha az előfizetők száma kölcsönható nagy, a legfontosabb elosztási probléma lesz a valódi problémát.

Vannak más nehézségek a titkos kulcsokat. Például a kulcsokat kell változtatni időről időre. Ez annak a ténynek köszönhető, hogy a hosszabb egy kulcsot használnak. annál valószínűbb, hogy veszélybe kerül (közzététel). Minél hosszabb egy kulcsot használnak. annál nagyobb a veszteség az ő kompromisszum, mivel a nagyobb számú üzenet felfedi a támadó, amikor megkapta a kulcsot. Még ha a kulcs nem lehet nyilvánosságra hozni, hogy végezzen rejtjelelemzés kényelmes ellenség, amelynek a rendelkezésére álló elegendő számú üzenet titkosított ugyanazt a kulcsot. A legjobb az, hogy az egyes munkamenet titkosított üzenetet küld egy egyedi kulcsot - az úgynevezett session kulcs. De hol lehet megtalálni az ilyen nagy számú kulcsokat egy távközlési hálózat és hogyan osztja meg őket?

Mivel ezek a nehézségek a gyakorlatban speciális automatizált kulcsfontosságú irányítási rendszereket használnak. Az ilyen rendszerek generálhat kulcs, tárolja, és archív, elvesztett kulcs, cserélje ki vagy kivonják a forgalomból a régi és haszontalan kulcsokat. A legfontosabb része a kulcs rendszer kulcsfontosságú elosztó központ (Key Distribution Center - KDC), amelyek funkciói termelés, elosztás és továbbítása kulcsokat.

Szakértők különleges eljárások (vagy protokollokat), amely lehetővé teszi a legfontosabb elosztó központ a felhasználóhoz kulcsok az egyes ülések (session kulcsokat). Sajnos, minden protokollt használó szimmetrikus titkosítási bizonyos hátrányai. Tekintsük egy lehetséges kulcscsere protokollok.

Tegyük fel, amikor csatlakozott a kommunikációs legfontosabb elosztó központ az Internet felhasználók közösségében minden új előfizetők számára egyéni titkos kulcs. Itt van, mit kell keresni, titkos kulcs elosztás eljárás egy kommunikációs esemény két hálózat előfizetői egy kulcs használatával elosztó központ (az egyszerűség kedvéért fogjuk nevezni egyszerűen a Központ):

- A felhasználó hozzáfér a központ, és kéri a session key kommunikálni az előfizető B.

- Egy véletlen esemény kulcsot generálunk a központban. Két példányban a titkosított esemény kulcs - az egyik egy privát kulcsa előfizető egy, a másik - egy privát kulcsot Előfizető B. Ekkor mindkét titkosított másolatot küldenek a központtól az előfizetői A.

- Felhasználói dekódolja annak másolatát a session kulcsot és elküldi a második titkosított másolatot az előfizető B.

- Előfizető B dekódolja annak másolatát az ülésszak kulcsot.

- Az előfizetők az A és B alkalmazásával kapott egy titkos esemény kulcs az információcsere.

Ez a protokoll meglehetősen egyszerű, és lehet automatikus használatával, például az adatátvitel programot. Az eljárást azonban a forgalmazás munkamenetkulcsok számos nyilvánvaló hátrányai.

Az első hátránya ennek a rendszernek, hogy a Központ részt vesz minden cseréje. Zavarainak a központ munkájában megtöri az egész rendszer.

És végül, továbbra is fennáll a probléma a kezdeti eloszlása titkos kulcsot, ha a hálózatba belépő felhasználó. A kezdeti titkos kulcs kell szállítani az abszolút megbízhatóság a kommunikációs csatorna, vagy az egész protokoll értelmét veszti. Nos, ha az eredeti kulcsot lehet kiadni személyesen egy új felhasználót, de bizonyos esetekben ez nem lehetséges, például a területi eloszlása adatátviteli hálózat.

Ezek és más hátrányok szimmetrikus titkosítási algoritmusokat felfedezte a fejlesztők által a távközlési hálózatok, az első kísérlet, hogy építsenek a biztonságos adatátviteli rendszerek a 70-es években a XX században. Határozata a kulcs elosztási probléma (valamint más súlyos problémák) a használata aszimmetrikus titkosítási algoritmusokat, amelyekkel kezdjük, hogy megfeleljen a következő fejezetben.

Fontos kifejezések

CTR - módja a tömbrejtjelezésnél, amely lehetővé teszi, hogy létrehoz kulcsok in-line titkosítást.

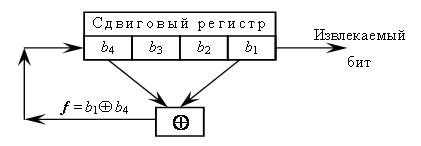

LFSR (lineáris visszacsatolt shiftregiszter) - lineáris eltolás regiszter visszacsatolással.

OFB - módja a tömbrejtjelezésnél, amely lehetővé teszi, hogy létrehoz kulcsok in-line titkosítást.

RC4 algoritmust - egy algoritmus generál pszeudo-véletlen számokat. Ezt fel lehet használni, hogy létrehoz in-line titkosítási kulcsokat.

Egy lineáris léptetőregiszteres visszacsatolással (lineáris visszacsatolt eltolási regiszter - LFSR) - kiviteli alakja egy léptetőregiszter visszacsatolással. A visszajelzést e nyilvántartás végre egyszerűen összegeként modulo 2 összes (vagy valami) bitet regisztráljon.

Léptetőregiszter visszacsatolással magában foglalja az n-bites léptető regiszter és egy visszacsatoló eszköz. Mikor kell kivonat bit. minden bit a nyilvántartás tolódnak egy hellyel jobbra. Új bal szélső bit informáló funkció meghatározása a fennmaradó biteket. Shift regiszterek visszajelzést lehet használni, hogy a sugaras pszeudo-véletlen biteket.

rövid összefoglaló

Ahhoz, hogy létrehoz a keystream léptető regiszterek visszajelzést is használható in-line titkosítást. Léptetőregiszter visszacsatolással magában foglalja az n-bites léptető regiszter és egy visszacsatoló eszköz. Mikor kell kivonat bit. minden bit a nyilvántartás tolódnak egy hellyel jobbra. Új bal szélső bit informáló funkció meghatározása a fennmaradó biteket. Shift regiszterek visszajelzést lehet használni, hogy a sugaras pszeudo-véletlen biteket.

Használhatja bármilyen blokk algoritmus. például AES vagy GOST 28147-89 folyam titkosítási információt az OFB módban, és a CTR blokk titkosítást. Ezek a módok alapján blokk kódolási algoritmus segítségével a titkos kulcs generálására a legfontosabb folyam információt, amit aztán lehet használni, mint a skála a titkosításhoz.

Vannak még algoritmusok generálására pszeudo-véletlen számokat, külön felállított titkosítás. Az egyik legismertebb algoritmusok az ilyen jellegű az RC4 algoritmust. Ez az algoritmus egy kulcs változó hosszúságú. Alapján a kulcs algoritmus generál véletlen számokat használja kívül (modulo egyes szám), átrendeződések és helyettesítések az elemek belső tömb. Pszeudo-véletlen szám generátor. kialakítani az ilyen algoritmusok RC4. általában sokkal gyorsabb generátorok alapuló blokk titkosítást.

Minden használó rendszerek szimmetrikus titkosítást. Alapvető fontosságú a megbízhatósága az átviteli csatorna fő résztvevője a titkos tárgyalásokon. A fő problémák a legfontosabb rendszerek a következők: nagy mennyiség és a területi eloszlás kölcsönható tag, hogy meg kell változtatni a gombok munkamenetenként. Határozata a legfontosabb elosztási probléma a használata aszimmetrikus titkosítási algoritmusokat.

Állítsa a gyakorlat számára

Tesztelje tudását

- Sorolja fel a főbb jellemzői, előnyei és hátrányai az egyes generátorok tárgyalt előadások véletlen számokat.

- Hogyan lehet használni, hogy készítsen egy pszeudo-véletlen szám léptető regiszterek visszajelzést? Magyarázza el nekik a működési elve.

- Hogyan készül a tömbrejtjelezésnél az OFB módban lehet használni, hogy titkosítja az adatfolyamot?

- Mivel a szervezett mód CTR blokkrejtjel?

- Mi a különbség a generátor véletlenszerű és pszeudo-véletlen számokat?

- Használhatom ezt véletlenszám-generátor A gamma titkosítást streaming. Miért?

- Amely kriptográfiai célra fel lehet használni a véletlenszám-generátor?

- Milyen problémák merülnek fel a menedzsment magánkulcs titkosított üzenetkezelő rendszerek?

Önértékelése

- Határozza meg az első 16 bites pszeudo-random szekvenciát, alkalmazásával kapott PN-generátorok alapuló lineáris léptetőregiszteres az ábrán látható, ha a kezdeti érték a regiszter következőképpen:

- b4 = 0, b3 = 0, b2 = 0, b1 = 1.

- B4 = 1, b3 = 1, b2 = 0, b1 = 1.