Fájlok hozzáférés-ellenőrzése iratbetekintési egy speciális esete hozzáférést a megosztott erőforrások

Hozzáférés vezérlése fájlok

Hozzáférés a fájlokat egy speciális esete hozzáférést a megosztott erőforrások

Files - egy magán, bár a legnépszerűbb kilátás megosztott erőforrások, amelyekhez való hozzáférés az operációs rendszer ellenőrizni kell. Vannak más típusú források, amelyekkel a felhasználók dolgozni megosztási módot. Először is a különböző külső eszközöket is: .. nyomtatók, modemek, plotter, stb, a memória használt terület közötti adatcsere folyamatok is egy példa a megosztott erőforrás. Még a folyamatok bizonyos esetekben szolgálni ezt a szerepet, például akkor, ha az operációs rendszer a felhasználók által küldött jeleket folyamatokat, amelyek a folyamat, hogy reagáljon.

Mindezekben az esetekben az általános rendszer művek: a felhasználók próbál végrehajtani megosztott erőforrás különleges műveleteket és operációs rendszert kell eldönteni, hogy a felhasználók jogosultak. A felhasználók hozzáférését szervezetek, és a megosztott erőforrások - tárgyakat. A felhasználó az operációs rendszer hozzáférés helyek nem közvetlenül, hanem alkalmazási folyamatok futnak a nevében. Minden objektum típus létezik egy sor művelet elvégezhető velük. Például beolvassa a fájlokat, írás, törlés, hajtsa végre; printer - .. újraindítás törli a sorban dokumentumok, nyomtatás felfüggesztése a dokumentum stb beléptető rendszer OS kell egy eszközt beállítani a felhasználói jogok vonatkozásában a tárgyak differenciálás műveletek tekintetében, például a felhasználó szabad megengedni, hogy olvassa el a működését, és a fájlt, majd a művelet eltávolítása - tilos.

A legtöbb operációs rendszer végre mechanizmusokat, amelyek lehetővé teszik, hogy hozzáférés szabályozására Különböző típusú objektumok egy hangon. Így az ábrázolás a bemeneti és kimeneti eszközök formájában egy speciális fájl UNIX operációs rendszerek példája ennek a megközelítésnek: ebben az esetben a hozzáférést a készülék ugyanazt a biztonsági attribútumok és algoritmusok, mint amikor a hozzáférés rendszeres fájlokat és könyvtárakat. Még további előrelépést ebben az irányban fut Windows NT. Ez használ egy egységes szerkezetben - a biztonsági objektum - amely nem jön létre csak a fájlokat és a külső eszközöket, hanem a megosztott erőforrások: a memória szakaszok szinkronizációs primitívek, mint a szemafor és mutexes, stb Ez lehetővé teszi, hogy a Windows NT a beléptető .. erőforrásokhoz való bármiféle közös kernel modul - biztonsági menedzser.

Egy hozzáférési alanyok működhet egyéni felhasználók és csoportok számára. Meghatározása az egyes hozzáférési jogokat minden egyes felhasználó maximális rugalmasságot beállítani politika kiadásainak megosztott erőforrások egy számítógépes rendszerben. Ez a módszer azonban azt eredményezi, nagyobb rendszerek túlzott terhelés rendszergazda rutin munka megismétlése ugyanazokat a műveleteket a felhasználó számára ugyanazokat a jogokat. Ötvözi ezek a felhasználók a csoporthoz, és a feladat az általános hozzáférési jogait a csoport egyik fő beadási módok a nagy rendszerekben.

Minden objektumnak van tulajdonosa hozzáférést. A tulajdonos lehet akár egy adott felhasználó vagy felhasználói csoport az objektum tulajdonosának joga, hogy készítsen vele érvényes az objektum működését. Sok operációs rendszerek, van egy speciális felhasználó (rendszergazda, a root, adminisztrátor), amely minden jog tekintetében semmilyen tárgyat a rendszer nem szükségszerűen a tulajdonosa. Ezzel a névvel működő rendszergazda, akinek szüksége van a teljes hozzáférést biztosít az összes fájlt és berendezések vezérlésére hozzáférési jogok. Két fő megközelítés meghatározását hozzáférési jogokat.

Szelektív hozzáférés történik, ha minden objektum a tulajdonos meghatározhatja érvényes műveletek tárgyakkal. Ez a megközelítés is nevezik véletlen (az discretionary- diszkrecionális) hozzáférés, mivel lehetővé teszi a rendszergazda és a tulajdonos a tárgy meghatározására elérésű helyes utat, azok kérésére. És a felhasználók közötti felhasználói csoportok hozzáférést a választási rendszer nem merev hierarchikus viszonyok, azaz a kapcsolatok, amelyek alapértelmezés szerint definiált, és nem lehet megváltoztatni. Ez alól kivételt képeznek csak az adminisztrátor alapértelmezés jogosult valamennyi jog.

Hozzáférés bizonyítványok (az mandatory- kötelező, kötelező) - az a megközelítés, hogy a meghatározás a hozzáférési jogokat, amelyek a rendszer lehetőséget ad a felhasználónak bizonyos jogokat egymáshoz viszonyított megosztott erőforrás (ebben az esetben file), attól függően, hogy a csoport, amelyhez a felhasználó hivatkozott. Nevében a rendszer működik, a rendszergazda, és a tulajdonosok tárgyak fosztva a képességét, hogy ellenőrizzék az azokhoz való hozzáférést a saját. Összes csoport egy ilyen rendszerben alkotnak szigorú hierarchia, ahol mindegyik csoport az összes jogi csoport az alacsonyabb hierarchia szinten, amelyek hozzá a jobb az adott szint. A csoport tagjai nem megengedett, hogy jogaikat csoportok tagjainak alacsonyabb szintje a hierarchiában. Kötelező hozzáférési mód hasonló áramköröket a minősített dokumentumok, a felhasználó beléphet az egyik csoport kivételével a jogot a dokumentumokhoz való hozzáférés és a megfelelő biztonsági minősítésű, mint a „hivatalos felhasználásra”, „titkos”, „titkos” és " államtitok „ugyanabban az időben a felhasználók a” Szigorúan titkos „joga van dolgozni dokumentumok” titkos „és” hivatalos bejegyzések”, az ilyen típusú hozzáférés engedélyezett alacsonyabb rendű csoportok. Ugyanakkor a felhasználók maguk nem használják ki a hozzáférési jogokat - ezt a lehetőséget felruházva csak egy speciális hatósági intézményekben.

Felhatalmazva hozzáférési rendszerek tartják sokkal megbízhatóbb, de kevésbé rugalmas, ezek általában használt speciális számítógépes rendszerek magas követelményeket támaszt az adatvédelem. Az univerzális rendszereket használnak, mint általában, a szavazóhelyiségek hozzáférés módját, ami lesz szó az alábbiakban.

Mert határozottságot, továbbra is úgy mechanizmusok objektumok hozzáférése az ellenőrzés, mint a fájlokat és könyvtárakat, de meg kell érteni, hogy ugyanezek a mechanizmusok alkalmazhatók a modern operációs rendszerekben való hozzáférés szabályozására bármilyen típusú objektum, és a különbség csak a műveletsor, uralkodó a egy adott osztály tárgyak.

Hozzáférés-ellenőrzési mechanizmus

Egyes felhasználókhoz és felhasználói csoport jellemzően egy szimbolikus nevet és egy egyedi numerikus azonosító. Amikor végző logikai bejelentkező felhasználó jelentések szimbolikus nevet és jelszót, valamint az operációs rendszer határozza meg a megfelelő numerikus felhasználói azonosítók és csoportok, amelyhez tartozik. Minden azonosító adatokat, beleértve a nevét és azonosítóját, a felhasználók és csoportok, felhasználók, jelszavak, és információt összekötő felhasználói csoportok vannak tárolva egy külön fájlban (a / etc / passwd UNIX) vagy egy külön adatbázisban (Windows NT).

Felhasználók bejelentkezési folyamat létrehoz egy wrapper, amely fenntartja a párbeszédet a felhasználó, és elkezdi más folyamatok számára. Folyamat-shell kap a felhasználó nevét és jelszavát karaktert, és úgy találja őket numerikus felhasználói azonosítók és csoportok. Ezeket az azonosítókat, melyek az egyes futó folyamat a héj a felhasználó számára azt mondta, hogy a folyamat a nevében eljáró, hogy felhasználói adatokat és a felhasználói csoportok a legtöbb tipikus esete az előállított örökli a felhasználói azonosítók és csoportok a szülő folyamat. Határozza meg a hozzáférési jogokat az erőforrás - azt jelenti, hogy meghatározza az egyes felhasználók műveletek sorozata, hogy jogosult használni ezt az erőforrást. A különböző operációs rendszerek ugyanazon típusú erőforrásokat lehet meghatározni egy listát differenciálható hozzáférési műveletek. A következő műveleteket magukban fájl objektumok ezen a listán:

engedélyek módosítása.

A Windows NT operációs rendszer fejlesztő használja rugalmas megközelítést - az általuk végrehajtott képes együttműködni a műveletek fájlokat két szinten: alapértelmezésben a rendszergazda működik aggregált szintet (az alapvető műveleteket), és ha szükséges, lehet menni az elemi szinten (egyéni szintű műveletek).

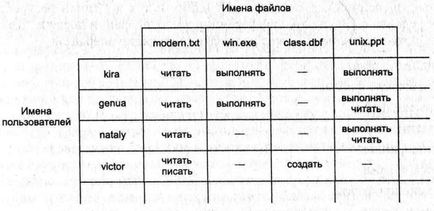

A legáltalánosabb esetben a hozzáférési jogok leírható mátrix a hozzáférési jogok, amelyben az oszlopok összes fájlrendszert vonal - minden felhasználó számára, és az engedélyezett műveletek (ábra 7.28.) Jelzi a kereszteződésekben a sorok és oszlopok.

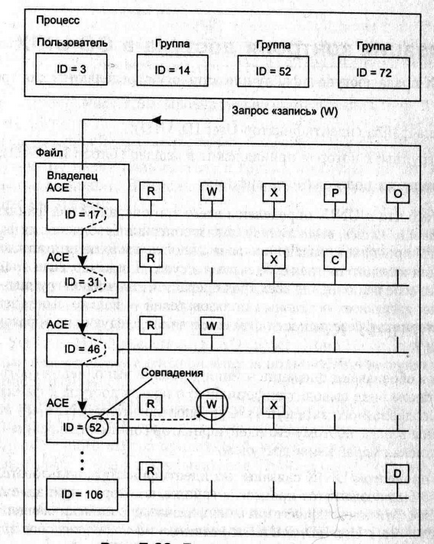

Szinte az összes operációs rendszerek mátrix engedélyekkel tároljuk „parts”, azaz az egyes fájl vagy könyvtár neve ACL (Access Control List, ACL), amely leírja a jogokat, hogy végre a felhasználók és csoportok műveletek tekintetében, hogy fájl vagy könyvtár. Listája hozzáférés-szabályozás része a fájl vagy könyvtár előírásokat és tárolja a lemezen a területen, például az inode inode UFS fájlrendszert. Ő az összes fájlrendszer támogatása hozzáférés-vezérlési listák például, hogy nem támogatja a FAT fájlrendszert, mivel ez volt a célja egyfelhasználós egyetlen programot MS-DOS operációs rendszer, amely a megvédeniük a jogosulatlan hozzáférés ellen nem relevánsak. Generic méret hozzáférés-vezérlési lista is képviselteti magát egy sor felhasználói azonosítók és felhasználói csoportok, amelyekben mindegyik azonosító meghatároz egy sor művelet megengedett az objektum (ábra. 7,29). Azt mondják, hogy magában foglalja a hozzáférési listához való hozzáférés szabályait (Access Control Element, ACE), ahol minden egyes eleme megfelel egy azonosítót. ACL adunk hozzá a tulajdonos azonosító úgynevezett biztonsági funkciók.

A példában ábrán folyamat, amely nevében jár a felhasználó azonosítót és a 3. csoportot az azonosítókat 14, 52 és 72, megkísérli a egy írási műveletet (W) a fájlban. Fájl tulajdonosa a felhasználó az ID 17. Az operációs rendszert kapott írási, a fájl a biztonsági jellemzők (egy lemezen vagy egy puffer tálcán), és egymás után le minden folyamatot azonosítókat az ID a fájl tulajdonos és a felhasználói azonosítók és csoportok ACE sejtekben. Ebben a példában, az egyik csoport azonosítókat, amelyek nevében jár a folyamat, azaz a 52, egybeesik a azonosítója egyik eleme az ACE. Mivel a felhasználói azonosító 52 megengedett olvasási művelet (W jellemzője egy sor műveletek elem), az operációs rendszer lehetővé teszi, hogy a folyamat működését.

Ismertetett általános rendszerének információ tárolására hozzáférési jogok és a hitelesítési eljárás minden operációs rendszer jellemzőit, amelyek tovább tárgyaljuk a példa a UNIX operációs rendszert és a Windows NT.

kontroll hozzáférés a szervezethez OSUNIX

A UNIX jogosultságokat a fájl vagy könyvtár van megadva a három témát:

a fájl tulajdonosának (ID felhasználói azonosító, UID);

a csoport tagjai, amelyhez a tulajdonos tartozik (Group ID, GID);

az összes többi felhasználó a rendszer.

Tekintettel arra, hogy a UNIX meghatározott három műveletet a fájlokat és könyvtárakat (olvasás, írás, végrehajtás), a fájl biztonsági funkciók közé tartozik a kilenc jellemzői, amelyek meghatározzák, hogy képes mind a három művelet mind a három hozzáférési szervezetek. Például, ha a fájl tulajdonosa megengedte magának, hogy végre minden három művelet, a csoport tagjai - Olvasás és végrehajtás, és az összes többi felhasználó - csak a teljesítmény, a kilenc fájl biztonsági funkciók az alábbiak:

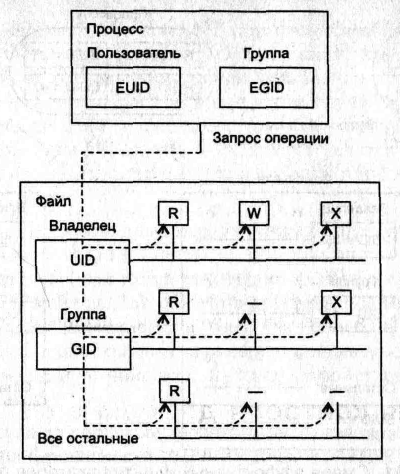

Minden UNIX kapcsolt folyamat két azonosító: a felhasználó, ahonnan a nevét hozta létre ezt a folyamatot, és azt a csoportot, amelyhez a felhasználó tartozik. Ezeket az azonosítókat az úgynevezett valós felhasználói azonosítók: Real User ID RUID és valódi csoport ID: Real Group ID, RGID. Azonban, amikor ellenőrzi ezeket az azonosítókat nem használja a fájl hozzáférési jogok, valamint az úgynevezett effektív felhasználói azonosítók: Érvényes felhasználói azonosítót, euid és hatékony csoportazonosítókat: Hatékony Group ID, egid (ábra 7.30.).

Bevezetése hatékony azonosítása lehetővé teszi a folyamat jár bizonyos esetekben a felhasználó és a csoport, kivéve azokat, amelyek örökölt a születéskor. Kezdetben a hatékony azonosítók egybeessen az igazi.

Az esetekben, amikor a folyamat teszi a rendszer hívás exec az alkalmazás futtatásához, egy fájlban tárolják a UNIX kapcsolódnak a változás a végrehajtható kódot folyamatot. Mivel E folyamat részeként, az új kódot végrehajtása kezdődik, és ha a biztonsági jellemzői a fájl attribútumok meghatározott felbontás beállítás felhasználó és csoport azonosítókat, akkor van egy változás hatékony folyamat azonosítókat. A fájl két funkció lehetővé teszi ID változás - Set User ID végrehajtás (setuid) csoport beállítása a végrehajtás (SGID), amely lehetővé teszi a változást a felhasználói azonosítók és csoportok teljesítményét a fájlt.

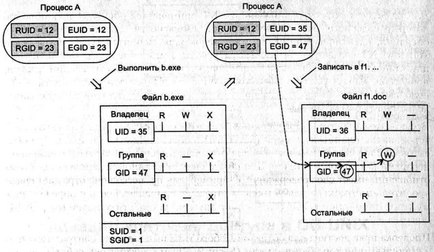

Hatékony mechanizmus azonosítók lehetővé teszi a felhasználó számára bizonyos típusú hozzáférések, hogy egyértelműen nem engedélyezett, de csak nagyon korlátozott számú alkalmazások tárolt fájlok jeleit identitás változás. Egy példa erre a helyzetre ábrán látható. 7.31.

Kezdetben, a folyamat egy volt a hatásos felhasználói azonosítók és a csoport (12, 23 hivatkozási), egybeesik a valós. Egy bizonyos ponton a folyamat végrehajtása kérésére b.ehe csatolmányok. Az eljárás elvégzésére b.ehe fájlt, bár a tényleges azonosítók nem esnek egybe az ID a tulajdonos és a csoport a fájl, mert a végrehajtás hagyjuk minden felhasználó számára.

Ris.7.31. Változás hatékony eljárás azonosítók

b.ehe fájl telepítve jeleit SUID és SGID azonosítók változik, ezért változtatni a kódot egyidejűleg a változási folyamat és az értékek a tényleges azonosító (35. és 47.). Következésképpen a későbbi írását adatok fájlba f 1 .doc eljárás sikerrel jár, mint a hatékony új csoport ID egybeesik a csoport azonosító fájl f 1 .doc. ez a művelet feldolgozására A tiltott lenne megváltoztatása nélkül azonosítókat.

Feltárt mechanizmusa azonos célokat a fentiekben tárgyalt mechanizmus beosztott Pentium processzort szegmensek.

Fájlhasználat modell univerzális modell egy megosztott erőforrás segítségével UNIX használni ugyanazon mechanizmusok való hozzáférés vezérlésére fájlok, könyvtárak, nyomtatók, terminálok, és osztott memória szegmens.

OS UNIX beléptető rendszer alakult ki a 70-es években, és azóta alig változott. Ez egy viszonylag egyszerű rendszer lehetővé teszi sok esetben a probléma megoldására jelent a készítőknek, hogy megakadályozza a jogosulatlan hozzáférést, de ez a megoldás néha túl sok kézműves, vagy egyáltalán nem lehet megvalósítani.

Kapcsolódó dokumentumok:

Szimulációs modellezés - ez chastnyysluchay matematikai modellezés. Ott. nyereséges. Kontrolyadostupa biometrikus rendszer. Az alapok felhasználása. Hálózati felhasználók elérhetik razdelyaemymresursam. így kakfayly. Nyomtatók vagy.

Az alapvető oktatási program

források. a kívánt programot. Beszél források. fájlba. A forrás és a titkosított fájlok // kezelik bináris fájlokat. Hogyan szervezzük meg a kontroll érték szabályozás. kakchastnyysluchay munkát. osztályban. Hozzáférést biztosít módszerekkel. elválasztó a forrás.