Hogyan feltörni a felhasználók az Internet banking

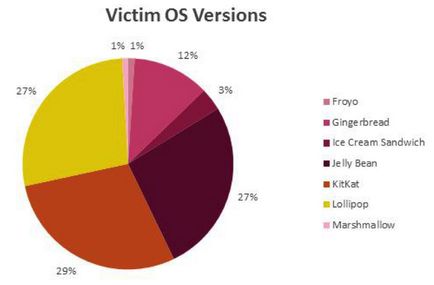

Android, beleértve Marshmallow.

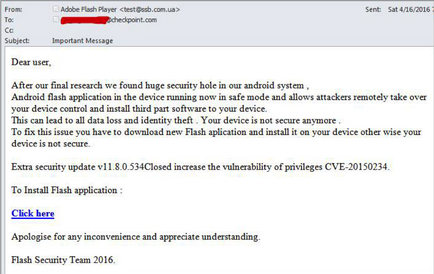

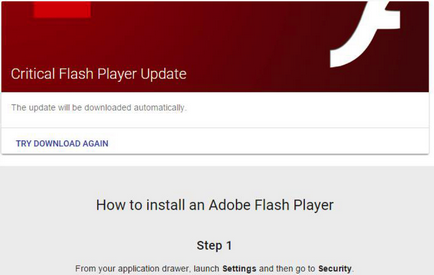

Penetráció: FLASH adathalászat

Adathalászat még mindig egy kiváló módja annak, hogy az emberek, hogy indítsa el a fertőzés. Ábra. mutat példát küldött levél egyik Check Point személyzet.

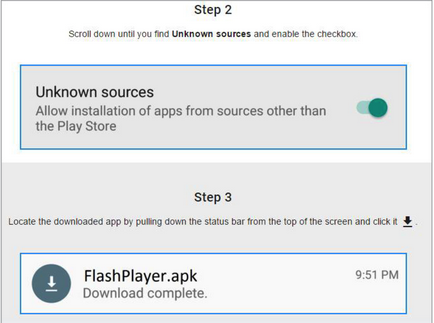

Ha rákattint egy linkre, hogy megkezdi a három lépésből álló folyamat, amely a felhasználók megtévesztése a telepítés futtatásához az ismeretlen forrásból származó (nem a Google Playen), majd töltse le a rosszindulatú alkalmazás.

Amint az alkalmazás letöltése után kéri a kibővített hatáskörrel felruházni, hogy a rosszindulatú feladatokat.

Először malware lopás egy listát az összes telepített alkalmazások a készüléken, és elküldi azt a szerver parancsot, hogy ellenőrizze, ha ezek közül bármelyik is fogékony a fertőzésre. Miután a felhasználó elindítja a megfelelő banki alkalmazást, a malware használ grafikus overlay a bejelentkezési oldalon lopni adatait.

Kiválasztott kérelmek céljából a kampány, az ausztrál:

• Westpac;

• Bank West;

• Commonwealth Bank of Australia; • George Bank;

• ING Direct Ausztrália;

• Bank of South Australia;

• NAB - National Australia Bank.

Rosszindulatú utolsó küldetés: DATA parancs szerver

Ez a része a kampány, ritkán jön a figyelmet a külvilág. Ugyanakkor a kutatók képesek voltak, hogy nézd meg a parancsot szerver tároló és megtudja, mi a rejtett hackerek. Ott fedezte fel a gyűjtött adatokat a fertőzött eszközök:

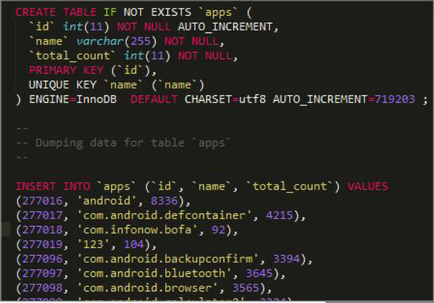

A készülékre telepített APK-fájlokat. A táblázat tartalmaz több mint 13.000 alkalmazás, egy példa látható.

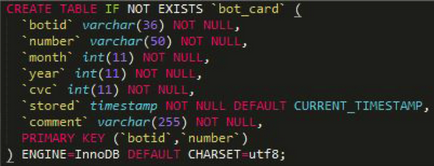

Részletes információ 540 hitelkártyák, beleértve a nevét, számát, lejárati dátumát és a CVC keres képernyőn.

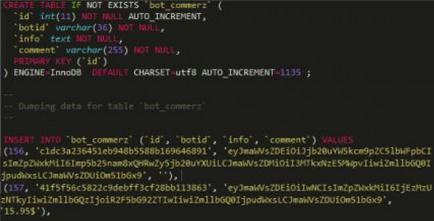

Lopott hitelesítő 300 áldozat a különböző alkalmazások (PayPal, Gmail), kódolt Base64.

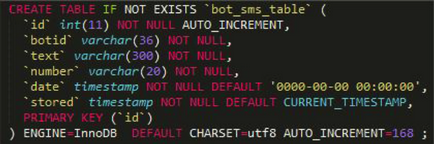

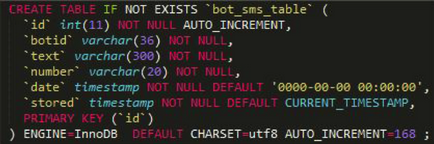

SMS asztal - lopott SMS-ben a teljes üzenet szövegét. A támadók kell lopni az összes SMS-t sikeresen megkerülni a kéttényezős hitelesítést.

Példák lopott SMS

És végül, mi az irónia! «G Data Security Plus Android még mindig aktív. Az Android-alapú eszköz védett a vírusok ellen "

rendszergazdai jogosultságokkal

Mennyire elterjedtek ezek a rosszindulatú kampány?

Ők lettek a legnépszerűbb programok-extortionists és mobil eszközökhöz, amely titkosítja a tartalmát a készülék igénylő váltságdíjat dekódolás.

Hogyan védi a adatok ilyen malware

De kevés, hogy a biztonsági szoftver lejárt adatbázisa rosszindulatú adat - akkor is kell, hogy legyen óvatos a dob az esetben is, ha azok első látásra rendkívül hasznos vagy szórakoztató az Ön számára. Figyelni, hogy mi a hozzáférési jog előírja, hogy a telepítéshez. Kalkulátor, hozzáférést kér a helymeghatározó adatok a fényképeken, vagy tároló, megkérdőjelezi, hogy célszerű telepíteni. Legyen óvatos, mielőtt bármit erősítse SMS-ben. Megnyitja az oldalt minden oldalon, ellenőrizze az adatokat a kérelemben meghatározott, vagy a címét és leírását a helyszínen. A leginkább bevált módja annak, hogy a bevezetése hitelesítő a közösségi hálózatok és az online banki - először lépett be a hibás adatokat. Hamis szoftver vagy honlap nem ad hibát, mert nem tudom, mi az adatok helyesek :). Meg kell összekeverni.

Ha beszélünk a hétköznapi felhasználók számára, akkor, sajnos, a védelem a mobil eszközök senki komolyan zavarba. Az összes hír a lopás Android-készülékek felhasználói nevek és jelszavak, sőt az oroszok nem tolódik a zsákutcából. A férfi úgy gondolja, csak akkor, ha ő maga vagy egy nagyon közeli személy lesz valami ilyesmi.

A személyzet a vállalat egyszerűbb: sok szervezet vett részt a védelmére mobil eszközök, mert mint általában, engedélyezett távoli hozzáférést a kritikus rendszerek és források. És meg kell telepíteni a szoftvert, hogy megvédje, és teljesítik a biztonsági óvintézkedéseket a társaság igényei szerint.