Mi az a hálózati tor, és hogyan működik

Mivel a szigorítás a hozzáférést bizonyos oldalak egyre többen kezdték használni a VPN és Tor elérni őket, valamint, hogy surf névtelenül az interneten. A VPN-mondtunk az egyik a cikkek fent, most beszéljünk Tor.

Azonnal foglalok - a cikk lesz útmutatást, hogyan kell letölteni és beállítani Tor Browser - csak egy technikai leírást és működési elveit a hálózat maga.

Hálózati Működési elvek

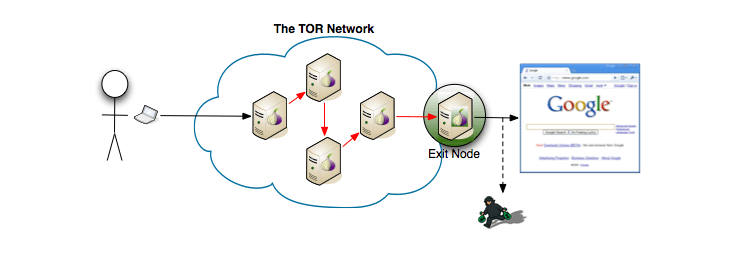

A felhasználó számára a hálózat működik egészen egyszerűen: az adatok először kap egy védelmi egység, továbbá áthalad egy közbenső csomópont a kimeneti csomópont és már a kimeneti csomópont - egy cél:

A pálya a védő egység két másik csomópont irreális, sőt, úgy néz ki, mintha a felhasználó adatait, ekkor azonnal a kimeneti csomópont. Tekintettel arra, hogy ezen keresztül a csomópont lehet tartani, a különböző forgalmi (beleértve az illegális) - felelős lesz a tulajdonos a helyszínen, így ha találkozik vele a valós életben - rázza a kezét, mert a problémák a törvény, ő a .

Principles eszközök különböző egységekDolgunk csomópontok részletesebben.

- A bemeneti (vagy a biztonság, vagy őr) egység - egy hely, ahol az adatok szerepelnek a Tor hálózaton. És nem választja a legközelebbi csomópontot, és a legmegbízhatóbb, így ne lepődj meg, ha Ping szinten néhány száz milliszekundum - mindez az Ön biztonsága érdekében.

Hogyan működik a titkosítás és miért hálózat - hagyma

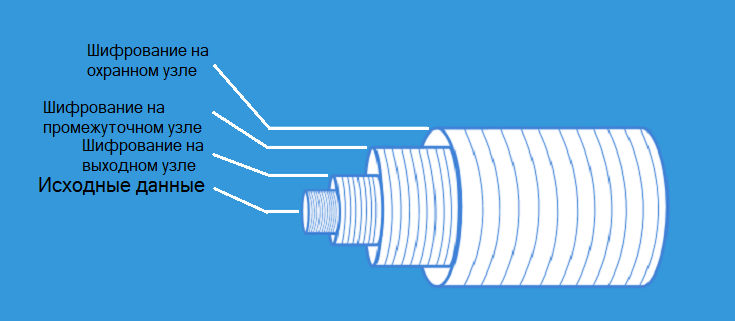

Tor jelentése The Onion Router, és akkor felmerül a kérdés - hol van az íj? Az egész pont titkosítási módszer: azt tervezték, az az elv, az íj, azaz, hogy a központ (az adatokra), meg kell következetesen el minden réteget (titkosítás).

Sőt, úgy tűnik, ez: Az ügyfél titkosítja az adatokat, hogy a dekódoló kulcsot csak a kimeneti csomópontra. Rajta hogy ismét titkosított, de úgy, hogy képes dekódolni csak a közbenső csomópont. Ez titkosítja az adatokat újra, hogy így dekódolja csak a sentinel nyirokcsomó:

Ennek eredményeként, a kimenet csomópont után a forgalom teljesen titkosított, és nincs köztes csomópont felelős semmit - csak továbbítja a titkosított adatokat. De ez egészen a kimeneti csomópont forgalmi mehet már, és a HTTP és FTP, és bontsa bizalmas információt tőle egyszerűen nem.

Hogyan blokkolja a Tor

Természetesen nem minden kormányt „örömmel”, hogy a polgárok nyugodtan jöjjön tiltott oldalak, így nézd meg, hogy elméletileg lehetséges, hogy blokkolja a Tor.

Az első lehetőség - ez a blokk Tor kilépési csomópontok. Azaz, a felhasználók nem közhely, hogy vonja vissza a hálózatba, és ez lesz haszontalan, aki akar használni névtelenítéshez. Sajnos - nyilvánvaló okokból, egy listát az összes kimeneti csomópont ismert, és elméletben blokkolja őket Tor népszerűsége meredeken csökken. Elméletileg - mert akkor is, ha blokkolja az összes kimenő csomópont egy országon belül, senki sem zavar, hogy használja a szomszédos csomópontok, amelyek nem akadályozzák ezt a forgalmat. Tekintettel arra a tényre, hogy néhány ezer db - blokkoló akár több száz nem különösebben befolyásolja a stabilitását a hálózaton.

A második lehetőség -, hogy blokkolja az összes bejövő a Tor felhasználók. Itt sokkal rosszabb, mert ez teszi a hálózat teljesen felesleges, mivel a csomópontok a kimenete más országok, természetesen nem fog működni (amelynek van egy kimeneti csomópont, ha a hálózat nem lehet ott). Ismét - a lista az összes sentinel csomópont a nyilvánosság, és a Tor volna zárva, ha ez nem egy trükk - hidak.

Ebben az esetben a teljes listát az összes hidak szigorúan titkos, hogy a legtöbb, amit a kormány - blokkolt számos híd egy időben. Azonban az idő nem egy teljes listát az ismert, sőt, mindig vannak új hidak - mindez úgy néz ki, mint szélmalomharc. A legsúlyosabb megpróbálja megtalálni a híd sor került a kutatók segítségével ZMap port scanner - meg lehet találni, egyes becslések szerint akár 86% -a az összes port. De a 86 - nem 100, ráadásul, ahogy azt már korábban említettük, az új hidak folyamatosan megjelenését.

A konszenzus elvének a Tor hálózat

Természetesen mindez hálózat 7000 csomópontok kell valahogy fenntartani. Ehhez létre 10 high-end szerverek által támogatott egy bizonyos körben a megbízható önkénteseket. Óránként, ezek működésének ellenőrzésére, minden csomópont, amelyen keresztül halad tovább forgalmi csomópontokat, amelyek csomópontok muhlyuyut (lásd alább), és így tovább. Sőt, a kiadvány összes adat érkezik egyszerű szöveges HTTP-n keresztül (persze, kivéve a lista az összes híd), és mindenki számára hozzáférhető.

Felmerül a kérdés - ha valamennyi döntések együtt a hálózat, ezért a szerverek 10 -, mert akkor nem lehet döntetlen (5 of 5)? Ez egyszerű - 9 szerver felelős az állomásoknak a listája, és egy - egy listát a hidak. Tehát mindig jön egy konszenzus, mint lehetséges.

Mi az egység-szippantás

Természetesen sok, akik a kimeneti csomópont, jött az ötlet - egyszer keresztül csomópont kap forgalmat pontosan ha így megy tovább felhasználói eszközök, miért nem kihasználni a felhasználóneveket és jelszavakat (és más érzékeny adatok)? Tekintettel arra, hogy a forgalom nagy része áthalad nyílt protokollok (HTTP, FTP és SMTP) - az adat közvetlenül a tiszta, hogy - nem tudom. És, sajnos, ez a pálya nem lehet része a felhasználó passzív lehallgatás (szippantás), így az egyetlen módja a harcot - küldi az adatokat a Tor csak titkosított formában.

Persze, az alkotók (és a felhasználók) Tor ezeket a dolgokat nem szereti, ezért a zászló találták a konszenzus nevű BadExit. Jelentése fogni, és hogy egy speciális jel a kimenetek hallgatni a forgalom. Ways, hogy meghatározzák sok wiretaps, legbanálisabb -, hogy hozzon létre egy oldalt, ahol megadhatja a felhasználó nevét és jelszavát, majd küldje el a Tor hálózaton keresztül HTTP. Ha majd a csomópont megkísérli, hogy jelentkezzen be ezen az oldalon azokkal a felhasználónevek és jelszavak - ez azt jelenti, a csomópont már sniffingom. Persze, senki sem zavar, hogy használja, de ahogy korábban írtam - titkosítja az adatokat, majd a tulajdonosok az ilyen oldalak lesz tehetetlen.

Természetesen nem minden kimeneti csomópont (egyes források szerint, körülbelül 5%), és a legtöbb weboldal tulajdonos nagyon komolyan veszi a szerepét, és vállalja az összes kockázatot maguknak, így létezik Tor hálózat mindenütt, kivéve az Antarktisz (gondolom a pingvinek ellen nem mint felfedezők - mégis van jobb dolgom is), amit ők nagy köszönet.