Cyber támadások részletesen spoofing csomagokat

Elkezdtünk egy cikksorozatot a legismertebb fajta a számítógépes támadások, amelyek hatással vannak az IT-infrastruktúra szervezetek részletes leírása szolgáltatásmegtagadási támadások. Ezúttal nézzük a támadást, végezzük hamisított csomagok, ami az egyik kedvenc hackertámadásokat és széles körben használják a működését hálózat sebezhető. mi is meg fogja vizsgálni a körülményeket, amelyek a támadás hatással lehet a Linux-rendszer és megvitassák, hogyan lehet megfékezni.

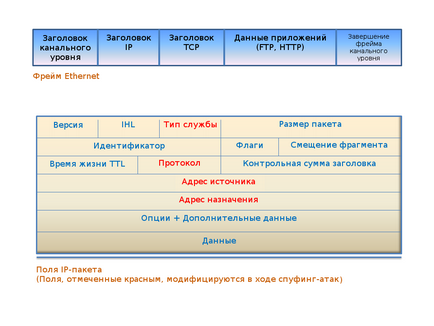

Becsapás, definíció szerint, egy átverés vagy trükk valaki (a szó származik az angol szó „hamis”, fordítja, mint egy átverés - prim.per.). Ahhoz, hogy megértsük a mechanizmus a támadás a hamis csomagot, meg kell vizsgálnunk részletesen a szerkezet az IP-csomag. Sok kibertámadások alapulnak hibák a design a alapmechanizmusainak hálózatok és spoofing nem kivétel. Tekintsük az 1. ábrán.

1. ábra: Ethernet-vázszerkezet és az IP-csomag

Mint már említettük az utóbbi cikket. vegyületet a TCP / IP által meghatározott három lépcsős kézfogás (SYN, SYN-ACK, ACK). Ez arra szolgál, hogy rázás közötti kapcsolat létrehozása két hálózati kártya, amellyel azután sorozata csomagokat és megerősítése szállítási csomagokat adatok küldésére vagy fogadására. Ez a folyamat általában véget ér az adatcserét kézfogás FIN / FIN-ACK.

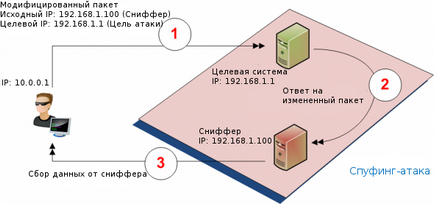

2. ábra: A támadás használ hamisított csomagokat

Példaként információgyűjtés okozhat a helyzet, amikor a támadó küld egy csomagot a felülírt adatokat, hogy ha a web-szerver a cél rendszer fut. Ha a tájékoztatás a használt szolgáltatás port segítségével eltávolítottuk szippantás, a következő sorozat a csomagok manipulálhatók adatokat küld a megcélzott rendszert létrehozni egy telnet és szerezzen fejléceket a Web-szerver, ahol lehet beszerezni információkat az operációs rendszer, az a fajta, Web-szerverek és biztonsági rendszerek használják a célrendszer.

Tudnia kell, hogy a hackerek nem kell állandóan a belépésre egy szippantás telepített; valójában a használata erős szoftvercsomag a tanulmány segíthet a támadó számára, hogy használja a számítógépet csak küldeni csomagokat felülírható adatokat, az adatgyűjtést ugyanazon a számítógépen, és mentse meg ezt a láthatatlan a megcélzott rendszer.

Tapasztalt betörők használhatja hamisítást csomagokat, és arra is, hogy információt az állapota a tűzfal. Mint tudjuk, a tűzfal végez folyamatos csomagszűrő eljárás alapján megváltoztatja a szabályokat, amelyek végül jön le, hogy a döntést: mely csomagokat kell kimarad, és mi -, eldobjuk. Amikor egy csomópont csatlakozik egy másik csomópont biztonságos tűzfal, az első csomópont első végez TCP-kézfogás tűzfallal.

Ha a kapcsolat megengedett szabályok tűzfal függetlenül létrehozza másik kapcsolatot a távoli csomópont és a kommunikációs csomópontok közötti fordul részvételével a tűzfal közre. Továbbá, ha egy távoli gép megpróbálja visszaigazolást küld az adatokat csomópont kezdeményezi a kapcsolatot, a tűzfal kell elfogják azt, és ellenőrizze, hogy a csomópont vár megerősítést, és ha nem számíthat - dobja a csomagot. Mindez vonatkozik a modern tűzfalak, de nem vonatkozik az alacsony költségű tűzfalak elavult, amelyek többsége át ACK-csomagok, amely lehetőséget ad a támadások hamisított.

A típusú támadások segítségével hamisított csomagok

Ismerve az alapjait spoofing csomagok, vessünk egy közelebbi pillantást a módszerek a támadás. A technikai szinten, két fajta címhamisítás „vak” spoofing ( „vak” spofing) és a „nem vak” spoofing ( „nem vak” spoofing). Mint korábban említettük, a sorszámokat a csomagok és elismerésre számok alapján az adatokat, így azok cseréje fontos követelmény végrehajtása során a támadásokat.

Amikor a támadó alapuló vak hamisítást, a támadó küld több csomagokat a célrendszer létrehozni a csomagkapcsolt sorszámot, és az elismervény számát. Ha a szám be van állítva, a támadó könnyen elkészíthető egy sor új módosított csomagokat gyűjteni továbbított adatok. Abban az esetben, támadás alapuló nyílt hamisítást, a támadó kell ugyanabban az alhálózatban, mint a megcélzott rendszert annak érdekében, hogy ismerjük a sorszámát csomagok és a visszaigazolási számok nélkül a rendetlenség. Miután ezek a szobák vannak telepítve, a támadó tudja törni a meglévő kapcsolat a célrendszer egy másik csomópontra, és telepítse a helyettesítés csomag sorszámát a webhelyen.

Kibővített változata ez a támadás, hogy elkapjam egy támadás az emberi (man-in-the-middle), amelyben az elfogott adatokat az egész munkamenet dekódolására és elrablását.

Most nézzük meg a kérdést, hogy az alapfogalmak kapcsolatos hamis csomagokat használják a hackerek, hogy zavarja a működését a hálózati szolgáltatások futó TCP.

Csere port száma (IP port spoofing)

Ez egy komoly támadás, hiszen a támadó lehet a hálózaton kívüli és még mindig van, hogy minden belső forgalmat.

Elcserélt ARP bejegyzéseket (ARP spoofing)

Csere a DNS-rekordok (DNS hamisítás)

Ennek a következményei támadás is nagyon katasztrofális, például lehet helyettesíteni honlapon vagy ellopott e-maileket.

Támadások Email- és web-alapú szolgáltatások (e-mail és web spoofing)

A védelmi rendszerek szabad szoftver alapú

Bár a támadás alapján hamisítást csomagokat nehéz visszatartani, több megelőző intézkedéseket, hogy a hálózati rendszergazdák kell alkalmazni saját környezetükben. Mivel a támadások alapuló hamisítást csomagokat kezdi meg a munkát a OSI layer 2, a valódi védelmet ellenük végre lehet hajtani a kritikus hálózati elemek, mint például útválasztók, tűzfalak, kapcsolók, és a többi.

A telepítés a modern tűzfal és megnövelt lehetőséget anti-spoofing csomagokat lehet az első védelmi szintet. Mint minden hálózati rendszergazda kell, hogy vizsgálja meg a segítségével egy script rendszer naplók, tűzfalak, routerek és switchek a keresést több példányban ACK-csomagokat.

következtetés

Megtámadja alapján spoofing csomagok támadásokat, amelyeket nehéz semlegesíteni. Ők is okozhat súlyos adatvesztés, míg vannak olyan módon, hogy azonosítsák és ellensúlyozni ezeket a támadásokat. Állítsa tűzfalak, kapcsolók és útválasztók egy fontos lépés, hogy megvédje a hálózatok támadás alapuló hamisítást és a rendszergazdák tisztában kell lenniük e.

Cégek dolgozik a pénzügyek a leggyakoribb sértettek az ilyen típusú és az IT-infrastruktúra menedzsment kell tenniük a szükséges lépéseket, hogy megakadályozza a pénzügyi veszteségek és károk elkerülése érdekében a jó hírnevét. Telepítése behatolásjelző rendszerek kétségtelenül segít nyomon követése a biztonsági hálózat informatikai infrastruktúra.