Fingers számok - a vonat kisiklott

Hogyan kell feltörni a vasúti rendszer az interneten keresztül, és miért vadászok ATM imagers? Miért a világ összes veszélyeztetett folyamatirányító rendszerek, valamint hogy a hackerek, hogy egy igazi ember okozta katasztrófa? Moszkva adott otthont egy nemzetközi hacker konferencián Pozitív Hack Days III.

„A hackerek dolgoznak csendben - ujjak és a számok” - mondta Zhirinovsky, sőt felajánlotta, hogy hívja a hackerek a fegyveres erők, úgy, hogy a munka az érdeke kiberbiztonság. A vezető a Liberális Demokrata Párt általában már nagyon kedvező neki, és felajánlotta, hogy hozzanak létre és nyitott házak az ország egész hackerek, hogy így élesíteni tudásukat ott keresve réseket.

ATM elleni támadásokat

Abban PHD tartott versenyek, előadások és workshopok sokféle téma: a rejtett funkciók iOS és Andorid, támadások az SAP rendszerben, hackelés, és a visszavonását pénzt az online banki, megnyitva az igazi várak és még sok más.

Például, hogy az ATM és hogyan kell lopni mások adatkártyái - részletes bemutató tartott szakértői Pozitív Technologies Olga Kochetov. Kiderül, hogy amellett, hogy a szkimmer (overlay a térképen vevők, amely tökéletesen olvasható kártya adatait), ott csapdába - speciális kazetta, amely késlelteti a kártya benne és hagyjuk, hogy húzza ki, amikor a tulajdonos elment. Azaz, ha az ügyfél ATM kártya elakadt - ez nem feltétlenül jelenti azt, hogy a készülék hibás.

Továbbá, együtt-leválasztó lehet használni csillámos - szuperfinom elektronikus eszközök (0,1-0,2 tömeg mm), amely hozza az elkövető a kártya vevő. Shimmer elektronika csatlakoztatható az ATM adatokat és írja a bemeneti kártyák. Shimmer meghatározzák egy ATM az átlagos felhasználó lehetetlen, bár nem is fogja a PIN-kódot.

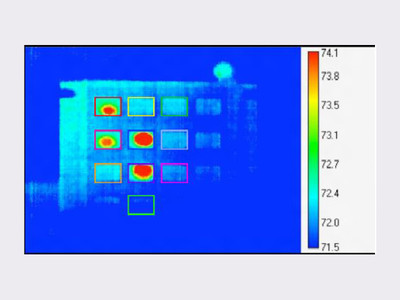

De PIN billentyűzet rögzíti a számlát, vagy például egy hőkamera a kezében egy szélhámos, amely alkalmas arra, hogy az ATM mögött az áldozat, és ellenőrizze, hogy milyen gombot meleg ujjait. Hogy megzavarja a potenciális csalók és felszerelésük, a szakértők tanácsot, hogy kiválassza a kívánt összeget kap, hogy ne 8 gomb a képernyő körül, és a billentyűzetet kézzel.

A hőkamera beolvassa a PIN

És néhány hackerek nem kerül semmibe, hogy kapcsolja az ATM - sőt, a rendszeres számítógép a Windows - a játékkonzol játszani Angry Birds:

Eltérítése a vonat Choo Choo felmérések eredményeit figyelembe véve

Az egyik legérdekesebb versenyek - a lefoglalás a vasúti rendszer. Systems, amelyeket a vasúti közlekedés, lényegében ugyanaz, mint azok, amelyek szabályozzák a technológiai folyamatok vállalkozások és bármely szempontból kritikus helyek (ACS). Mert interfészek ilyen rendszerek gyakran kapcsolódik az internethez vagy a belső hálózaton csatlakozik hozzájuk, ami szintén az Interneten keresztül.

A fórum bemutatott egy játék modell vasút, de az igazi rendszer. Ez lehetővé teszi, hogy ellenőrizzék mind a vonat, és az elemek a vasúti - nyilak, korlátok, a rakomány daru terhelési konténerek. A probléma a hackerek - csatlakozni a rendszert a biztonsági rést ipari protokollok hitelesítés bypass és SCADA-rendszerek és ipari berendezések webes felületen. Next - működését a rendszer bonthatók a különböző módon.

Pozitív Technologies szakértők azt mondta, hogy a valós életben is gyakran számítógépes rendszerek szabályozása a vasúti közlekedés, közvetlenül kapcsolódik az internethez. Ez azt jelenti, a webes felületen a rendszer megtalálható a Google, akkor továbbra is, hogy menjen át különböző szintű védelmet (elsősorban válasszon egy bejelentkezési név és jelszó segítségével speciális programok), és közvetlenül a vasúti irányítás. Sőt, ez a módja akkor küldjön egy vezérlő számítógép és a vezérlő hamis adatokat. Ez okozhat nagyszabású hardverhiba vagy katasztrófa. Ez a fajta támadás különösen veszélyes gördülőállomány, hogy az utazás teljes robotpilóta - sofőr nélkül. És webes felületek orosz vasúti-közúti rendszerek Oroszországban is megtalálható az interneten, a szakértők szerint.

„A mérnökök elsősorban ezt annak érdekében, hogy a munka, és a biztonsági kérdések - csak másodlagos” - mondta a szakértő speciális levelező Vestey.Haytek Pozitív Technologies Ilya Karpov.

mesterséges koshmarySCADA

Az ilyen rendszerek nem csak ellenőrzik a vonatok - a kritikus fontosságú infrastruktúra tőlük függ, amely a jól ismert életfunkciók modern államok. Ez a nukleáris és a vízi erőművek, olaj- és kohászati üzemek, gázvezetékek, vízellátó rendszerek és szennyvíz-rendszerek, aluljárók, áramelosztó rendszerek és így tovább.

Kritikus sebezhetőség automatizálási rendszerek általában, és különösen a fórumon beszélt sokat. „Az a tény, hogy a SCADA rendszerek nem csatlakozik az internethez, ez egy mítosz,” - mondta a helyettes igazgatója a pozitív Technologies Szergej Gordeychik. A hálózathoz való hozzáférés, azok elsősorban a könnyű karbantartást. Az Egyesült Államokban például a munka különböző szempontból kritikus létesítmények megfelelnek a harmadik fél szolgáltató cégek. Vállalati szintű számítógépes hálózatok csatlakozik az interneten sok, de a támadás nagyobb védelmet, míg Oroszországban az ilyen rendszerek sokkal kisebb, hanem megvédte őket rosszabb.

Így, ha ezek az internethez csatlakozik (akár közvetlenül, akár az irodai számítógépes hálózat), lehetséges, hogy megtámadják őket, rosszindulatú kódot, és végül átveszi az irányítást, vagy állítsa a rossz események kezelésére.

Statisztikák Pozitív Technologies biztonsági rés SCADA rendszerek a következők:

· 50% -a biztonsági rések révén egy támadó futtatni kódfuttatást

· Több mint 40% -a interneten keresztül elérhető rendszerek feltörni a hackerek szerelmeseinek

· Egy harmadik A rendelkezésre álló rendszerek az interneten az USA-ban

· A veszélyeztetett 54% -a interneten keresztül elérhető rendszerek Európában, 39% az USA-ban

· A veszélyeztetett minden más rendszer Oroszországban, amely az internet-hozzáférést

Ez nem csak, hogy ezek az internethez csatlakozik, hanem az a tény, hogy a használt szoftver ma a SCADA kifejlesztett vissza a 90-es években, amikor a biztonsági kérdéseket nagyon kevesen gondoltak. „Az ACS nem olyan része, amit a bizalom,” - mondta a főépítész a szoftver „Kaspersky Lab” Andrew Duhvalov.

Természetesen a probléma sürgős nem csak Irán és az Egyesült Államokban, hanem az egész világ számára. És ez nem csak az, hogy nincs normális védelmet. Fontos szerepet játszik az emberi tényező - számítógépek kezelésének munkavégző folyamat általánosan használt internetes szörfözés, és helyezze be a flash meghajtót őket. Ez már létrehozott egy nagy veszélyt.

Biztonsági rései SCADA rendszerek lehetőséget kínálnak nemcsak a támadások, hanem a csalás rendszeres személyzet. Például, benzinkút alkalmazottai a saját javára változtatni az adatokat és logikai számításokat készpénz és az üzemanyag-adagoló eszközök, obschityvaya ügyfél vagy a cég, mondta Gordeychik.

A fórum azt is előírja, hogy a statisztikák az első helyen a száma, számítógép incidensek FEC tárgyak, a második - vízi létesítmények, a harmadik - az élelmiszeripar, és a negyedik - a kohászat.

Minden szakértő egyetért abban, hogy a biztonsági társadalom szüksége van egy másik operációs rendszer fog futni csak előre meghatározott forgatókönyv.

Közben a bűnözők, például, hogy átveheti az irányítást a Siemens termelt klímaberendezés az épületben webes felületen keresztül: