hardver védelmi technológia és más PC tpm

bizakodó TPM

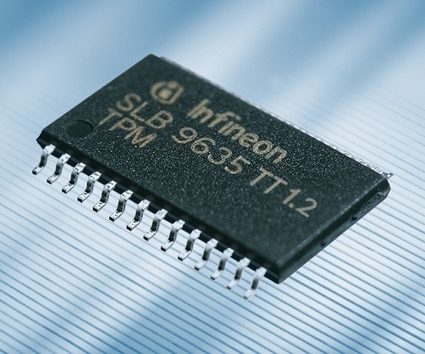

TPM lehet külön chip az alaplapon, akkor lehet integrálni egy hálózati vezérlő vagy belsejében elhelyezett déli híd; bárhol lehet csatlakoztatni az LPC busz.

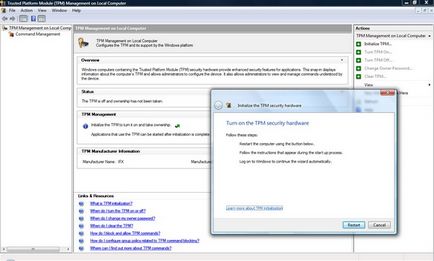

Az alapértelmezett TPM chip van zárva, ezért engedélyezni kell a jumper, BIOS, vagy mindkettő, minden attól függ, a rendszer. Még azután is, a chip van oldva, hogy nem kapcsol be egy megszakítást, de csak kérésre reagál a szoftvert. Ahhoz, hogy a TPM, meg kell, hogy tulajdonjogát a TPM eszközök szállított PC: Intel használ környezet Embassy Security Center Wave Systems. Ahhoz, hogy a TPM, hogy létrehoz egy gombot, válassza ki azt a kriptográfiai szolgáltató (kriptográfiai szolgáltató, CSP), hogy a tanúsítványt.

TPM alapértelmezés szerint zárolva van, és meg kell állítani, mielőtt a szoftver képes lesz használni a biztonsági funkciókat. Kattints a képre a nagyításhoz.

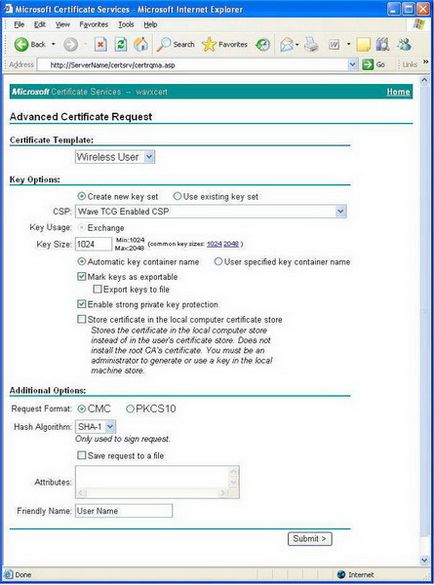

Aktiválása után a TPM, és válik a tulajdonos használhatja a speciális beállítások használatához TPM egy kriptográfiai szolgáltató generálni a tanúsítványt. Kattints a képre a nagyításhoz.

TPM is tárolni checksums eredeti boot loader (boot), a BIOS és Master Boot Record (master boot record), ugyanakkor létrehoz egy egyedi "ujjlenyomat" a számítógép. Segít, hogy a szerver számítógép azonosításához és lehetővé teszi, hogy ellenőrizze, hogy a számítógép és a rendszerindítási összetevők senki változott, így TPM működik, mint egy bizalmi alapon a rendszer (vagy „root bizalom”, gyökér bizalom). TPM kiszámítja a hash értéket (hash) a kapott információk alapján minden kulcsfontosságú összetevője, és tárolja a platform konfiguráció regiszterek (Platform konfigurációs regiszter, PCR). Így a modul értékeket összehasonlítani az egyes terhelési kérésére az operációs rendszer vagy a titkosító programok, mint a „BitLocker”. A puszta jelenléte TPM a számítógép nem jelenti azt, hogy ne zavarja a letöltési folyamat, ha nincs beállítva, hogy figyelemmel kíséri a rendszer. Ezen kívül néhány TPM funkciók, mint az olvasás a TPM kiterjesztés kulcsot csak akkor lehet végrehajtani, ha a rendszer indításakor, így a kártevő nem lesz képes, hogy távolítsa el a kulcsot, és adja meg, hogy egy másik számítógépen.

A konfigurációs adatok mérések is használhatók a „pecsét” a kulcsot a TPM, hogy ki lehet nyitni, és csak ha a platform konfiguráció regiszterek erősítse meg, hogy a rendszer az ugyanabban az állapotban. Ha a rendszert lezárjuk a kulcsokat, hogy használja a fájlok titkosítására, és egy vírus megváltoztatta a master boot rekordot, vagy valaki megpróbálja elindítani a számítógépet egy másik operációs rendszer egy külső merevlemezt, akkor a hash a platform konfigurációs regiszter nem fog működni, és a kulcs ez nem lehet megnyitni, mely védelmet nyújt a fájlokat.

Mivel virtualizáció egyre gyakoribbá válik, (fut több operációs rendszer fut a hypervisor), a gyökér a bizalom fog szerezni még nagyobb jelentőségű, mert ez nem lesz látható jele annak, hogy a hypervisor veszélybe került, sőt cserélni. Hypervisor szükséges ahhoz, hogy a processzor egy ismert állapotba, indítsa el a kódot, és ismert támadások kivédésében, amely károsíthatja a kódot. Lehetőség van, hogy egy hard reset - statikus gyökér a bizalom, de a több virtuális gép fut, annál kevésbé akarsz csinálni.

A későbbi verziók az operációs rendszerek, az irányítás a virtuális gépek és hypervisor fogja használni a CPU utasítás, amely visszaadja a CPU vissza egy ismert állapotba, küldés becslésére a TPM-kód, amely indul. Így kiderül, hogy a csapat végre pontosan mit kell, és győződjön meg arról, hogy nincsenek futó kártékony programok, amelyek megpróbálják elfogják csapat. Ez az úgynevezett dinamikus gyökere a bizalmat, és azt jelenti, hogy nyugodtan újra a virtuális gépet újraindítása nélkül a teljes rendszer egyidejűleg.

Az első lépés e cél a technológia Intel Trusted Execution „Trusted Execution Technology” (TXT), mely a TPM, hogy létrehoz egy aláírás egy virtuális gépet, így megtudhatja, ha az alkalmazás telepítve volt, miután a virtuális gép (VM). Intel VT hardveres virtualizációs technológia lehetővé teszi a virtuális gép dolgozni nagyobb hatáskört (jogok); Ha szeretné, hogy a virtuális gép, amely nem felel meg a listában tárolt TPM által TXT technológiát, nem kapja meg a magasabb szintű jogokat vagy az általános nem fog futni. TXT is izolálja a memória az alkalmazás által használt vagy virtuális gépen úgy, hogy nem lesz képes megváltoztatni más alkalmazások, és még az operációs rendszer. És ha néhány alkalmazás összeomlik, és TXT ezáltal védi a használt memória a számukra, az oldalakat a memóriába, és a cache a processzor törlődik, és a kártevő nem lesz képes arra, hogy a kérelem nem adatokhoz való hozzáférés tárolt adatokhoz memóriában.