Tudd Intuíció, előadás, RSA titkosítási rendszer

14.2. RSA titkosítási rendszer

A leggyakoribb nyílt hozzáférésű kulcsalgoritmus - RSA titkosítási rendszer. nevezték el a feltalálók Rivest, Shamir, Edelman (Rivest, Shamir és Adelman).

RSA használ kétféle kulcsok - e és d. ahol e - nyitott, egy d - titkos. Tegyük fel, hogy P - forráskód és C - rejtjelezett. Alice használ C = P e mod n. hogy hozzon létre egy rejtjelezett C az eredeti szöveg P; Bob használ P = C d mod n. kivonat a forráskódot (fájl) át Alice. N modul létrehoz egy nagyon nagy szám segítségével a kulcs generáló folyamat, amelyet később tárgyalunk.

Titkosítás és visszafejtés használatra moduláris hatványozás. Ahogy megbeszéltük az előadások 12-13, egy gyors algoritmus moduláris hatványozás megvalósítható polinomiális időben. Azonban találni a logaritmus modul olyan nehéz, mint a bővítés a szám a modul. Számára nincs polinomiális algoritmus. Ez azt jelenti, hogy Alice üzenet titkosítása a nyilvános kulcs (e) polinomiális időben. Bob is visszafejteni polinomiális időben (mert tudja, d). De Éva nem megfejteni ezt az üzenetet, mert akkor kell számítani a gyökere e-dik foka C moduláris aritmetika segítségével. Ábra 14.5 ábra az RSA ötlet.

Ábra. 14.5. A komplexitás a műveletek RSA

Más szóval, Alice használ egy egyirányú függvény (moduláris hatványozás) csapóajtó ismert, csak Bobnak. Éva nem tudja a kiskaput, így nem tudja dekódolni az üzenetet. Ha valaha is talál egy polinomiális algoritmus kiszámításához a gyökér a modul e-dik foka n. hatványozást N modul már nem lesz egyirányú függvény.

Ábra 14.6 ábra az általános elképzelés az alkalmazott eljárás a RSA.

RSA használ moduláris hatványozás a kódolás / dekódolás. Annak érdekében, hogy megtámadják a zárt szöveg, Eve kell számítani

Ábra. 14.6. Titkosítás, dekódolás és kulcs generálása RSA

Két algebrai struktúrák

RSA használ két algebrai struktúrák, és gyűrűs csoport.

titkosítás / visszafejtés a gyűrű. A titkosítás és visszafejtés készülnek a kommutatív gyűrű két aritmetikai műveletek: összeadás és szorzás. Az RSA a gyűrű a nyilvánosság számára hozzáférhető, mert a modul n nyilvánosan hozzáférhető. Bárki küldhet üzenetet Bob, a gyűrű a titkosításhoz.

Csoport kulcsgenerálás. RSA használja multiplikatív csoport létrehozásához kulcsokat. A csoport csak akkor támogatja a szorzás és osztás (multiplikatív inverzió), amelyek szükségesek ahhoz, hogy a közönség és a privát kulcsokat. meg kell elrejteni ezt a csoportot, mert ez egy titkos egységet. Látni fogjuk, hogy ha Éva találja ezt a modult, akkor könnyen megtámadják a kriptográfiai rendszert.

RSA használ két algebrai struktúrák: nyitott gyűrű R =

kulcsgenerálás

Bob használja bemutatott lépések algoritmus 14.2. hogy hozzon létre saját nyilvános és titkos kulcsokat. Létrehozása után a kulcsokat Bob bejelenti tuple (e, n), mint a nyílt hozzáférés kulcsfontosságú: Bob tartja d, mint a titkos kulcsot. Bob megtagadhatja p, q, és; nem tudnak változtatni a titkos kulcs megváltoztatása nélkül a modult. Biztonsági javasolt méretét prime p vagy q - 512 bit (majdnem 154 decimális számjegy). Ez határozza meg a modul mérete, n értéke 1024 bit (309 számjegy).

14.2. RSA-kulcs készítés

A tuple RSA (e, n) - megnyit egy hozzáférési kulcs; integer d - egy titkos kulcsot.

titkosítás

Üzenet küldése Bob bárki, felhasználva annak nyílt hozzáférési kulcsot. RSA titkosítás végezhető egy algoritmus egy időbonyolultsága polinom bemutatott algoritmus 14.3. Gyors algoritmus hatványozó tartották az előadások 12-13. forrás szöveg mérete legyen kisebb, mint n; ha a méret a forrás szöveget, meg kell osztani blokkokat.

14.3. RSA titkosítás

dekódolás

Visszafejteni a rejtjelezett üzenetet, hogy Bob volt RSA. ő is használja az algoritmus 14.4. Ezt meg lehet tenni egy algoritmus polinomiális komplexitás idővel, ha a méret a rejtjelezett kevesebb, mint n.

14.4. RSA dekódolás

Az RSA p és q legyen legalább 512 bit; n legalább 1024 bit.

igazolás RSA

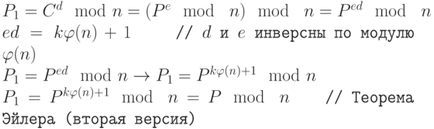

A második változat a Euler-tétel, amely vita tárgyát képezte az előadások 12-13 tudjuk bizonyítani, hogy a kódolási és dekódolási inverz egymással.

Tegyük fel, hogy az eredeti szöveg, felújított Bob, van P1. Lássuk be, hogy ez egyenértékű P.

Üdvözlünk! Szeretném tisztázni, a következő kérdést: megállt MIT állami elismerése, és mikor vosstanovlena- ismeretlen és diploma profperepodgotovke kiadott MTI (ha jól értem). Amint lesz a helyzet a diploma?

A kérdés fontos és lényeges, mert sürgősen a képzést és diplomát szerezni, és nem akarja, hogy időt és pénzt a semmiért (ha a tanúsítvány érvénytelen, stb.) Kérjük, fejtse ki a helyzetet.

Jó napot, szeretném tisztázni a jövőben igazítani kívánt ezt a programot a szabályozók és hogy maga a tanúsítvány kerül sor, amikor szabványokat írt prof?