Tudd Intuíció, előadás, hash függvények és üzenethitelesítés

Message Authentication kódok - MAS

Követelmények MAC

Emlékezzünk, hogy az üzenet sértetlenségét biztonság - a képtelen változtatni az üzenetet, hogy a címzett nem található. A Hitelesítési utal, hogy a megerősítése, hogy az információt nyerték megbízható forrásból, és a vevő az, akinek erre szüksége van. Az egyik módja annak, hogy a integritás - A számítás a MAC (Message Authentication Code). Itt a MAC megérteni néhány hitelesítő. amely eljárás bizonyos kiszámított adatblokk, amellyel integritásának igazolására üzenetek. Bizonyos mértékig szimmetrikus titkosítási a teljes üzenet működhet a hitelesítést az üzenetet. De ebben az esetben tartalmaznia kell elegendő redundanciát, ami lehetővé tenné, hogy ellenőrizze, hogy az üzenet nem lett megváltoztatva. A redundancia lehet egy bizonyos módon a formázott szöveges üzenet egy adott nyelven, stb Ha az üzenet lehetővé tetszőleges bitsorozat (például a titkosított session key), a szimmetrikus titkosítás a teljes üzenet nem biztosítják annak sértetlenségét, mert a dekódoló minden esetben kapunk egy bitsorozatot, ami nem lehet ellenőrizni rendesen. Ezért sokkal nagyobb valószínűséggel használnak kriptográfiai keletkezett egy kis blokk rögzített méretű adatok, az úgynevezett hitelesítő vagy hitelesítési kódot. amellyel a integritását az üzenetet. Ez az adat blokk alkalmazásával lehet egy titkos kulcsot. amely megoszlik a feladó és a címzett. MAC számítják, amikor köztudott, hogy az üzenet helyes. Ezt követően, a MAC az üzenethez csatolt és továbbítani a címzettnek. A vevő kiszámítja a MAC. ugyanazt a titkos kulcsot. és összehasonlítja a kiszámított értéket kapott. Ha ezek az értékek egyeznek, akkor feltételezhető, nagy a valószínűsége, hogy egy e-mail üzenetet változások történtek.

Tekintsük a tulajdonságok kell egy MAC funkció. Ha a kulcs hosszát kiszámítására használt MAC. egyenlő k. azt, amennyiben erős funkciója a MAC ellenfél kell töltenie 2 k kísérletek végighaladni az összes kulcsot. Ha a hossz érték generált MAC. egyenlő n-nel. 2 csak a különböző értékeket n MAC.

Tegyük fel, hogy a közlések titkossága nem, azaz, ellenfél hozzáfér a nyílt üzenetet, és a megfelelő érték a MAC. Mi határozza meg a szükséges erőfeszítéseket talál ellenfelet MAC gombot. Tegyük fel, hogy k> n. azaz kulcs hossza nagyobb, mint a hossza a MAC. Ezután tudván az M1 és MAC1 = CK (M1). ellenfél lehet számítani MAC1 = SKi (M1) az összes lehetséges kulcsot Ki. Ebben az esetben legalább az egyik kulcs kerül elő egybeesés MACI = MAC1. Az ellenfél kiszámítja a k értékeket 2 MAC. míg ha a hossza a MAC n bit, már csak 2 n érték MSS. Azt feltételeztük, hogy a K> n. azaz 2 k> 2, n. Így a helyes értékének MSS szerezhető több érték a kulcsokat. Az átlagos Match fog történni 2 K / 2 n = 2 (k-n) gombokat. Ezért számítani egy kulcsot ellenfél tudnia kell, hogy néhány pár üzenetek és a megfelelő MAC.

Így egy egyszerű keresés az összes kulcsot igényel nem kevesebb, hanem több erőfeszítést, mint keresni szimmetrikus titkosítási kulcsot az azonos hosszúságú.

MAC számítási funkció kell a következő tulajdonságokkal rendelkezik:

- Meg kell számítási nehéz tudva CK M és (M). Ha egy olyan üzenetet M”. oly módon, hogy CK (M) = CK (M „).

- Az értékek CK (M) egyenletesen kell elosztani, abban az értelemben, hogy minden üzenet M és M „a valószínűségét, hogy CK (M) = CK (M”). Meg kell egyenlő 2 -n. ahol n - hossza MAC értékek.

MAC alapján egy szimmetrikus titkosítási algoritmus

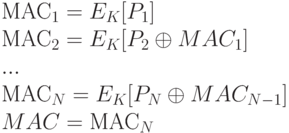

Kiszámításához a MAC lehet használni szimmetrikus titkosító algoritmus (például DES) CBC módban és egy inicializáló vektor nulla. Ebben az esetben az üzenet képviselt, mint egy sor blokkok amelynek hossza megegyezik a blokk hossza a titkosító algoritmus. Ha szükséges, az utolsó blokk van kiegészítve nullák, így a blokk a kívánt méretre. Számítás MAC szerint történik az alábbi séma szerint:

MAC alapú hash

Egy másik módja annak integritásának biztosítása, hogy egy hash függvény. A hash kód kapcsolódik a poszt, amikor köztudott, hogy az üzenet helyes. A címzett integritását ellenőrzi az üzenet kiszámításával hash a kapott üzenetet, és összehasonlítja a kapott hash kódot. amelyet el kell küldeni egy biztonságos módon. Az egyik ilyen módszer biztonságos lehet titkosított hash kód a küldő privát kulcsával, azaz létrehozását aláírását. Az is lehetséges, titkosítása a kapott hash algoritmust szimmetrikus titkosítás, ha a feladó és a vevő osztoznak a szimmetrikus titkosítási kulcsot.

Tovább használata a hash függvény az MSS egy bizonyos módon, hogy adjunk egy titkos értéket az üzenetet, amely bemenetet egy hash függvény. Egy ilyen algoritmust nevezzük HMAC. és az RFC 2104.

A fejlődő HMAC algoritmus a következő célkitűzéseket:

- a képesség, hogy a módosítatlan létező hash függvény;

- a képességét, hogy könnyedén kicserélje a beépített hash gyorsabb és stabilabb;

- megőrzése algoritmus sebessége közel a sebesség a megfelelő hash függvények;

- a lehetőségét, hogy a kulcsokat és könnyű velük dolgozni.

A HMAC algoritmust a hash függvény egy „fekete doboz”. Ez egyrészt lehetővé teszi a meglévő megvalósítások hash függvények. másrészt hogy lehetővé teszi az egyszerű csere a meglévő hash függvény az új.

Bemutatjuk a következő jelöléseket:

Üdvözlünk! Szeretném tisztázni, a következő kérdést: megállt MIT állami elismerése, és mikor vosstanovlena- ismeretlen és diploma profperepodgotovke kiadott MTI (ha jól értem). Amint lesz a helyzet a diploma?

A kérdés fontos és lényeges, mert sürgősen a képzést és diplomát szerezni, és nem akarja, hogy időt és pénzt a semmiért (ha a tanúsítvány érvénytelen, stb.) Kérjük, fejtse ki a helyzetet.

Jó napot, szeretném tisztázni a jövőben igazítani kívánt ezt a programot a szabályozók és hogy maga a tanúsítvány kerül sor, amikor szabványokat írt prof?