Hogyan kell használni a token, hogy a Windows biztonságosabb domén 1. rész

Néhányan valószínűleg hallott az esetről. amely megjelent a közelmúltban. Amerikai gyártó félvezetők Allegro Microsystem LLC beperelte egykori IT-specialista szabotázs. Nimesena Patel, aki dolgozott a cég 14 éves, elpusztította a fontos pénzügyi adatokat az első héten az új költségvetési évben.

Hogyan történhetett ez?

Részletek a lakosság nem tudja, de a legvalószínűbb az esemény tette lehetővé nagyrészt köszönhető annak a ténynek, hogy a cég a hálózati hozzáférés használt jelszó hitelesítést. Bizonyára voltak más biztonsági problémák, de lehet ellopni a jelszavát nélkül a felhasználó jelszavát, és az a tény, hogy a lopás nem mutatható ki, a legjobb, egészen addig a pontig, amelynek során a lopott adatokat.

A szoros kéttényezős hitelesítés és megtiltotta a használatát jelszavak együtt egy értelmes biztonsági politika segíthet, ha nem a fentebb leírt fejlesztések, erősen megnehezítik a végrehajtását egy ilyen tervet.

Fogunk beszélni, hogyan lehet jelentősen javítani a vállalat biztonsági és megvédjék magukat az ilyen események. Meg fogja tanulni, hogyan kell beállítani a hitelesítés és aláírás a fontos adatok felhasználásával zsetonok és kriptográfia (külföldi és hazai).

Az első cikkben fogjuk magyarázni, hogyan kell létrehozni egy szigorú kéttényezős hitelesítés PKI bejáratánál egy tartományi fiók a Windows.

A kéttényezős hitelesítés

Tapasztalt rendszergazdák és a biztonsági szolgálatok jól tudják, hogy a felhasználók nem nagyon tudatos a kérdés, hogy megfelel a biztonsági politika, akkor írja le az adatait a matricát, és ragassza a számítógép mellé, transzfer a jelszavakat, hogy kollégái, és hasonlók. Ez különösen igaz akkor, ha a jelszó összetett (több mint 6 karakter álló betűk és különböző regiszter-számok és szimbólumok) és nehéz megjegyezni. De az ilyen politika a rendszergazda adja oka. Erre azért van szükség, hogy megvédje a felhasználói fiók a nyers erőt jelszó szótárban. Ezenfelül, a rendszergazdák javasoljuk, hogy változtassa a jelszót legalább 6 havonta, egyszerűen azért, mert a megfontolás, hogy ez idő alatt elméletileg lehetséges otbrutforsit még bonyolult jelszót.

Emlékezzünk arra, hogy az ilyen hitelesítést. A mi esetünkben ez a folyamat hitelességének alany vagy a tárgy. User Authentication - az a folyamat, amely megerősíti a felhasználó személyazonosságát.

A kéttényezős hitelesítés - ez egy ilyen hitelesítést, ami szükséges, hogy legalább két különböző módon, hogy igazolja személyazonosságát.

A legegyszerűbb példa a kéttényezős hitelesítést az életben biztonságos zárral és kód kombinációja. Ahhoz, hogy nyissa meg ezt a biztonságos meg kell tudni, hogy a kódot, és tartsuk lenyomva a gombot.

De térjünk vissza a vállalati biztonság.

Kezdjük a Windows-tartomány, mivel a legtöbb cég az orosz vállalati hálózat épül rá.

Mint tudja, a Windows-doménházirendjei, a felhasználói beállítások csoport beállításait Active Directory, és behatárolják a hozzáférést egy gazdag alkalmazások és hálózati szolgáltatások.

Védte venni a domain, meg tudjuk védeni a többség, és néhány esetben, és általában minden belső információs forrásokat.

Miért kéttényezős hitelesítést a domain a token PIN-kód biztonságosabb a hagyományos jelszó rendszereket?

PIN-kód van kötve egy speciális eszköz, a mi esetünkben a jelzőt. A tudás a PIN-kód önmagában nem csinál semmit.

A token egy egyedi uncopyable mivel fizikai tárgy. Van egy jogos felhasználót. A kéttényezős hitelesítési token lehet megkerülni csak ha a rendszergazda szándékosan vagy véletlenül maradt ez a „kiskaput” a rendszerben.

Előnyei tartomány bejelentkezési Token

PIN-kód a token könnyebb megjegyezni, mert sokkal könnyebb jelszót. Mindenki valószínűleg még nem látott életében, mint „tapasztalt” a felhasználók nem fájdalmasan néhány kísérlet, hogy hitelesítse a rendszerbe való emlékezés, és adja meg a „biztonságos” jelszót.

PIN-kód nem szükséges, hogy folyamatosan változik a zsetonok jobban ellenáll a rendezési PIN-kódokat. Miután több sikertelen bemenet a token blokkolva.

Token tudja megoldani a problémát, „elhagyott a munkahelyen” - amikor a felhasználó elhagyja a munkahelyét, és felejtsd el, hogy hagyja ki a rendszerből.

Domain Policy lehet úgy állítani, hogy a számítógép automatikusan blokkolja, ha eltávolítja a jelzőt. Továbbá, a token lehet szerelni RFID-címkét közötti átjáró cég telephelyén, így nem vesz egy jelképes a munkahelyéről, a munkavállaló nem lesz képes mozogni a területen.

Hátránya, ahol ugyanaz nélkülük

Egyes információs rendszerek „out of the box” nem támogatja a hitelesítési token (megoldható rendszerek, mint a Single Sign-On - olyan szervezetek számára, hogy egyetlen fiók eléréséhez minden erőforrás).

Konfigurálása kéttényezős hitelesítés a Windows-tartományban

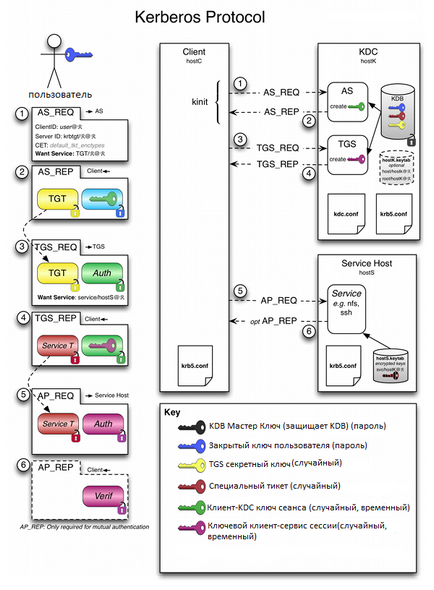

A Kerberos protokoll már kifejezetten, hogy megbízható felhasználói hitelesítést. Tudja használni a központi tárolása hitelesítési adatok az alapja az épület egy egységes Sing-On mechanizmusokat. A protokoll alapján a központi lényege jegy (jegy).

Ticket (a jegy) egy titkosított adatcsomagot, hogy adják ki egy megbízható hitelesítés szempontjából a Kerberos protokoll - Key Distribution Center (KDC, Key Distribution Center).

Amikor a felhasználó elvégzi a kezdeti hitelesítése után a sikeres visszaigazolás a hitelesség, KDC, amely az elsődleges felhasználói azonosító hozzáférési hálózati erőforrások - jegybiztosító jegyet (TGT).

A jövőben, amikor hivatkozva meghatározott hálózati erőforrások, a felhasználó mutatja be a TGT kap a KDC bizonyítvány eléréséhez egy adott hálózati erőforrás - jegykiadó szolgáltatás (TGS).

Az egyik előnye a Kerberos protokoll, amely egy magas szintű biztonság, az a tény, hogy az összes interakció nem továbbítják, a jelszavakat vagy hash értékek jelszavak egyszerű szövegként.

Minden tartományvezérlő kell telepíteni tanúsítvány Domain Controller hitelesítés, és Kerberos hitelesítés, t. Hogy. A végrehajtott folyamat kölcsönös hitelesítés az ügyfél és a kiszolgáló.

Kezdjük a konfigurációt.

Meggyőződhetünk arról, hogy a domain az Ön fiókjában megadhatja csak bemutatják az tokent, és tudja a PIN-kódot.

Annak bizonyítására, fogjuk használni Rutoken PKI digitális aláírás által termelt „Aktív”.

1. lépés - Állítsa be a tartomány Először telepítse Certificate Services.

Minden tartományvezérlő és az összes kliens számítógépek az erdő, amelyet a határozat végrehajtásában, meg kell bízniuk a gyökér hitelesítő hatóságtól (tanúsítvány).

A feladat a CA - hitelesíti a titkosítási kulcsokat egy elektronikus aláírás tanúsítványok.

Technikailag a CA megvalósítása egy eleme a globális könyvtár szolgáltatás irányításáért felelős titkosító kulcsokat a felhasználók. A nyilvános kulcsokat és egyéb információkat a felhasználók tárolják tanúsító központok formájában digitális tanúsítványokat.

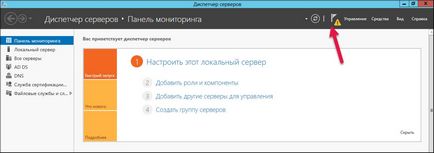

Ide Server Manager, és válassza ki a „Hozzáadás szerepek és funkciók.”

Azon az oldalon, hogy erősítse meg a telepítés az alkatrészek, kattintson az „Install”.

2. lépés - Állítsa be a bejáratnál, hogy a tartományban a Token

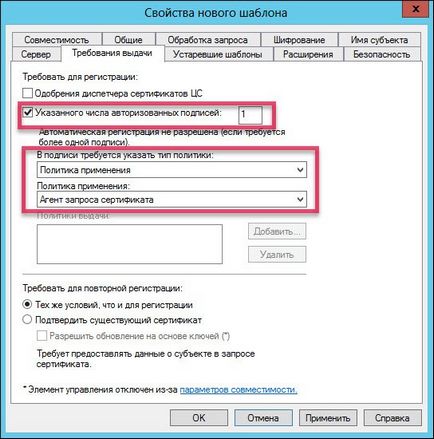

Lépnie, szükségünk van egy igazolást, amely tartalmazza az azonosítók bejelentkezés intelligens kártya és ügyfél hitelesítése.

A tanúsítványt meg kell határozni egy elosztási ponton tanúsítvány-visszavonási lista (CRL elosztási pont). Ez a fájl tartalmazza tanúsítványok listája jelzi a tanúsítvány gyári száma, visszavonás napjától és annak okait visszavonását. Arra használják, hogy az információ átadása a visszavont tanúsítványok felhasználók, számítógépek és alkalmazások megpróbáltuk ellenőrizni a hitelességét a tanúsítványt.

Konfigurálása Certificate Services van telepítve. A jobb felső sarokban kattintson a sárga háromszög felkiáltójellel, majd kattintson a „Beállítás Certificate Services ...”.

A „bizonyítványok”, válassza ki a megfelelő felhasználói hitelesítő beállítani a szerepet. Válassza ki a "Certificate Authority".

Válassza ki a „Enterprise CA”.

Enterprise CA beépítette azt az AD. Ezek közzé tanúsítványok és CRL az AD.

Típusának meghatározása „root CA”.

A következő lépésben válassza ki az „Új privát kulcs.”

Válassza ki az időszakot a tanúsítványt.

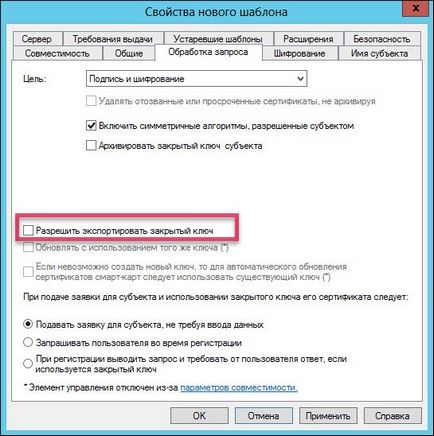

3. lépés - Add a tanúsítványsablonra

Ahhoz, hogy hozzá tanúsítványsablonok, nyissa meg a Vezérlőpult, válassza ki a „Felügyeleti eszközök” és nyissa meg a CA-nak.

Kattints a neve „Tanúsítványsablonok” mappát, válassza a „Manage”.

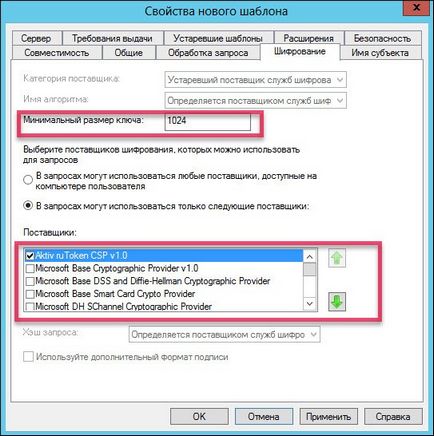

Ha az eladó nem szerepel «Aktiv ruToken CSP v1.0», akkor létre kell hozni egy sor „Rutoken Drivers for Windows».

Olyan eszközök Rutoken könyvtár "minidriver" támogatja «a Microsoft Base Smart Card Crypto Provider» oszlik el a Windows Update.

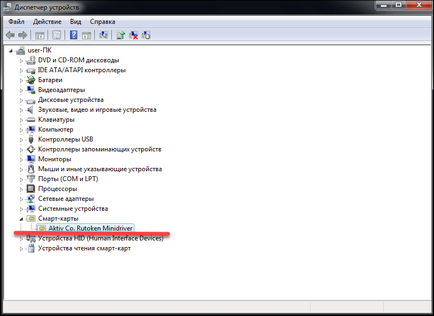

Ellenőrizze, hogy a létrehozott „minidriver” szerveren, akkor csatlakozni Rutoken hozzá, és keresi az Eszközkezelőben.

Ha a „minidriver” valamilyen oknál fogva nem, akkor telepítenie kell az erő, telepítése kit „Drivers Rutoken a Windows”, majd a «Microsoft Base Smart Card Crypto Provider».

Kit „Rutoken Drivers for Windows» szabadon Rutoken oldalon.

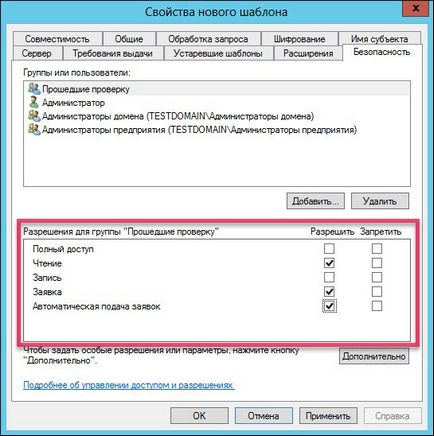

Adjunk hozzá két új sablon „minősítés szer” és a „felhasználó Rutoken”.

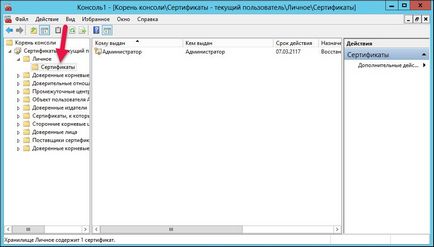

Ezután ki kell írnunk egy igazolást a domainhez. Nyílt szolgáltatás „Run” és írja be a parancsot mmc. Add a bepattanó „Tanúsítványok”.

A „Tanúsítványok beépülő modul” ablakban válassza ki a „My felhasználói fiók”. Az „Add or Remove Snap-in”, hogy erősítse meg, kiegészítve a tanúsítványt.

Válassza ki a „Tanúsítványok” mappát.

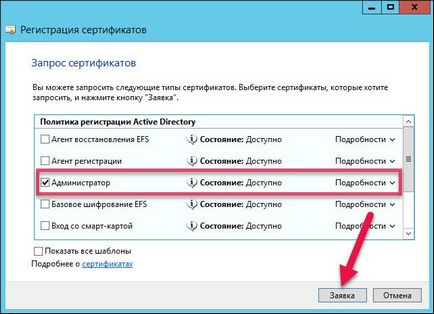

Igényeljen új tanúsítványt. Az oldalon a nyilvántartásba vételről szóló igazolás. A színpadon, válassza ki a tanúsítvány kérelem bejegyzési politika „Rendszergazda” és kattintson a „Application”.

Hasonlóképpen kérjen igazolást a nyilvántartásba az ügynök.

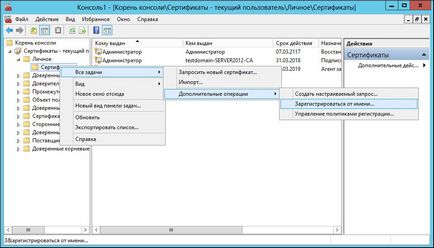

Hogy kérjenek egy tanúsítványt egy adott felhasználó számára, kattintson a „Tanúsítványok”, majd a „Bejelentkezés nevében. ”.

A kérelem a tanúsítvány, válassza ki a „Felhasználók Rutoken”.

Most a felhasználó kiválaszthatja.

Az „Enter a nevét a kijelölt objektumok” adja meg a domain felhasználói nevét, majd kattintson a „Check neve”.

Az ablakban választhat a felhasználó kattintással „Application”.

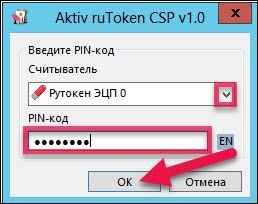

A legördülő listából válassza ki a token nevét, és adja meg a PIN-kódot.

Ugyanígy, válassza ki a bizonyítványokat a többi felhasználó számára a tartományban.

4. lépés - Állítsa be a felhasználói fiókok

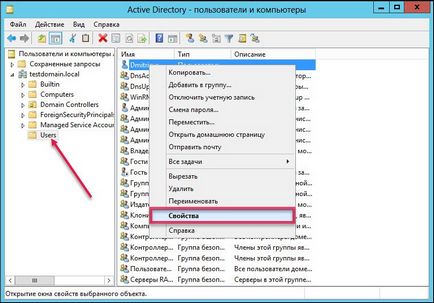

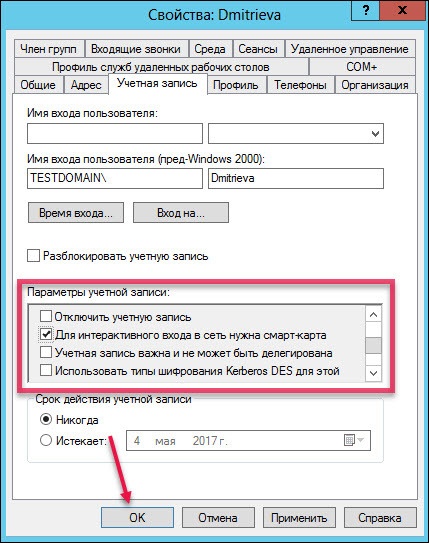

Ha szeretné beállítani a fiókot, nyissuk meg a felhasználók és számítógépek AD.

Válassza ki a Felhasználók mappára, és válassza ki a „Tulajdonságok”.

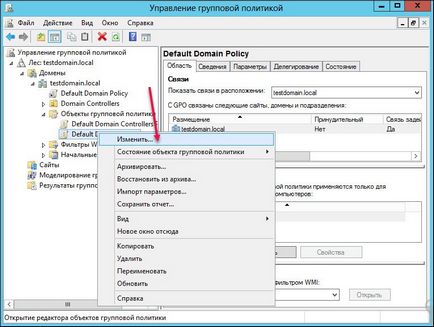

Állítsa be a biztonsági politika. Ehhez nyissa meg a Vezérlőpultot, és válassza ki a „Felügyeleti eszközök”. Nyissuk meg a menüt kezelésére Group Policy.

A bal oldalon az ablak „Group Policy Management”, kattintson a «Default Domain Policy» és válassza ki a „Change”.

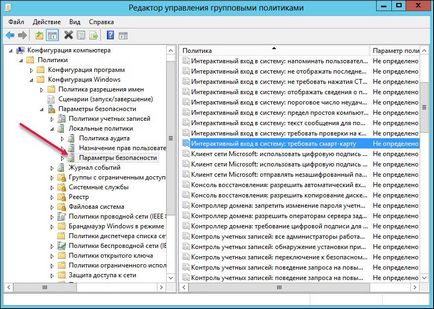

A „Security Policy Settings”, meg a „házirend-beállítás megadása” zászlók és „Enabled”.

A „Biztonság politika beállítások” jelölje ki a „házirend-beállítás megadása”, válassza a „Lock Workstation” a legördülő listából.

Indítsa újra a számítógépet. És a következő alkalommal, amikor megpróbálja hitelesíteni a domain akkor lehet használni a token és PIN-kódot.