Tudd Intuíció, előadás, biztonság

Az alacsonyabb szintű védelmet az információs technológia a helyi hálózatok: tűzfalak

Tűzfal (Firewall tűzfal) - a szoftver-hardver rendszer tűzfal, amely elválasztja egy része a hálózat egy másik, és végrehajtja a szabályokat az áthaladó adatokat egyik részéből a másikba. A határ megosztjuk a helyi vállalati hálózat és a külső internetes hálózaton, vagy különböző részein elosztott helyi hálózaton. A képernyő kiszűri az aktuális forgalmi kihagy néhány információ csomagokat és kiszűrésével mások.

Ezek közül a szolgáltatások és protokollok:

- Network Name Service (Domain Name Server - DNS);

- hozzáférést biztosít a World Wide Web WWW;

- e-mail program küldése;

- Szolgáltatás távoli Telnet terminál emuláció;

- Simple Mail Transfer Protocol (Simple Mail Transfer Protocol - SMTP);

- File Transfer Protocol (File Transfer Protocol);

- grafikus ablakban X Windows rendszeren.

ME beállítás, például a döntés átadni, vagy kiszűrni információ csomagokat, attól függően, hogy a topológia az elosztott hálózati és információbiztonsági politikát. Ebben a tekintetben a politikák végrehajtását tűzfal szabályokat definiál hozzáférés a belső hálózati erőforrásokat. Ezek a szabályok a két általános elvek - tiltó bármit, ami nem engedélyezett explicit formában, és lehetővé teszi, mindent, ami nem kifejezetten tilos. Az első elv ad kevesebb lehetőséget a felhasználóknak, és a borító szorosan körülhatárolt területen hálózatba. Policy alapján az első elv, lágyabb, de sok esetben ez kevésbé kívánatos, mert ez biztosítja a felhasználók számára több lehetőséget „kap körül a” DOE és használt illegális szolgáltatásokat, mint a nem szabványos port (User Data Protocol - UDP), ami által nem tiltott biztonságpolitika .

ME alkalmassága lefedi a következő szakaszok végrehajtásának informatikai biztonság:

- beállítás szűrő szabályok;

- Administration hozzáférést a belső hálózathoz;

- szűrés a hálózati réteg;

- szűrés az alkalmazási réteg;

- olyan hálózati hitelesítési;

- fakitermelés és számvitel.

Kialakulása szűrési szabályok is elég nehéz, sőt, általában nem szabványos eszközei vizsgálat szabályok és azok végrehajtása helyességét. FR lehetőségeket végrehajtásának hatékony védelem korlátozott, mivel a hálózati réteg az OSI referencia modell, ez általában csak akkor ellenőrzi az IP-csomag fejlécét. Az alkalmazás előnyei közé FR alacsony költségek, képződés szabályzat kis késéssel csomagkapcsolt átvitel. FR hiányosságok elég súlyosak ahhoz, nekik azt kell mondani, részletesebben:

- engedélyezett alkalmazások hívja csak azok a szolgáltatások, amelyek meghatározott tetteikért, kivéve az összes többi, amelyek nem felelnek meg a követelményeknek az informatikai biztonság keretében a kért szolgáltatás;

- engedélyezett alkalmazások lehetővé szűrési protokoll - például egyes ALG lehet beállítani, hogy kiszűrje az FTP-kapcsolatokat, és megtiltják, míg a parancs

, amely egyértelműen nem teszi lehetővé, hogy továbbítja az információt a névtelen FTP-szerver; - alkalmazási szintű átjárók legtöbbször fix különleges nyilvántartásba végrehajtott intézkedések szerver, és ha szükséges, értesíti a hálózati rendszergazda az esetleges konfliktusok és a beszivárgás kísérlet;

- belső hálózat szerkezete nem látható az Internet-hálózati átjáró biztosítja a biztonságos hitelesítést és nyilvántartási, szűrés szabályok egyszerűek, mint a képernyő halad a kérelmet szánt forgalom csak az alkalmazás átjáró, blokkolja az összes többit.

Mivel a gyakorlat azt mutatja, a védelem az alkalmazás szintjén tovább végeznek más ellenőrzéseket az informatikai biztonság - és ez csökkenti a „hacker” olyan rendszer, amely „lyukak” a biztonsági rendszerben.

A tűzfalak lehet osztani a következő főbb jellemzői:

- végrehajtani: a szoftver és a hardver és szoftver;

- A használt technológia: protokoll kontroll állapotban (állapotvizsgálat Protocol) vagy a proxy (Proxy szerver);

- A művelet a referencia modell OSI szintek (Open System Interconnection): peer átjárók, alkalmazás, session réteg, egy csomagszűrő;

- Connection program: egykörös védelmi hálózatot; egy zárt áramkör, és nyissa a védett hálózati szegmensek; áramkör védelmének önálló magán és nyilvános hálózatok szegmensben.

Ábra. 6.16. A komplex „router-tűzfal”, hogy megvédje az információkat csatlakozik az internetre rendszerek

A fenti megoldás egyértelmű előnyei: nagy teljesítmény és áteresztőképesség akár 4 GB / s; képes támogatni akár 256.000 egyidejű session; unió juttatási csomag és alkalmazási átjárók, az egyszerűség és a megbízhatóság telepíteni és üzemeltetni a lehetőségét, hogy a minősítést a Állami Műszaki Bizottsága Oroszországban.

Összefoglalva, a tűzfal, természetesen nem oldja meg az összes kérdést az információbiztonsági KIS elosztott és helyi hálózatok - számos korlátozások és a használatukra fenyegetések száma, ahonnan a tűzfal nem képes megvédeni. Ebből következik, hogy a DOE komplex technológiát kell alkalmazni - az egyéb technológiák és védelmi eszközökkel.

A koncepció a biztonságos virtuális magánhálózatok

Ha a kimenet a helyi hálózaton a nyílt internet-tér eredményezi veszélyeire két alapvető típusa van: a jogosulatlan hozzáférés (NBI) az adatok átvitel alatti nyilvános hálózaton át, és egy belső szabotázs EIS források. Információ védelem által végrehajtott, a következő intézkedések az átvitel során nyitott csatornák adatok:

- kölcsönös hitelesítést a felek;

- direkt és inverz kriptográfiai adatok átalakítása;

- hitelességének ellenőrzését és az adatok sértetlenségét.

Biztosítása a VPN technológia (Virtual Private Network - VPN) képződésével jár egy biztonságos „virtuális alagút” a nyílt hálózati csomópontok, amelyekhez való hozzáférés nem lehet egy potenciális támadó. Az előnye ennek a technológiának nyilvánvalóak: a hardveres megvalósítás meglehetősen egyszerű, nem kell létrehozni vagy bérbe drága dedikált fizikai hálózat, használhatja a kültéri legolcsóbb az internet, az adatátviteli sebességet az alagútban megegyezik egy dedikált csatornát.

VPN LAN (Local Area Network-VPN). Biztosítja az adatforgalom, és az adatokat az illetéktelen hozzáférést a vállalaton belül hálózati és információs biztonsági szintű hozzáférés-szabályozás, a rendszer és a személyes jelszavak, biztonsági operációs rendszer üzemeltetése, karbantartása ütközések folyóirat, a titkosítás az érzékeny adatokat.

Belüli VPN hálózaton (intranet-VPN). Ez biztosítja a biztonságos kapcsolatot a belső szervezeti egységek elosztott cég.

Egy ilyen hálózat magában foglalja:

- A használata erős kriptográfiai adattitkosítás;

- megbízhatóságának biztosítása a kritikus tranzakciós alkalmazások, adatbázisok, e-mail, Telnet, FTP;

- sebesség és az átviteli teljesítményt és adatok vételére;

- rugalmas eszközök csatlakoztatására új felhasználók és alkalmazások.

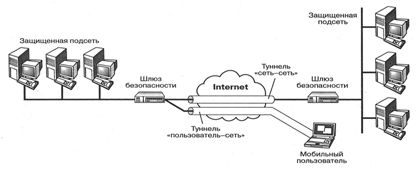

VPN, távoli hozzáférés (Internet-VPN). Ez biztosítja a biztonságos távoli hozzáférést a távoli helyszínek és forgalmazott a cég mobil munkavállalók és az osztályok a nyílt internetes térben (ábra. 6.17).

A hálózat szervezni:

- megfelelő rendszer azonosítási és hitelesítése távoli és mobil felhasználók számára;

- hatékony védelem irányítási rendszer, földrajzilag elosztott információs rendszerben.

Ábra. 6.17. Alagút rendszer VPN

Két fő módja a technikai végrehajtás virtuális alagutak lehet megkülönböztetni:

- az épület egy összeköttetéscsoportról (Frame Relay vagy aszinkron átviteli mód) két kiválasztott pontja egyetlen hálózati infrastruktúra megbízhatóan szigetelni a többi felhasználó szervezet mechanizmus beágyazott virtuális csatornákon keresztül;

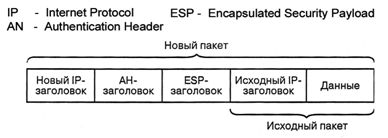

- épület egy virtuális IP-alagút között két hálózati csomópontok használatán alapuló alagútépítés technológia, ha minden egyes csomagot adatait titkosítjuk, és „beágyazott” az új csomag speciális formáját (boríték), amely továbbítja az IP-alagút - amelyben az alacsonyabb rétegű protokoll csomag van elhelyezve egy csomag adatmező egy magasabb szintű (ábra. 6.18).

Ábra. 6.18. Vezetési csomagot készített feladásra az alagútban

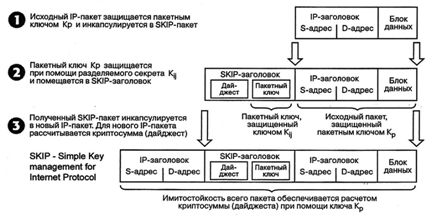

Titkosított csomagokat úgynevezett SKIP-csomag van befoglalva egy másik csomag nyitott fejlécet, amely szállítja a megfelelő alagút (ábra. 6.19).

Amikor elérte az alagút végpont eltávolítjuk a külső csomagolás belsejében, dekódolja és a fejléc használják továbbítására a belső hálózathoz csatlakozik vagy egy helyi hálózaton a mobil felhasználók számára. Alagút használják nemcsak a titkosság belső adatcsomag, hanem annak integritását és hitelességét, alagútfúró mechanizmus gyakran használják a különböző protokollok kialakítása a biztonságos kommunikációs csatorna. A technológia lehetővé teszi, hogy megszervezzék az átadása csomag egy protokollt logikus környezetben eltérő protokollt.

Ábra. 6.19. Szerkezet SKIP-csomag

azt jelenti, építésére biztonságos VPN igen változatos - ők lehetnek router csomagszűrő mechanizmus (szűrés router), többfunkciós tűzfalak (többfunkciós tűzfal), a közbülső hozzáférési eszköz a hálózatra (proxy szerver), a szoftver és a hardver encryptors (Firmware kriptográfiai). Szerint a technikai végrehajtása a következő főbb eszközök típusai alkotó VPN:

- speciális szoftver megoldásokat, amelyek kiegészítik a szabványos operációs rendszer VPN funkciók;

- hardver és szoftver alapuló speciális valós idejű operációs rendszer, amely két vagy több hálózati interfész, és a hardver kriptográfiai támogatás;

- VPN funkciók beépített szabványos router vagy switch;

- bővül a lefedettség védendő terület továbbítása és fogadása az adatcsatorna miatt további tűzfal funkciókat.

A legegyszerűbb és viszonylag olcsó, VPN-csatorna szervezet egy rajz, amely szerint a biztonságos alagút fektetik csak nyílt hálózaton szállítására titkosított csomagokba. Mivel az alagút végpont a szolgáltatók Internet-hálózati tűzfalak vagy borderline (router) LAN. Egy biztonságos alagút van kialakítva egy virtuális hálózati komponensek, működő a csomópontok, amelyek között jön létre. Jelenleg aktívan működő VPN-piaci alapok - néhány példát a népszerű és széles körben használt megoldás minden osztály termékeket.

VPN-alapú hálózati operációs rendszerek. A formáció virtuális védett alagutak IP hálózatokban a hálózati operációs rendszer Windows NT használ PPTP (Point-to-Point Transfer Protocol). Alagút végezzük kapszulázó adatcsomagok és a titkosítást (titkosítási algoritmus RSA RC4) standard fix méretű adat egységek (PPP Adat Keretek) az IP-datagram, amelyet továbbítanak a nyilvános IP-hálózatokon. Ez a megoldás olcsó, és hatékonyan lehet használni, így a VPN-csatornán belül a LAN, Windows NT tartomány vagy építeni Internet és Extranet- VPN a kis cégek a kis- és közepes vállalkozások számára, hogy megvédje a nem kritikus alkalmazásokat.

Alapú VPN router. Az orosz vezető a VPN-piaci termékek a cég a Cisco Systems. Az épület VPN csatornákon alapuló Cisco routerek végezzük OS verzió Cisco IOS 12.h. A szervezet a Cisco routerek alagút használja a L2TP protokoll link réteg az OSI referencia modell, kidolgozott alapján „márkás” protokollok Cisco L2F és a Microsoft PPTP, és a hálózati réteg protokoll az IPSec által létrehozott egyesület „probléma csoportok Internet Design (Internet Engineering Task Force - IETF) hatékonyan. használt Cisco VPN Client, amelynek célja a biztonságos kapcsolat létrehozása pont-pont közötti távoli munkaállomások és útválasztók Cisco - lehetővé teszi, hogy építeni szinte minden típusú VPN-kapcsolatokat a hálózatban.

Alapú VPN tűzfal. Ez a technológia tartják a leginkább kiegyensúlyozott és optimális szempontjából komplex biztonságának CIS és támadása elleni védekezés kívülről nyitott hálózatot. Oroszországban körben használt szoftver Check Point Firewall-1 / VPN-1 cég Check Point Software Technologies. Ez a megoldás lehetővé teszi, hogy építsenek egy mélyen integrált többrétegű védelmi rendszer CIS.

A termék tartalmaz: Check Point Firewall-1, egy sor eszközzel, amely a vállalati virtuális magánhálózati Check Point VPN-1, az azt jelenti behatolásjelző és a Real Secure behatolás sávszabályozó olyan információ csomagkapcsolt átvitel zsilip, a VPN-1 Secure Remote segítségével, VPN -1 készülék és a VPN-1 Secure Client építésére belső hálón / Intranet / Internet / extranet VPN-csatornát. A teljes programcsomag termékek Check Point VPN-1 nyílt szabványokon alapul, IPSec, kifejlesztett egy rendszert azonosítási és hitelesítése felhasználók kommunikálhatnak külső elosztási rendszerben PKI nyilvános kulcs támogatja, hogy centralizált irányítási és ellenőrzési rendszert.