Kezelése kiváltságos hozzáférést biztosít a szerverek, Windows IT Pro

A növekedést a hálózati infrastruktúra ellenőrzési kiváltságos hozzáférést biztosít a szerverek, sőt, ez az alapja a biztonság és a változás-ellenőrzési, ez lesz a szükségesség és az is feltétele, hogy megfelel a követelményeknek. Tekintsük a probléma a hozzáférés előtt álló számos vállalat, majd az alapvető lépéseket, amelyek lehetővé teszik a szervezet információs rendszerek biztonságosabbá

Regisztráció a konferencia

Még a kis csapat adminisztrátor dolgozik egy kis szerverek számát, a kiváltságos hozzáférés-vezérlés azonnal érezni a különbséget egy stabil és biztonságos rendszer szabályozatlan flow változásokat, ami veszélyezteti a stabilitást a vállalati információs rendszer és az adatok sértetlenségét.

Tartománygazdák, akik egyszer?

A kis cégek gyakran gyakorolják a neve kiváltságait minden szakemberek az IT tartományi rendszergazda fiókja. Ez nem csak a legegyszerűbb módja annak, hogy teljes körű adminisztratív hozzáférést biztosít az összes munkaállomások és szerverek (mert a Tartománygazdák csoport része a helyi Rendszergazdák csoport, amikor a számítógépek tartomány tagja), hanem egy módja annak, hogy hozzáférést biztosít az író / objektumok módosítására az Active Directory (AD) . De milyen gyakran junior rendszergazdák és a technikai támogatás szakemberek valóban szüksége tartomány rendszergazdai jogosultságokkal? Nem feltétlenül veszélyeztetik az egész hálózati struktúra, amely egy új alkalmazott az ő első munkanapján teljes adminisztrátori hozzáférést, mint közigazgatási munkahely megközelítésére lehet elérni nemcsak a részvétel a Tartománygazdák csoport. A legjobb, hogy egy teljes körű adminisztratív hozzáférést biztosít a szerverek csak akkor, ha valóban szükséges.

Meghatározása hozzáférési szintek

Ezzel szemben a UNIX biztonsági rendszer, amely szabályozza a hozzáférést a fájlokat, amelyek az egyes ACL hozzáférés-vezérlési listák (ACL), a Windows hozzáférés az összes helyszínhez hajtjuk körülbelül egy sor beépített csoportjához, ami nagyban egyszerűsíti a folyamatot az engedélyek kiosztása. Annak ellenére azonban, a kísértésnek, hogy könnyebbé teszik életüket és adjuk hozzá a számlák rendszergazdák valamennyi csoportban, meg kell tenni nagyon óvatosan, mert ebben az esetben nehéz lenne a változások nyomon követése a rendszerben. Másrészt, ez elég lehet, hogy egy a rendszergazda csapat tagjai jogait csak olvasni, mint az Event Log Readers Eseménynapló Olvasók, mivel ezek a csoportok nem rendelkeznek adminisztratív hozzáférést a szerverek.

Szolgáltatási számlák gyakran igényelnek rendszergazdai hozzáférést és kiváltságok, amelyek nem hétköznapi felhasználók számára. Ezeket a számlákat lehet használni, hogy indítsa el a tervezett feladatok vagy batch fájlt, ami szintén igényel magasabb jogosultsággal. Számlák használnak arra, hogy ideiglenes hozzáférést a szerverek (például segélyhívó számlák, firecall számlák) karbantartási célokra is szükség kiváltságos hozzáférést. Minden más kérés állandó kiváltságos hozzáférést a szerverek keretein kívül a szolgáltatási számlák vagy sürgősségi számlák gondosan mérlegelni kell, hiszen a legtöbb esetben ez a hozzáférés nem szükséges.

Előzetes felkészülés

Felhívjuk figyelmét, hogy amellett, hogy az alapértelmezett tartályba tartományvezérlőkön (DC) létrehozott szervezeti egység (OU) segélyhívó számlán tartják nyilván, szolgáltatási számlák és a hétköznapi WS08 EK szervereket. Így, a szolgáltatás és a sürgősségi számlákat el kell különíteni, tudományos feljegyzések a hétköznapi felhasználók a domain, amely felhatalmaz a gazdálkodás sajátos tulajdonságainak ezeket a számlákat, hogy korlátozott számú felhasználó.

Fiókok segélyhívó

Mielőtt kikapcsolja a beépített rendszergazdai fiókok és jelszavak módosításához nekik, akkor létre kell hoznia egy tartományi felhasználói fiók minden egyes szerverhez külön részleg „Accounts sürgősségi hozzáférést.” Hozzáadni minden szerver a megfelelő segélyhívó fiókot, használd az politikai csoportok korlátozott hozzáféréssel korlátozott csoportok. Fiókok segélyhívó kell kezelni egy dedikált biztonsági csoportnak. Feladatai közé tartozik a felvétele tiltva a többi számlák és véletlenszerű jelszavakat számukra, amelyeket azután a rendszergazdák, és mindegyiknek ugyanazt a korlátozott ideig, ami után a felhasználói fiókok vannak kapcsolva újra, és a jelszavak megváltoztatására.

Minden alkalommal, amikor bekapcsolja a segélyhívó fiók és jelszó kiadása rendszergazda biztonsági csoport részletesen rögzíti ezt a tényt a naplóban. Ebben az esetben bármilyen változás történik egy munkamenet során nyilvántartási rendszerben, és vált az oka bármilyen probléma vezethető akár egy adott felhasználó, az idő, amikor készült és a kezdeti kérelem. Ha a rendszergazda használhatja a saját számlák, hogy jelentkezzen be a szerverre, akkor nyomon követheti az eseményeket be és kijelentkezési a rendszert, de nem a jogosultsági szinten. Ideális esetben még a biztonsági csapat ismernie kell a jelszót rendelt segélyhívó számlán tartják nyilván, de kérheti a telepítését külön jelszót rendszerek.

Küldött hozzáférés menedzsment számlák segélyhívó

A példánkban az alkalmazás szerverek az OU „Fiók segélyhívó” létre négy számlák segélyhívó (pl AppServ01_Firecall, AppServ02_Firecall). Mi is van egy speciális csoportja, a biztonsági adminisztrátorok, amelynek hatáskörébe engedélyezheti, letilthatja, kinyit és jelszavak törlésére vonatkozó számlák az OU «számlák sürgősségi hozzáférést.”

Az általunk használt beépülő „javára minden Teli és Active Directory számítógépek,” az MMC Management Console átruházni hozzáférést OU „Accounts sürgősségi hozzáférést.”

- A menü „Administration” beépülő nyitott „Active Directory felhasználók és számítógépek”, mint a domainhez. A bal oldali panelen bontsa ki a tartomány sor, a jobb gombbal a OU „fiókok Emergency Access” és válassza ki a „Küldött Control” menüben.

- Kattintson a „Tovább” gombra az üdvözlő képernyőn Delegációjának Ellenőrző Wizard.

- A „felhasználók és csoportok” képernyőn, kattintson a „Hozzáadás”. Ebben a példában az előre meghatározott csoportja „biztonsági rendszergazdák a teljesítmény”, amit átruházhatja számlavezetési osztály „Fiók sürgősségi hozzáférést.” Tény, hogy az erre a célra használhatja bármely tartomány csoportban. A párbeszédablak „Felhasználók, számítógépek vagy csoportok”, meg a csoport nevét, amelyhez szeretne delegálni ellenőrzés, majd az OK gombra. Kattintson a „Next” a képernyőn „felhasználók és csoportok”.

- A „Feladatok delegálása”, válassza a „Hozzon létre egy egyéni feladatot átruházni” és kattintson a „Tovább” gombra.

- A „Type of Active Directory objektum” a „Csak a következő tárgyakat a mappa” és „User Objects” alján a lista. Kattintson a „Tovább” gombra.

- Az „Engedélyek” képernyőn válassza ki az „Általános” és a „Engedélyek tulajdonságait.” A listából válassza ki a következő engedélyekkel: jelszó változtatás, jelszó-visszaállító, olvasás lockoutTime, rekord lockoutTime olvasás a userAccountControl, rekord userAccountControl. Nyomja meg a „Next”, majd a „Kész”.

Most minden felhasználó a csoport „adminisztrátorok a teljesítménye biztonság”, ami egyébként szokásos tartomány felhasználó képes lesz használni a berendezést, a „Active Directory felhasználók és számítógépek” elvégzésére korlátozott intézkedések felett a felhasználói fiókok a OU „Emergency Access fiókok”.

Kezelése kiváltságos hozzáférés használó szerverek korlátozott csoportok politikai

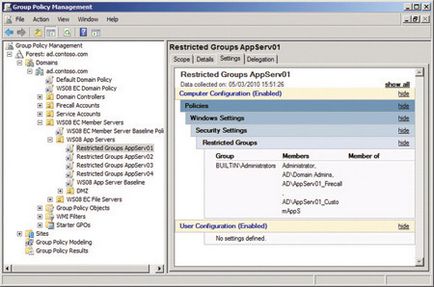

Az 1. ábrán, amellett, hogy a bázis GPO «Alkalmazáskiszolgálók WS08», azt mutatja, négy további GPO, társított Division «WS08 alkalmazás-kiszolgálók” és »korlátozott csoportok« ellátva az előtag, amelyek mindegyike leképezve egy négy szerverek, amelyek könyvelését található A szervezeti egységbe. Sőt, ezek a kiegészítő GPO tartalmazza a WMI-szűrő, annak biztosítására, hogy a beállítások csak a szerverre van szüksége. Ahhoz, hogy hozzon létre egy GPO csoportok korlátozott hozzáféréssel, nyissa meg a Group Policy Management az almenüben az „Adminisztráció” a menüben a „Start”, mint a domainhez.

Képernyő 1. Optimális hierarchikus struktúra egységek (OU)

Mielőtt társítja az újonnan létrehozott GPO egy OU, hozzá kell adni a WMI-szűrő alkalmazásának biztosítása érdekében a politika a helyes szerver. Másik lehetőség, hogy hozzon létre egy külön egység OU minden egyes kiszolgálóhoz. De hogy más esetekben további tárgy AD.

- Vissza a Group Policy Management, kattintson a jobb gombbal a „WMI Filters” részben a bal oldali panelen, és válassza ki a „New” menüpontot.

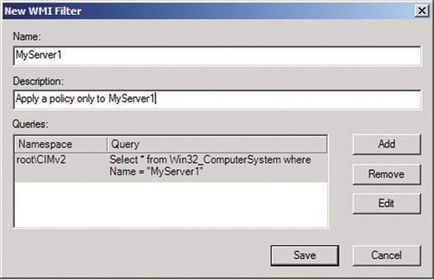

- A párbeszédablakban az „Új szűrő a WMI” nevet adni MyServer1 szűrő, adjunk hozzá egy leírást, majd kattintson a „Hozzáadás” mező jobb oldalán „Request”.

- A párbeszédablak „Query WMI” bevezetésére Select Win32_ComputerSystem ahol Name = „MyServer1” területén „Request”, majd az OK gombra.

- Most, a párbeszédablak „Új szűrő a WMI” (képernyő 2) Kattintson a „Save”.

- Továbbá, a „Group Policy Objects” részben válassza ki a korábban létrehozott GPO.

- „Terület” kapcsolót fülre a jobb oldalon. A WMI-szűrő részt a legördülő menüből válassza ki az újonnan létrehozott MyServer1 szűrőt. Kattintson az „Igen” figyelmeztető párbeszédablak a szűrőt alkalmazni.

2. A képernyő Dialog «WMI új szűrő”

Beépített rendszergazdai fiókok

Service Accounts

Szolgáltatási számlák gyakran igényelnek kiváltságos hozzáférést, továbbá, ők, mint a számlák sürgősségi való hozzáférést minden szerveren. Szolgáltatási számlák, mint olyan, lehet ellenőrizni, ugyanúgy, mint a segélyhívó számlák segítségével azok elkülönült szervezeti egységben és megbízottja kezelése korlátozott számú embert.

Naplózás be a rendszerbe, és a rendszerből

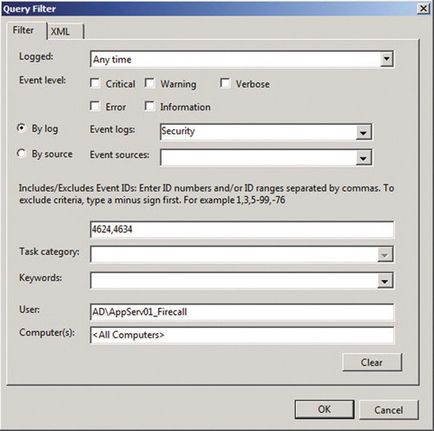

3. Tegyük a képernyő csak azokat az eseményeket egy adott felhasználó

Annak ellenére, hogy az alkalmazott szakpolitikai csoportok korlátozott hozzáféréssel - ez egy megbízható módja annak, hogy a részvétel a helyi Rendszergazdák csoport szerverek csak pontosan meghatározott fiókok és csoportok, akkor egy speciális szkript, hogy ellenőrizze a helyi Rendszergazdák csoport, majd hasonlítsa össze az eredményeket a jóváhagyott résztvevők listáját ebben csoport minden egyes kiszolgálóhoz. PowerShell kódot küldte az alábbi használ ADSI felsorolni a tagok a helyi Rendszergazdák csoport egy gép nevű MyServer1:

tartományvezérlőkön

Kiváltságos hozzáférést tartományvezérlőkhöz jelent problémát, mivel nincs helyi csoport, és a közigazgatási biztosított hozzáférés keresztül a felhasználó integrált csoport AD (például „Kiszolgáló üzemeltetők”), ahhoz, hogy a felhasználó maga is fel tudja emelni a hatóság, amely nem teljesen megosztani a szerver elérését és az AD.

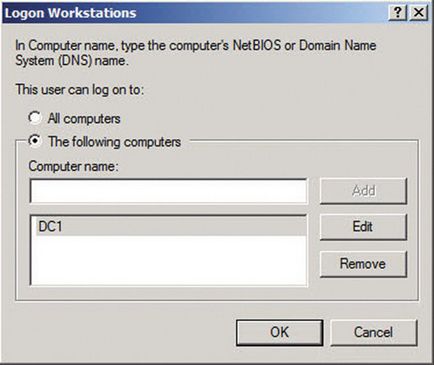

4 képernyő funkció „Ez a felhasználó beléphet”

Kockázatának minimalizálása

Elfogadása egyszerű eljárások és delegációja kezelése jelentősen csökkenti a kockázatot az esetleges alkalmazását a rendszer integritását kár IT személyzet vagy a jogosulatlan hozzáférést a vállalati adatokat. Talán a technikák a cikkben ismertetett nem lesz elég ahhoz, hogy a legszigorúbb ellenőr, de legalább fogja irányítani a helyes útra. Nagyobb szervezetek, ajánlhatunk harmadik féltől származó termékek, például a cég BeyondTrust PowerKeeper és Password Manager Pro ManageEngine a cég, amely segít teljesen automatizálja a menedzsment kiemelt számlák több száz szerver és betartásának biztosítása a kormányzati és iparági szabványoknak.

Russell Smith ([email protected]) - egy független informatikai tanácsadó szakosodott rendszerek

Ossza meg képeit barátaival és kollégáival