Nagy felülvizsgálat friss kihasználni csomag

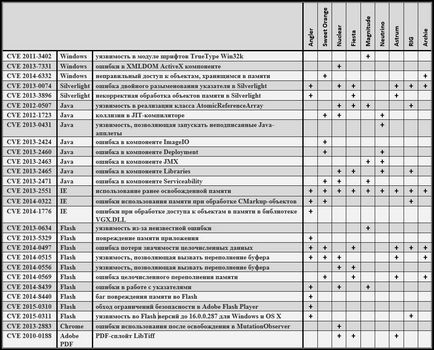

A mi jelenlegi listát a kilenc legnépszerűbb kihasználni készletek kerülnek bemutatásra. Meg kell jegyezni, hogy egy ilyen egyértelmű vezetője, mi volt egyszer egy fekete lyuk. azok közé, és a népszerűsége a képviselője a különböző kutatók és antivírus cégek értékelni nem mindig ugyanaz. Mindazonáltal, az összkép így néz ki:

- Angler Exploit kit;

- Édes narancs Exploit kit;

- Nukleáris Exploit kit;

- Fiesta Exploit kit;

- Nagyságrendje Exploit kit;

- Neutrino Exploit kit;

- Astrum Exploit kit;

- RIG Exploit kit;

- Archie Exploit kit.

Angler Exploit kit

A vezető a mi mai felülvizsgálatát. Megjelent a múlt év végén, és egyesek szerint jelentések, sok felhasználó Black Hole Exploit Kit áttért arra, hogy ezt kihasználják csomag, letartóztatása után Paunch'a. A mai napig azt a arzenáljának hasznosítja a biztonsági réseket, tizenkét (közülük kettő nagyon friss).

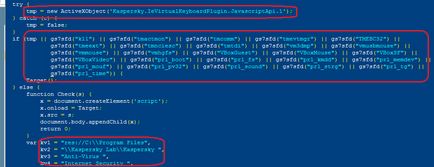

Megkezdése előtt a rosszindulatú tevékenységek Angler EK ellenőrzések futnak-e a cél gép egy virtuális környezetben (elismert VMware, VirtualBox és a Parallels Workstation a megfelelő illesztőprogramok), és néhány víruskereső eszközök vannak telepítve (határozza meg a különböző változatai a Kaspersky antivírus szoftver a Trend Micro és a Symantec, egy víruskereső segédprogram AVZ). Amellett, hogy a fenti, továbbá ellenőrzi a web-hibakereső Fiddler.

Mellesleg, ez a fajta vizsgálat vagy olyan mértékben most végre, sok Tett csomag, beleértve a mi mai felülvizsgálatát.

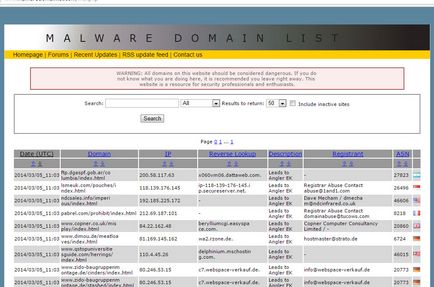

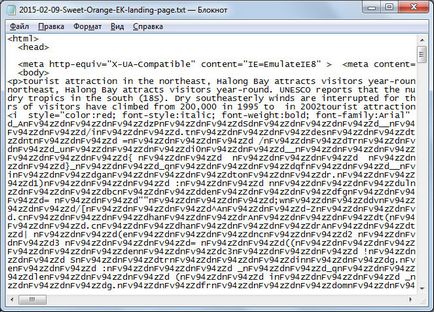

Édes narancs Exploit kit

Édes narancs egy algoritmus generáló véletlenszerű domain nevek néhány percenként, ami miatt nehéz felismerni és kihasználni ezt a tanulmány-pack. Például az aldomain nevek a következő formában:

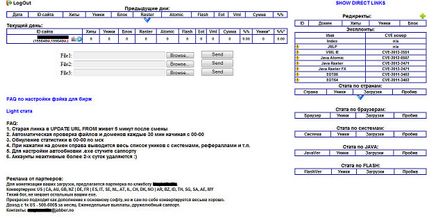

Ár ínszalag - 2500 WMZ valamint az első két hétben a tisztító és módosíthatja a szabad területen.

További szolgáltatások:

- Tisztítás: egy hónap alatt - 1000 WMZ.

- Domain Változás:

- korlátozza az összeget, az ár egy domain:

- 10-25 WMZ;

- 10-30 - 15-WMZ;

- 30-10 WMZ.

- határidő (napokban):

- 10-300 WMZ;

- 20-400 WMZ;

- 30-600 WMZ.

- korlátozza az összeget, az ár egy domain:

- Szerver változás: 20 WMZ.

Nukleáris Exploit kit

Kihasználják kód csomag jelentősen eltorzítva, van egy nagy számú hirdetést a különböző helyszíneken a változók és funkciók, melyek nem használják.

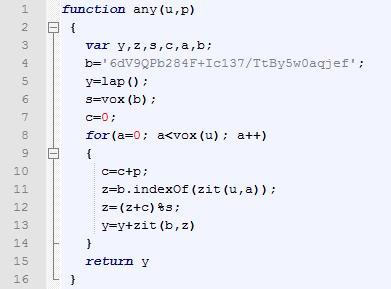

Mert deobfuscation kódot, amikor a nukleáris EK használ itt ilyen funkció (gondolom műveleteket végrehajtani ezeket a funkciókat magától értetődő):

A tetején a kódex bizonyos funkciók, mint például a script meghatározása platformok és változatai a böngésző plug-inek (plug-inek meghatározására használt JS-könyvtár PluginDetect), dinamikusan generált:

- 50k - 500 WMZ;

- 100k - 800 WMZ;

- 200K - 1200 WMZ;

- 300K - 1600 WMZ.

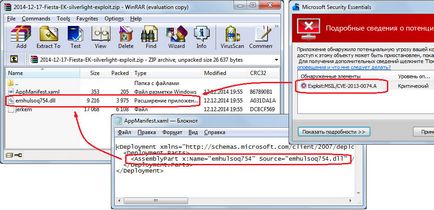

Fiesta Exploit kit

Ellenőrzés Silverlight és AdobeFlash helyes változat az ily módon előállított:

Ha mindkét funkciót dobni egy kivételt, akkor van így próbálják kihasználni a sebezhetőségek (Java vagy IE).

Kihasználják kód csomag erősen eltorzítva és titkosítást használ ráadásul a legtöbb vonalak segítségével véletlen számokat és sorozatok.

Nagysága Exploit kit

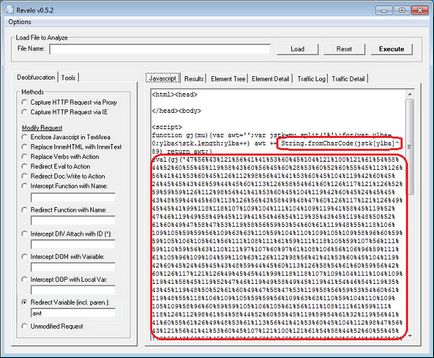

Annak ellenére, hogy nem a legfrissebb biztonsági rést kihasználva (az összes beállított pillanatában van hét), az exploit csomag ad egészen elfogadható mintát.

Deobfustsirovat ínszalag kód használatával String.fromCharCode módszerrel, mint az érv projekt elemek XOR'om titkosított szekvenciát. Annak érdekében, hogy külön az elemek ebben a sorrendben egymástól, a szimbólum% használt.

Eltérően más kihasználni csomag, nagyságrendje EK nem lehet bérelt, például egy hét vagy egy hónap. Az alkotók a keresztszalag a fizetési vesz egy bizonyos százaléka fertőzött számítógépeken az általános vásárlói forgalom.

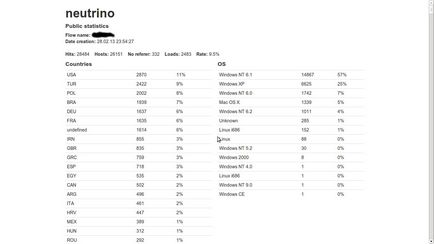

Neutrínó Exploit kit

Kihasználják kód eltorzítva csomag körülbelül ugyanazon az elven, mint a nagysága EK. Mert deobfuscation itt használt funkció:

A „hasznos”, letölthető Neutrínó EK a fertőzött számítógépen a sértett átadott titkosított formában keresztül XOR'a, ami némileg csökkenti a valószínűségét a víruskereső termékeket.

A bérleti költségének egy exploit-csomag egy megosztott szerveren általános tisztítószerek:

- nap - $ 40;

- hét - 150 $;

- havonta - $ 450.

Astrum Exploit kit

Code-pack nagymértékben kihasználni eltorzítva és ezen belül a jelenléte a különböző hacker eszközök megfertőzni gép, antivírus szoftver, és az a tény, hogy futnak a virtuális gép. Ezen kívül egy külön ellenőrzési oda-védelmi dugasz képernyő-billentyűzet Kaspersky:

Ellenőrizze az anti-vírus és a hacker eszközöket Astrum EK

A összetétele hét hasznosítja réseket (Silverlight, Flash, libtiff és IE).

RIG Exploit kit

Oldal kihasználni csomagokat továbbítják felhasználók által JS-script ágyazott oldal sérül, amelynek alapja az aktuális dátum (kikerül belőle CRC32-hash) generálja a domain nevek, ahol kihasználják kód küldte-pack.

Generation egy domain név RIG EK

Az anti-vírus termékek, ezt a csokor hasznosítja azt is ellenőrzi, (bár csak a Kaspersky és a Trend Micro) - annak meghatározása, hogy ezek a vezetők is:

- c: \\ Windows \\ System32 \\ \\ járművezetők kl1.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők tmactmon.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők tmcomm.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők tmevtmgr.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők TMEBC32.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők tmeext.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők tmnciesc.sys

- c: \\ Windows \\ System32 \\ \\ járművezetők tmtdi.sys

Ennek költsége sor hasznosítja:

- nap - $ 40;

- hét - 100 $;

- havonta - $ 500.

Archie Exploit kit

Az első változat a Archie nem rontja el a felhasználók számára nem ködösítés, vagy bármilyen más trükköket, de később alakult ki, mint kód ködösítés és titkosítási URL és fájlnevek, valamint ellenőrzi a virtuális gépek és az anti-vírus programokat.

Ellenőrizzük virtualke és anti-vírus programokat az Archie EK

következtetés

Kapitány nyilvánvaló a súgó doboz azt mondja, hogy az idő múlásával a réseket, és kihasználják csomag nem lesz kevesebb. Ezért összegezve, levonhatjuk több következtetéseket:

Legutóbb, a forráskód RIG Exploit Kit folyt szabadon hozzáférhető. Elolvashatja róla az ügyéről.

Itt található az ezt a cikket egy ismerősének: