OpenWrt - OpenVPN szerver - Denis yuriev

Sokáig már nem bővítettük tulajdonosi lehetőségeket mi eszközök firmware OpenWRT.

Régóta méregette a csodálatos lehetőséget, Ez a firmware - OpenVPN kliens / szerver, de a szeretője grafikus felületeken, hanem a konzol és várja meg, amíg javították kiterjesztése Luci webes felület kezelése, ez csoda internetes technológia.

Nemrég vettem észre, hogy a törzs még mindig javítani, és elkezdhetjük felfedezni.

Őszintén szólva, eddig tapasztalni felállításában, és általában ezt a hálózati megoldást én nem, úgyhogy majd meglátjuk, mi történik.

Miért van szükség a OpenVPN?

Képzeljük el, hogy van két iroda van, amelyek között nincs vezető nem építeni, vagy WiFi nem vállal, de szükséges, hogy összekapcsolják a hálózatokat.

Itt van, ha segítünk és virtuális magánhálózati technológia.

Egy pont a jelentés kerül

192.168.1.0/24 - az első alhálózati ahol OpenVPN-szerver lesz található

192.168.2.0/24 - a második alhálózati kapcsolódik az első útján OpenVPN kliens

Ebben a cikkben nézzük meg a szerver konfiguráció, amely indul a készülék firmware OpenWRT.

Elhelyezés OpenVPN szerver OpenWRT

Mint mindig, mi kell hozzá egy pár csomag a firmware-t. Akkor, persze, doustanovit, de én nem keresek egyszerű módon és a szeretet, amikor egyszerre ki a dobozból.

Emlékszem, hogyan kell gyűjteni a OpenWRT firmware és színpadi alkatrész kiválasztásának add:

Most nézzük meg, mi a könyvtárak az SSL, a mi által használt egyéb csomagokat. Miért? Igen, minden bonalno - ha van ilyen függőségek csomagot húz az OpenSSL könyvtár. akkor fogjuk használni a könyvtár Sia OpenVPN, egyébként azonos méretű ahhoz, hogy mentse a firmware fogja használni polarssl

Még nem használt ilyet, ez csak fog kapcsolódni OpenVPN csomag támogatásával PolarSSL

Remélhetőleg a logika világos.

Most lehet gyűjteni a firmware szokás szerint

előkészítés tanúsítvány

Sok tanácsot, hogy csatlakozni még egy csomagot a generációs igazolások, de nekem ez nonszensz - hozzá néhány száz kilobájt firmware, ha ezek a kilobájt lesz csak egyszer használható. Ezért létrehoz egy tanúsítványt egy számítógép Ubuntu

Telepíteni egy kis csomag:

És keresse meg a könyvtárat, ahol ez a csoda létre (by the way, ez egy csoda - a tanúsítvány generátor):

Ez csak a balszerencse, a könyvtár írható csak a root, és ez azt eredményezi, hogy a probléma a számunkra. Nem tudni, ki a jó és ki a rossz a jövőben, egyszerűen változtatni a tulajdonos a mappát:

Ezután konfigurálja az információt az igazolások:

előttünk megjelennek egy halom összes kulcs, csak meg kell néhány közülük:

Szerkesztette? Mentése.

Most másolja a legújabb verzióját a config fájlt openssl.cnf

Mindenesetre, tiszta a törmelékek

És hozzon létre egy kiszolgáló-tanúsítvány

Minden kérdésre a válasz igenlő (ő kérte, hogy a szerkesztett fájlt).

Most itt az ideje, hogy hozzon létre egy kiszolgáló kulcsot

Ismét, az összes soglashaemsyatop

Most van a fordulatot Diffie Hellman. Bevallom, nem is érti még elméletben. Egy csak azt mondják - ha még létrehoz egy router rajta, utálod magad, mert még a számítógép-generáció néhány percet vesz igénybe. A router is egy órát vesz igénybe.

Azért hoztuk létre? Kitűnő. Most megy a webes felület a mi eszköz futtatásához újonnan szerver.

Beállítása OpenVPN szerver, az OpenWRT webes felületen keresztül

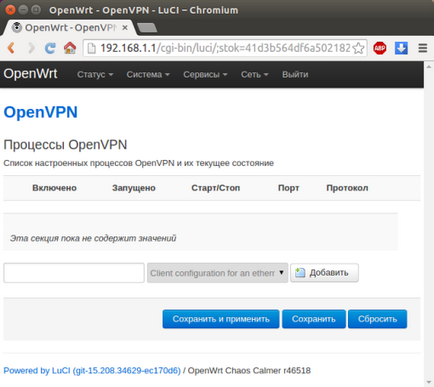

Menj a webes felületen az oldalon Services -> OpenVPN

Oldal OpenVPN beállítások

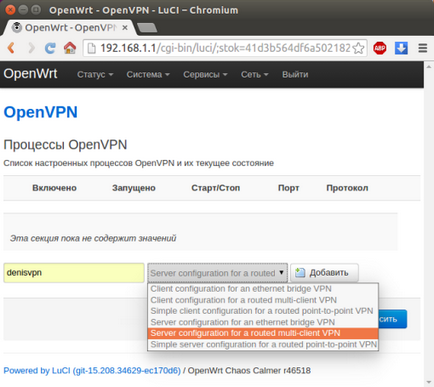

Add szerver. Hogy jön ez a név a latin betűket, anélkül, szlogenek és hiányosságok, válassza ki a típus Server konfiguráció irányítva multi-kliens VPN, majd kattintson a „Hozzáadás” gombra

Hozzáadása OpenVPN folyamat

Mi átkerült az oldal az alapvető beállításokat a folyamat.

Itt mi kell hozzá 4 extra mezők (az oldal alján)

Tehát add meg a létrehozott fájlokat

ca -> ca.crt

dh -> dh1024.pem

cert -> server.crt

gomb -> server.key

Hozzáadása után ezeket a fájlokat a VPN-szerver automatikusan elindul.

Ellenőrizze, hogy minden rendben zajlott, akkor ifconfig parancsot a konzolban. Látnia kell a felületet tun0:

Hozzárendelése Tűzfalzóna

Most kell hozzá egy kis esztétika és kényelem, nem mászni még egyszer újra a konzolt.

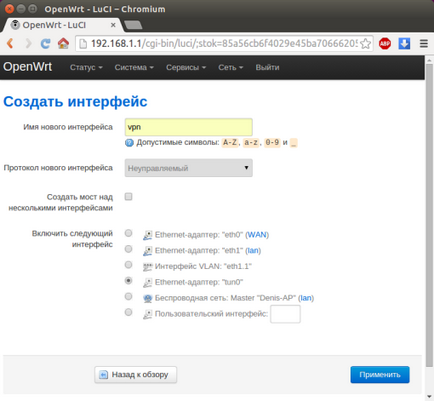

Kezdeni, menjünk be a Hálózati -> interfészek

És hozzá egy új felület

Egy új felület a VPN-kapcsolat

Jegyzőkönyv - ellenőrizhetetlen

Interface - tun0

Kattintson az Alkalmaz, és válassza ki a Beállítások tűzfal

Hozzáadása zóna VPN-vegyület

Hozzáadása VPN zóna

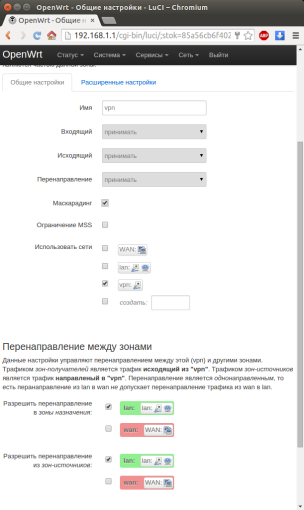

Most menteni, alkalmazni, és közvetlenül a tűzfal beállításait.

Hálózat -> Firewall

Találunk az oldalt alján példánk zóna, és menj a szerkesztésre.

- Bejövő - figyelembe

- Kimenő - figyelembe

- Átirányítás - figyelembe

- Masquerading - on

- Hagyjuk, hogy továbbította a célállomás - lan

- Hagyja, hogy a jövőben az érintett források zónák - lan

VPN zóna beállításait a tűzfal

Csak mentett és alkalmazzák.

Nyitott port OpenVPN-szerver

Az utolsó dolog, amit majdnem elfelejtettem - mi is meg kell nyitni portot, hogy a kliensek kívülről

Hálózat -> Tűzfal -> szabályai forgalom

Keresünk részben nyitott portot a routeren, és add meg port:

Is olvasható:

- OpenWRT - OpenVPN kliens

- Samba, továbbítása és mérete OpenWRT

- OpenWRT - barátság a DIR-300 B5, B6, B7

- OpenWRT - OpenVPN és útválasztás

- OpenWRT és Samba - átalakítani a router NAS-szerver

- OpenWRT - set Transmission