Hálózati technológiák token ring, az adatok védelme

„Az ember - a gyenge pont a biztonsági rendszer ..”

Ez a technológia hozta létre az IBM cég 1984-ben. Token Ring hálózatok működnek 4. és 16. Mbit / s bitsebesség. Keverés dolgozó eltérő sebességgel egy gyűrű nem engedélyezett. Ez a technológia sokkal bonyolultabb, mint az Ethernet. Ez több kezdeti rugalmassága jellemzőit. Az ilyen hálózatokban használják robotvezérléssel hálózati funkciók elve alapján működnek a visszajelzést. Ez az elv működik a gyűrűs szerkezetét. Írta keret mindig visszaküldi a feladónak. Néha hibákat kiszűrik a hálózat automatikusan. Csökkentve a fenyegetések informatikai biztonság.

Token tartási idő - ezúttal birtokában megosztott közeg hálózat, amely által határolt állandó. Ha letelt az idő, az állomás köteles megállni a műsorszórás a személyes adatok és a zsetont a gyűrű az alábbiakban. Átlagos token retenciós idő - 10 ms, és a maximális keret a 802.5 szabvány nem határozza meg. A hálózatok 4 Mbit / s - 4 Kbyte, és 16 Mbit / s - 16 KB. Ez úgy történik, hogy az állomás sikerült átadni legalább egy keretben. Ez úgy történik, hogy javítsa az információs biztonság.

Vannak még keretek prioritások - 0 (legalacsonyabb) a 7 (a legmagasabb). Az állomás tudja tartani a token csak akkor, ha az alacsonyabb prioritású keretet továbbított személyes keret a hálózaton. Ellenkező esetben, az állomás meg kell felelnie a token levonás nélkül.

A fizikai réteg technológia

A hálózat épült a sűrítők is hívják többszörös hozzáférés eszközt. A hálózat lehet akár 260 csomópont. A hálózat fizikai csillag topológia és logikai - gyűrűt. Hub a hálózat lehet aktív vagy passzív. Passzív hub összeköti a portokat, hogy az állomás létre a gyűrű. Ő nem növeli, és nem végez szinkronizálást. Aktív Hub is működik egy jelerősítő. És meg lehet nevezni ismétlő. Ha több passzív hubok, mint jelek az erősítő maga veszi a hálózati adaptert. és szerepe a szinkronizálás - adapter aktív monitor.

Token Ring technológia lehetővé teszi, hogy észre a különböző típusú kábel: UTP-3, STP-1, UTP-6 és az optikai kábel. Ebben a topológia, nincs szigorúan korlátozza a maximális hossza a gyűrűt, és az állomások száma. Minden paraméter tartsa a token, és így vannak beállítva. Így lehetséges, hogy bármilyen méretű.

Jellemzők FDDI

Ez a technológia a közvetlen leszármazottja Token Ring. Ez a hálózat épül két szál gyűrű, amely végrehajtja a készenléti és a fő közlekedési útvonal információs csomópontok között. A jelenléte két gyűrű - a fő javításának eszköze hibatűrés a FDDI hálózat. Különbségek FDDI Token Ring:

- Miközben a token a FDDI hálózat terheléstől függ a gyűrű, de csak aszinkron forgalom.

- Nem személyzet prioritásokat, két osztálya van - szinkron és aszinkron. Egyidejű mindig is, még újraindítás gyűrűt.

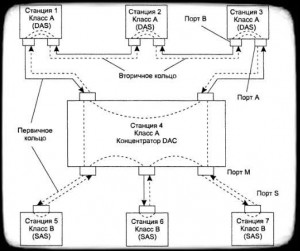

Az FDDI hálózat lehet csatlakozni az állomások és a csomópontok két módon.

- Kettős csatlakozás - egyidejű kapcsolatot az elsődleges és másodlagos gyűrű.

- Egyetlen kapcsolat - kapcsolódni egy primer gyűrű.

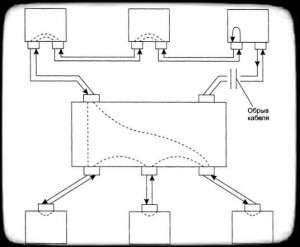

kapcsolat technikát a 2. ábrán látható. És újrakonfigurálás technikát a 3. ábrán látható.

Ez a kettős kapcsolat tökéletesen megoldja a problémát a távoli elérés. Hibatűrés érjük el folyamatosan ellenőrző állomások és csomópontok időközönként forgalomba keret és token. És a hálózat nem aktív monitor, mindenki egyenlő. Újrakonfigurálás belső utak által megvalósított speciális optikai kapcsolókat, és van egy összetett struktúra.

A választott technológia indokolni kell, és végre a vállalati biztonsági politika.

- Technológia 100VG-ANYLAN

- Szervezet gerinc

- Frame Relay hálózat

- hálózati ARCNET

- Hub funkció

- multicast

- VLAN-okat és az adatforgalom rangsorolását

- Kapcsolt hálózati csomag x 25