PGP titkosító szoftvert a cég nexus

„Paranoid - olyan ember, aki megérti, hogy valami történik”

Miért is?

Ennek megfelelően, ha a tulajdonos egy offshore cég, vagy tervezi, hogy regisztrálni offshore. akkor különös figyelmet kell fordítaniuk a fogyasztók magánéletét levelezés.

Hogyan védheti meg magát?

Az interneten is rengeteg adatvédelem. Ahhoz, hogy megértsük ezt a sokféleséget nem könnyű. Íme néhány egyszerű tipp:

- Válasszon egy programot, amely mindaddig fennáll, amíg csak lehetséges.

- Előnyben részesíti a programokat, amelyek a forráskód nyílt (Open Source).

- Ellenállás programot kell alapulnia képtelen felvenni a kulcs, nem titokban a titkosítási algoritmus.

- Próbáld megtalálni a programot, amennyire csak lehetséges visszajelzést érdektelen személyek.

Kriptográfia nagyon konzervatív. Új titkosítással nem tekinthetők megbízható mindaddig, amíg azok nem elég alaposan lebontották „a csontokat” szakmai cryptanalysts. Ehhez kell állniuk a forráskód ezeket a programokat. kereskedelmi szoftver fejlesztők, hogy a kód nem tették közzé, mert attól tart, hogy a versenytársak fogja használni az ötleteket. Ezért a program lezárásakor forrás nem élvezik a bizalmat a szakember. A veszély az ilyen programok, hogy hipotetikusan zárt forráskódú fejlesztő lehet rejtett titkos „hátsó ajtón” (backdoor) - lehetőséget kell feltörni a kódot, akkor jelszó ismerete nélkül. Ez az ok az, hogy sokkal előnyösebb használni titkosító szoftver céljára nyílt forráskódú.

PGP titkosítási elve

PGP titkosítás elvére épül az aszimmetrikus titkosítás. Röviden, ez a következőt jelenti. A titkosított üzenet egy kulcs csak dekódolni a másik, egymással összefüggő gombot. Ez a két párt képez a kulcs - állami és magán. Ez kulcspár van mindenki részt vesz a beszélgetésben. A fő előnye az, hogy a PGP közlik egymással a titkos kulcsokat a felhasználóknak nem kell kicserélni titkosított üzeneteket kell.

Bár a kulcsot, amely titkosítja a szöveges üzenetek a nyilvánosság számára hozzáférhető, akkor megfejteni ezt az üzenetet nem lehetséges. Ez a kulcs az úgynevezett nyilvános. A felhasználók képesek megnyitni megküldik egymásnak a nyilvános kulcsokat az interneten keresztül. Ebben az esetben az illetéktelen hozzáférés kockázatát, hogy bizalmas levelezést nem fordul elő.

A titkos kulcs gondosan őrzik kívülállók. Titkos kulcs használatával: a vevő megfejti üzenetek titkosítására a nyilvános kulcsot. De még szerzett titkos kulcsot, az ellenség nem fogja tudni használni jelszó ismerete nélkül.

PGP szemléltetik a működési elve

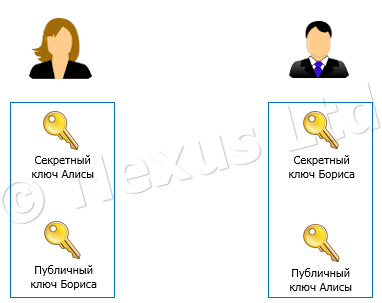

Két társa, fenn kívánja tartani a bizalmas levelezés. Nevezzük őket Alice és Bob.

1. Mindkét férfi telepítette a programot, és az általuk generált kulcspárt - egy nyilvános és egy titkos.

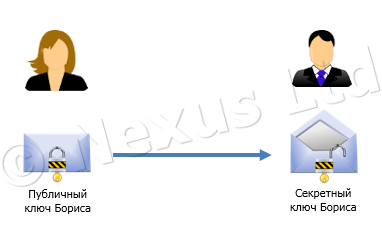

2. Ezután, Bob és Alice egy nyitott csatorna cseréjét a nyilvános kulcsokat. Ennek eredményeként minden tárgyalópartnere így a következő kulcscsomót:

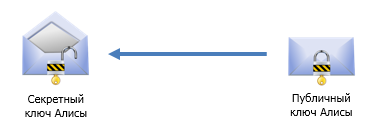

4. Boris írta meg a választ, akkor titkosítja Alice nyilvános kulcsot és elküldi azt Alice. Alice megkapja a titkosított választ és kinyitja az ő privát kulcs:

Mi teszi PGP?

PGP titkosítási megoldja három probléma bizalmas információcserét:

Hogyan működik a PGP?

Mielőtt üzenet titkosítása a feladó határozza meg a címzett. A program megkeresi a címzett nyilvános kulcs (erre ő legyen a fájlt a küldő nyilvános kulcs PC).

Mielőtt titkosítás PGP tömöríti az üzenetet. Ez felgyorsítja a szállítási és növeli a megbízhatóságot a titkosítást. Akkor keletkezik egy úgynevezett munkamenet (single) gombot, ami egy hosszú véletlen számot. A munkamenet kulcs titkosított szöveges üzenetek. szöveges üzenet titkosított szimmetrikus titkosítási algoritmus. Ez az algoritmus használ egy kulcs titkosítás és dekódolás. Ezért, hogy dekódolja az üzenetet a címzettnek is rendelkeznie kell a session kulcsot. Ahhoz azonban, hogy küldje el a kulcsot, hogy nyissa formában nem biztonságos, ezért van titkosítva a nyilvános kulcsot a címzett. A titkosított esemény kulcsot küldeni a címzettnek a titkosított szöveget. Annak szükségességét, hogy a szimmetrikus titkosítási algoritmus miatt nagy sebességgel.

Üzenet Dekódolás történik fordított sorrendben. A számítógépen, a címzett használ saját privát kulcsával dekódolja a session kulcsot. Ezzel a gombbal dekódolt szöveget.

Kulcs - egy szám, majd a program titkosítani és visszafejteni a szöveget. Kulcs mérete a bit. Minél nagyobb a kulcs, annál nehezebb a crack (pick up). Ma, a nyilvános kriptográfiai nyilvánvalóan abból ellenálló kulcsok 2048 bites és így tovább.

Annak ellenére, hogy a nyilvános és titkos kulcsokat kapcsolódik, a privát kulcs a nyilvános kulcs, ez nagyon nehéz. Ez akkor lehetséges, ha a kulcs hossza kicsi, és az ellenség egy nagy teljesítményű számítógépek. Ezért fontos, hogy válasszon a gombok nagyok. Másrészt, túl hosszú kulcsfontosságú lassítja dekódolni az üzeneteket. Ezért érdemes megfigyelni az arany középút. Elegendő, ha a kiválasztás telik évtized vagy évszázad. A jelenlegi fejlettségi szint számítógépes technológiák a kulcs hossza 2048 - 4096 bit szinte lehetetlen feltörni.

Digitális aláírás

A digitális aláírás lehetővé teszi a címzett számára, hogy ellenőrizze a személyazonosságát a feladónak. Ez ugyanazt a feladatot látja a fizikai aláírásával. Általában azonban az aláírás hamis lehet. A digitális aláírás szinte lehetetlen hamisítani.

Üzenet Integrity megerősítése - hash függvény

Útközben a feladótól a címzetthez az üzenet tartalmát lehet változtatni. A program biztosítja ellenőrzését üzenet sértetlenségét. Erre a célra egy úgynevezett hash függvény. Ez az átalakítás algoritmus tetszőleges méretű szövegének egy kis számot. Egy ilyen átalakítás egyértelműen, hogy van, minden adatváltozás, még egy kicsit, az eredmény egy hash függvény is változik.

Mielőtt üzenet titkosítása, a program kiszámolja a hash függvény és titkosítja a titkos kulcsot. Az eredmény egy titkosító és a digitális aláírás. A digitális aláírás küldött e-mail program a szöveget. A program a címzett számítógépén dekódolja a hash függvény, majd kiszámítja a hash függvény az üzenet szövegét. Ha a hash függvény érkezik a feladó, és a tervezett ugyanabban a helyzetben, az azt jelenti, hogy az üzenet az úton nem változott. Ezután az üzenet visszafejteni a privát kulcs a címzett.

A program ezután ellenőrzi, amely a nyilvános kulcsok dekódolására az eredmény egy hash függvény. Ha ez bizonyult a legfontosabb a feladó, a címzett biztos lehet benne, hogy az üzenet által aláírt tulajdonos a privát kulcs vagy az a személy, akinek a kulcsot és a jelszót is elérhetővé váltak.

PGP Encryption van egy másik szintű védelmet. Ahhoz, hogy kihasználják a titkos kulcs nem elég, hogy van, hogy a titkos kulcsot. Ehhez ismernie kell a jelszót.

A PGP a program végrehajtásához jelszót az úgynevezett „jelszót” (Jelszó), bár ez állhat egyetlen szót sem. Azonban ne feledjük, hogy a túl rövid jelszavakat jelentősen növeli a velük törés.

Vannak három legnépszerűbb jelszó csinos módszer:

- „Szótár támadás” módszer (Szótár Attack) - soros kereső minden szó a nyelv különböző nyilvántartásokban.

- A módszer a „brute force” (Brute Force) - a soros keresés az összes lehetséges kombinációját az összes karaktert.

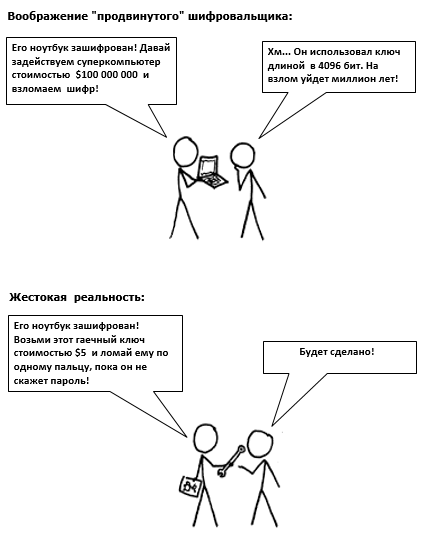

- Method „kulcs” (más változatai a neve: a módszer a „gumi tömlő” (gumi tömlő Rejtjelelemzés), „termorektalny rejtjelelemzés”, „gumi-tömlő rejtjelelemzés”) - használata jelszófeltörő leggyengébb láncszem az információbiztonsági rendszer, amely az emberi tényező. Ezzel a módszerrel „cryptanalyst” folyamodtak fenyegetések, kínzások, zsarolás, zsarolás, vesztegetés és egyéb helytelen intézkedések milyen hatással van a személy, aki ismeri a jelszót. Ez szemléltethető egy karikatúra:

Leírás ellentevékenységi módszer „kulcs” túlmutat ezt a cikket. Ezekben a kérdésekben tud segíteni a szakemberek fizikai biztonság. De foglalkozni az első két módszer elég betartani néhány egyszerű szabályt a jelszóválasztáshoz:

- Szavakat használni, amelyek megtalálhatók a szótárban bármilyen ismert nyelvet.

- Használja születési dátum, nevek a rokonok, kisállat nevét és más, nehezen kitalálható karakterkészlet.

- Használja értelmes szavakat egy nyelve szereznek a billentyűzetkiosztást a másik nyelven.

- Írja be a jelszót (különösen a személyes notebook vagy hagyja a számítógép közelében).

- Válassz egy jelszót 8 karakternél hosszabb (ha áll egy véletlenszerű halmaza alfanumerikus karaktereket és írásjeleket).

- Ha egy jelszót értelmes szavakat, hogy növelje a hossza 16-20 karakter. A szavak ugyanabban az időben kell egy pár.

- Ha értelmes szavakat, hogy azok a hibák, helyezze írásjelek, változtassa meg a nyilvántartásban.

Jelszó emlékezni. Ha elfelejti, akkor soha nem lesz képes visszaállítani az adatokat titkosítva, hogy a legfontosabb. Jelszó ismerete nélkül a titkos kulcs használhatatlan.

Van egy nagyon jó módszer generálására és tárolására hosszú, bonyolult jelszavak: veszünk minden vers (vagy a szavak egy népszerű dal), és megjegyzett a jelszót az első betűje minden szó pontozzák az angol billentyűzetkiosztást.

Például, hogy egy részlet egy vers Emile Verhaeren „Kard”:

A gúny én meddő büszkeség

Azt jósolta, egy, kezében egy karddal a kezében:

Insignificance lélek hideg és üres,

Lesz gyászolja a múltban kín.

Ezután kapcsolja a billentyűzetkiosztást az angol és ismételgettem magamban megjegyzett a vers, gépelt első betűje minden szó (miközben az orosz billentyűzet betű):

Ennek eredményeként, a jelszó beírva a következő karaktersorozatot:

Mint látható, a jelszó kiderült elég hosszú és nagyon nehéz. De ne feledd, hogy nem lesz nehéz. Ön csak szükség, hogy emlékezzen, milyen vers (és ének) az alapja a jelszavát.