Metasploit hacker mások számítógépét

Az utolsó cikk egy sor professzionális szerszámok hacker, letöltöttük és telepítettük a Metasploit. Most kezd alkalmazkodni a Metasploit keret, és megteszi a kis lépéseket kezdeményez az első igazi crack.

Mielőtt elkezdjük törés, ismerkedjen a programmal, és néhány fogalmat, hogy mindannyiunknak szüksége van, hogy ismerjük őket. Abban pillantás a Metasploit keret. ez lehet egy kicsit zavaró a különböző felületek, paramétereket, szolgáltatásokat és modulokat. Itt igyekszünk, hogy ez több érthető, hogy a tudtuk befejezni az első hack.

terminológia

A következő terminológiát népszerű nemcsak a Metasploit keret. hanem az egész világ professzionális hackerek és pentesterov, valamint biztonsági okokból. Elméletileg mindenkinek meg kell ismernie ezeket a kifejezéseket, hogy világosan megértse őket a további vizsgálat ezen a területen.

Exploit

Tett egy eszköz, amelynek segítségével a hacker használja hiányosságai vagy a sebezhetőség a hálózatban, egy alkalmazás vagy szolgáltatás. A támadó a hibát kihasználó vagy kiszolgáltatottság oly módon, hogy a fejlesztő nem hiszem, hogy lehet ezt megtenni. hogy elérjék a kívánt eredmény (például a root hozzáférést). Néhány a leggyakoribb típusú betörés valószínűleg már hallott róluk SQL injection, dos, stb

hasznos teher

Hasznos információ egy program vagy kód, amely belép a rendszerbe célt. Metasploit már beépített paylodov erre a célra szerepel a nagyon hasznos Meterpreter. vagy létrehozhat saját. Célja az, hogy a támadó képes legyen irányítani vagy manipulálni a célrendszert az egyedi igényeket.

shellcode

Ez egy sor utasítást, amelyek szükségesek a payloada. ha ott van a rendszer bevezetésének. Shellcode. általában írt assembly nyelven, de nem mindig. Ez az úgynevezett «Shellode«, mert a héj vagy más konzol parancs a támadó, amelyeket fel lehet használni, hogy végre parancsokat áldozat számítógépén.

Ez egy szoftver, amelyet fel lehet használni a Metasploit keret. Ezek a modulok felcserélhetők nanekotorom szintjét és így Metasploit néhány egyedülálló teljesítmény. Ezek a modulok lehet használni kiegészítõmodulok.

hallgató

Ez a komponens, amely egy vegyület egy hacker hallgat rendszertől a cél rendszer. Listener egyszerűen megtartja a kívánt kapcsolatot a két rendszer között.

mutat

Metasploit keret több száz modulok és egyéb szolgáltatások. Ennek eredményeként, nem emlékszik őket. Szerencsére a csapat tudja mutatni a show egy listát az összes modul, paraméterek, célok stb Ennek keretében.

Most már megtanultuk az alapokat Metasploit fogalmak és parancsok hadd törjenek be minden olyan rendszert!

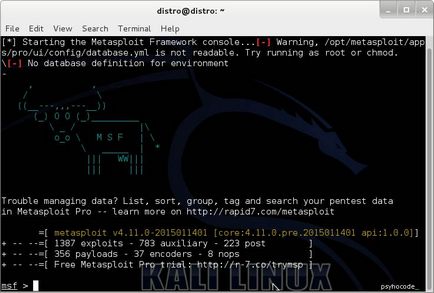

Az első lépés, nyissa a terminál

A sikeres alkalmazása hacker Unix rendszer, mint a munkagép.

Légy türelmes, a Metasploit nagyon nagy, és igényel sok erőforrást, és amikor elindul. Ő 1000-modulok és 250+ paylodov.

Ahhoz, hogy megtudja, melyik vírus akkor kell használni, hogy átvizsgálja az Nmap a cél, és megismerni a sebezhetőségét. Írtam részletesen, hogyan kell használni az Nmap.

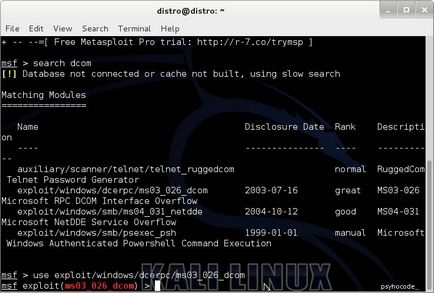

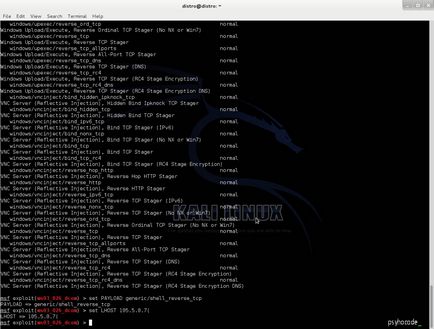

A mi esetünkben, én választom ki semmiféle eksploytov. Kereséséhez írja:

Ügyeljen arra, hogy a dolgok megváltoztak, és most azt mutatja, általunk választott kihasználni.

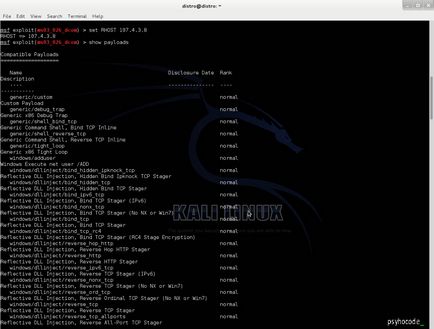

Ezzel a paranccsal, hogy a lehetőség, hogy használják, ha a kiválasztott eksploite.

Most meg kell adnia egy cél (meghatározott távoli host). Az IP célokat támadják meg. Megjegyzés: a port fogják használni a támadás.

Most arra van szükség, hogy mi áll ennek payloady eksploita. Ehhez írunk:

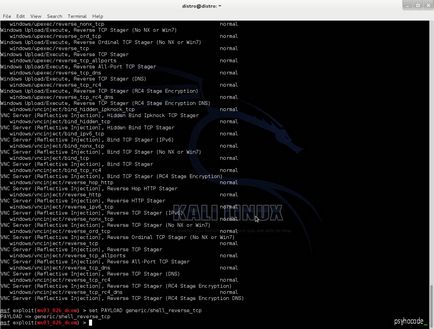

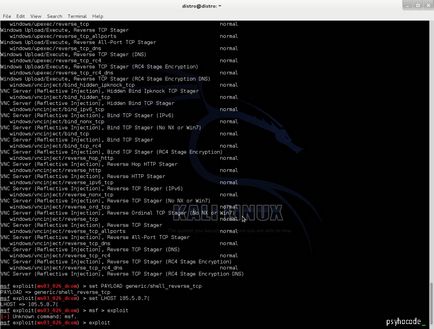

Most látjuk a listában, és ki lehet választani. Ehhez írunk:

Itt az ideje, hogy futtatni. levelet:

Remélem minden jól megy.

Írja be a parancsot, hogy nyissa meg a cmd az XP rendszer, amely megjelenik a Metasploit konzolon.

hogy megbizonyosodjon arról, hogy valóban a írásrendszer:

Gratulálunk! Ön most sikeresen feltörte a rendszert célokat. Élvezze.

Fontos megjegyzés: köhögés mások számítógépét engedély nélkül tekinthető jogellenes cselekmény vagy bűncselekmény a legtöbb országban. Írtunk az útmutató biztonsági célokra!

Mi a vonat szakemberek a területen az informatikai biztonság -, hogy a szakember a területén az informatikai biztonság, az alapoktól kezdve, hogy a kiindulási szintet. A képzést követően képes lesz a szolgáltatásnyújtás lefolytatására penetrációs vizsgálat (legális hackelés)