Zóna alapú tűzfal (ZBF) a Cisco routerek - ccienetlab - előkészítése CCNA CCNP CCIE

Zóna alapú tűzfal (ZFW) - az új irányú útvonal futó Cisco IOS operációs rendszer konfigurálásához a hozzáférés szabályait a hálózatok között. Mielőtt a megjelenésével ez a technológia, a forgalom átszűrtük ACL ACL és dinamikus vizsgálat a forgalom Context-Based Access Control (CBAC). És CBAC'a ACL és szabályokat, amelyeket közvetlenül a fizikai interfészek, amelyek sok esetben nem járul hozzá a skálázhatóság és a rugalmasság a megoldás. Minden áthaladó forgalmat a felületet, hogy megkapta ugyanazt ellenőrzési politika. Ez a konfiguráció modell korlátozza tagoltságát tűzfalbeállítás és zavaros helyes alkalmazása tűzfalbeállítás, különösen olyan esetek, amikor a tűzfal politikát kell alkalmazni a több interfészek.

Zóna alapú tűzfal megváltoztatja a tűzfal konfigurációs felület a régi modell egy rugalmasabb, átfogóbb modell alapján biztonsági zónákat.

Biztonsági zóna áll egy sor interfészeket kell ugyanazt a politikát a hálózati biztonság, vagy más szóval, az azonos szintű bizalom. Miután valamennyi szabályt be van állítva a kölcsönhatások a zónák között. Ez a megoldás megkönnyíti beállítani tűzfal szabályait. Amellett, hogy a Zone-Based Policy Firewall a Cisco Policy nyelv (CPL), amely nagyobb rugalmasságot tesz lehetővé, mint a korábbi verziók a tűzfal, konfigurálja szabályokat, hogy kiszűrje a forgalmat.

Zone beállítja a határok biztonságának a hálózat. Ez határozza meg a határ menti övezetben, ahol a forgalom korlátozás alá esik a részét a politika, amint elmegy egy másik területen a hálózat.

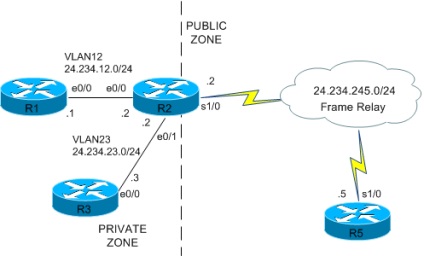

Az ábrán látható, három biztonsági zónák a különböző felületek a router:

Ha azt szeretnénk, hogy alkalmazza azt a politikát, hogy a forgalom, amely átmegy a zónák között, meg kell emlékezni egy fontos szabály: az alkalmazott politika egy pár zóna (pár). Ugyanakkor, egy pár zónák nem ugyanaz a dolog. Az első zóna az úgynevezett zóna-pair forrás (forrás terület), a második terület a cél (rendeltetési zóna). Ha alkalmazza a politika, hogy a tűzfal zonális pár, érvényes forgalmi, hogy „fut” a forrás terület a célterület.

Szabályai alkalmazásának ZBF

A hálózati interfész a router, hogy birtokolja a zónák vannak kitéve olyan szabályokat, amelyek irányítják a viselkedését az interfész a forgalom közötti kapcsolódási pontok:- Mielőtt interfészek lehet rendelni a biztonsági zónában, az utóbbit kell konfigurálni.

- Bármilyen felület csak hozzárendelhető egy biztonsági zónát.

- Bármilyen területen is tartozhat egy vagy több interfészek

- Belül az alapértelmezett zónát, minden forgalom engedélyezett

- Között az alapértelmezett zónát politika - tagadja minden olyan

- Forgalmi szánt router, vagy generált ez alapértelmezés szerint engedélyezett

- A forgalom között nem tud folyni a felületet, amely tartozik a terület, és minden felület, amely nem tartozik semmilyen övezetben. Más szóval, ha az egyik interfész tartozik minden olyan területen, a másik nem - a forgalom tilos

- Interfészek, amelyek nem rendelt zónák működnek a klasszikus router portok és talán még kezelhető CBAC.

- Hozzon létre egy zóna

- Készítsen egy pár zónák

- Adjuk osztály (class-map) a forgalmat, amelyhez a tűzfalszabályzat

- Adjuk tűzfalbeállítás, amely meghatározza, milyen intézkedéseket kell alkalmazni, hogy a forgalom

- Alkalmazzon tűzfalszabályzat a zonális pár

- Add interfészek zóna

Készítsen zónák és zóna párok

Zónát hoznak létre útján zóna biztonsági követel

Zone pár létrehozott parancs használatával

zóna-pair biztonsági NÉV forrást ZÓNA célállomás-ZONE

Meghatározása forgalmi osztályok

Vegyük például a következő class-map

HTTP-forgalmat meg kell felelnie az első mérkőzés protokoll http. annak biztosítása érdekében, hogy a forgalom HTTP ellenőrzés. Ha a vonalak az osztályban kártya csomópont, a HTTP-forgalmat alá mérkőzés protokoll TCP és ez a forgalom akkor minősül TCP forgalmat fogják vizsgálni a lehetőségeknek megfelelően az ellenőrzés TCP motort.

A támogatott protokollok, ugyanaz, mint a CBAC technológia. Azonban, ellentétben a klasszikus class-map, amikor belép a parancs mérkőzés protokollt. Ön nem tartalmaznak NBAR folyamat - inkább a protokoll ellenőrzést kell választani, amikor a politikai térképet kell alkalmazni, hogy a két sáv

Meghatározása tűzfalszabályokhoz

- Drop - forgalmat kezeli ezt a műveletet vakon dobni, és nincs értesítést küld a távoli gépnek. Ezzel szemben a klasszikus hozzáférési listák (ACL), amikor elküldte ICMP Host Unreachable. Abban a pillanatban, nincs mód megváltoztatni az intézkedés csepp viselkedését.

Amellett, hogy a fenti, minden kártya egy rejtett politikai osztály osztály alapértelmezett, amely úgy van kialakítva, hogy a cselekvési „drop” (hasonló a sorban megtagadja minden olyan hozzáférési listát). - Pass - Ugrás a forgalom nem tartalmaz protokollt ellenőrzést. Ez engedélyezi a router, hogy továbbítsa a forgalmat az egyik területről a másikra, és nem is e monitorok a kapcsolat vagy munkamenet. Ez lehetővé teszi, hogy a forgalom át csak egy irányban. Hogy visszatérjen forgalom halad az ellenkező irányba, ott kell lennie a megfelelő politika számára. Ez a művelet hasznos protokollokat, mint az IPSec ESP, IPSec AH, ISAKMP és más önmagában biztonságos protokollok kiszámítható viselkedés.

- Vizsgálja - Tartalmazza vizsgálat dinamikus forgalom halad a forrás zónát vevő zóna és automatikusan lehetővé visszirányú forgalom akár komplex protokollok, mint a H323. Például, ha a forgalom az interneten privát zóna zóna, a router állítja tájékoztatás a kapcsolat vagy munkamenet TCP és UDP forgalmat. Ezért a router megoldja a visszatérő forgalmat az Internet zóna Saját zóna válaszok kéréseket a vegyületeket Private interneten.

ZBF kínál naplózási beállításai forgalom eldobjuk vagy ellenőrzik.

Alkalmazás tűzfal-

Alkalmazás létre tűzfalszabályokhoz megvalósított szolgáltatási politika csapat. Rajta keresztül kötődnek politikai térkép egy adott pár zónák az egyik irányba.

A két zóna lehet alkalmazni egyetlen szolgáltatási politika az egyik irányba, illetve egy az ellenkező irányba. Ha a művelet úgy definiáljuk, mint a közlekedési ellenőrizni. A kérelmeket szabályozhatjuk oly módon, hogy a választ ezekre a kérdésekre meg kell oldani az ellenkező irányba. Ha a művelet úgy definiáljuk, mint egy pass forgalmat, akkor semmi sem fog figyelni kell és a választ, hogy ez a forgalom nem kerül sor (ha ez nem megengedett az egyes szakpolitikai területeken az ellenkező irányba).

Policy Router Self-övezet

Policy lehet alkalmazni képest önálló router zónák vannak bizonyos korlátai.

Először is, a dinamikus vizsgálat a forgalom által generált a router maga, kizárólag a protokollok TCP, UDP, ICMP, és H323. Ellenőrzés protokollok az alkalmazási réteg (HTTP, TELNET, és így tovább.) Nincs támogatva.

Másodszor, a korlátozás a munkamenetek számát, és a zenekar is nem lehet beállítani. Ha ön használ, például OSPF routing protokollok, a EIGRP, akkor kifejezetten engedélyeznie kell - mint Ellenőrzés ezen protokollokat nem támogatja.

Interfészeket tűzfalzónát

Interfészek adunk a zóna zóna-tag biztonsági csapat a router interfész beállításait.

például:

Konfiguráció példa ZBF

Most jön a legérdekesebb része, hogy a dallam. Tekintsük a következő topológia.

A bal oldalon a router R2 a belső hálózatot a HTTP szerver, a hozzáférési jog az internethez. Ebben egyszerű konfiguráció, akkor csak két zónára. Egy a belső hálózat (magán), a másik pedig a külső (nyilvános). Létrehozunk egy osztály összes TCP és UDP forgalmat, amely használni fogja a politikai ellenőrzés.

Interfészek Ethernet0 / 0 és Ethernet0 / 1 put magán zóna és Serial1 / 0,1 nyilvános felülettel zónában. Zóna között PRIVATE PUBCLIC és megvizsgálja a teljes forgalom TCP és UDP. Ellenőrzés ICMP forgalom nem végzik. A dinamikus útválasztás konfiguráció kimarad, valamint a konfiguráció a többi router, mint ebben a példában ez nem alapvető fontosságú.

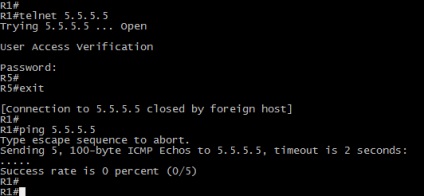

ZBF ellenőrizni működés R2 és végrehajtja a telnet és a ping a router R5, hogy a router R1

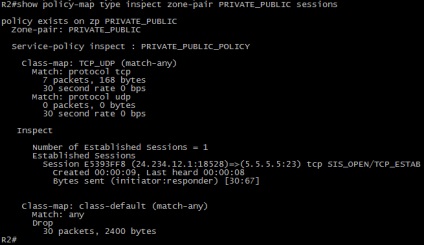

Látjuk, hogy nem volt probléma létre a TCP kapcsolat a router R2, de nem megy ICMP forgalom. Csapat show policy-térkép típusa vizsgálja zóna-pair mutatja a statisztika a ZBF valós időben.

Ön is megtekintheti az aktuális munkamenet létrehozott routeren keresztül. Például, a fenti levezetés lásd létrehozott TCP TELNET kapcsolat R1 a stroncium R5. Mivel az ICMP forgalmat már nem osztályozott. ő kapja alapértelmezés lép az osztály osztály alapértelmezett és eldobjuk.

Végezze az ICMP forgalom ellenőrzést, de korlátozza a mozgását zóna között a magán- és állami ütemben 8K.

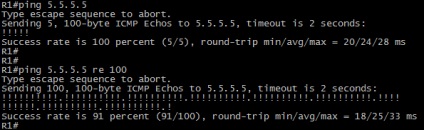

Próbáld meg egy ping parancsot a router R1-R5 stroncium

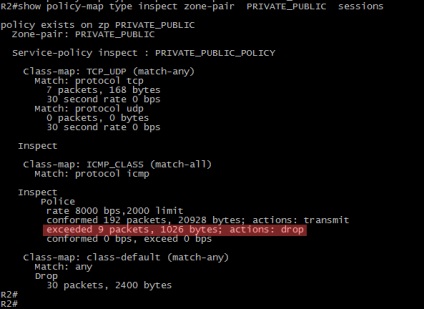

Látjuk, hogy ha küld csomagokat 100, 9 közülük otprosheny az R2 - olyan csomagokat, amelyek nem megvan ebben a sávban. Végrehajtja a parancsot ismét azt mutatják, politikai térkép típusa vizsgálja zóna-pair PRIVATE_PUBLIC munkamenetek R2:

Itt azt látjuk, hogyan állj az ICMP forgalmat. A megfelelt 192 jelezte, hogy a csomag jött 8Kbit sávon. De küldtünk 100 csomag. de hol az a szám 192?

Ez egyszerű. Küldtünk 100 ICMP Echo Request csomagokat stroncium R5, minden ICMP kérés, R5 router küldte ICMP Echo Reply. Ha az ICMP forgalom nem korlátozott 8Kbit csík R2 tekintjük 200 csomagokat is halad át rajta - 100 100 ICMP kérések és ICMP válaszokat. De mivel vannak korlátai a forgalmat, 9 csomagok megölték - meghaladta a 9 és R2 elérte mindössze 91 kérést, amelyik a 91 választ. Összesen 182 De mielőtt a 100-tesztnél, tettünk egy standard 5-ICMP kioldása hogy teljesen bekerült a sávot.

Mi lehet engedélyezni a naplózást, hogy a teremtés és befejezése a munkamenetek áthaladó forgalmat a router. Ezt használja a paraméter-map parancs

Közvetlenül a paraméter-térkép megadhatók, amelyek befolyásolják a viselkedését a ZBF, mint a védelem DoS támadásokkal szemben, időzítő TCP és UDP ülések, a fakitermelés, stb Következő ukaznoy beállítások alkalmazása a politika az L3 / L4 és L7 - forgalmi osztályt. Itt egy egyszerű példa a felvétele bejelentkezések.

Ebben a példában a viselkedését a vizsgálat TCP és UDP forgalom változott egy paramétert, mint például a naplózás (audit trail on). Most, amikor létrehozta és befejezte a Session, R2 részesül fakitermelés ezek az események és üzenetek:

Június szeptember 21: 47: 48,052:% FW-6-SESS_AUDIT_TRAIL_START: (cél: osztály) - (PRIVATE_PUBLIC: TCP_UDP): Start TCP munkamenet: iniciátor (24.234.12.1:54529) - responder (5.5.5.5:23)

Június 21. szeptember: 47: 57,170:% FW-6-SESS_AUDIT_TRAIL: (cél: class) - (PRIVATE_PUBLIC: TCP_UDP): Stop tcp ülés: iniciátor (24.234.12.1:54529) küldött 49 byte - responder (5.5.5.5: 23) küldött 98 bájt

Az első jelentés rámutatott, hogy nem volt a létrehozása TCP-munkamenetet a R1-R5 a port 23. Ebben az esetben a stroncium megadott zóna pár PRIVATE_PUBLIC és forgalmi osztály (TCP_UDP), amely alatt a vegyület szörnyű.

A második üzenet jelzi a befejezése után a munkamenet, és tájékoztatást nyújt a átvitt bájtok számát az egyik vagy a másik stroncium. DLE 10.6 letölthető filmek ingyen

Kapcsolódó hírek: