Várható, hogy megvédje az adatokat az illetéktelen hozzáférés

Illetéktelen hozzáférés az információkhoz - egy váratlan ismerős, feldolgozás, másolás-CIÓ, az eltérő vírusok, beleértve a break-lebontó szoftver termékek, valamint a módosítás vagy megsemmisítése információk megsértve set-kormányzati előírásokat hozzáférés-szabályozás.

Ezért viszont a védelem származó információk nem engedélyezett a hozzáférés célja, hogy megakadályozzák a gonosz-umyshlennika a média. Védelmében infor-mációk a számítógépek és hálózatok illetéktelen hozzáférés ellen lehet osztani három fő területen:

- megelőzésére összpontosít az elkövető számítógepek-környezet-gyulladásos és alapján konkrét technikai eszközökkel felhasználó-opoz Navan;

- ez összefügg a védelmére számítógépes környezetben épül létrehozását speciális-CIÓ szoftver;

- magában a speciális információs eszközök védelme számítógép f-nek a jogosulatlan hozzáféréstől.

Meg kell jegyezni, hogy annak érdekében, hogy foglalkozzon minden egyes feladat használják a különböző technológiák és a különböző eszközöket. Követelmények jogorvoslat, ők jellemezve-it, a szerepre, melyet és azok besorolását, valamint az általános szerződési definiált-osztály elleni védelem az illetéktelen hozzáférés felsorolt iránymutatások az Állami Műszaki Bizottság:

- „automatizált rendszerek. Védelem a jogosulatlan hozzáférést az in-formáció. Besorolása az AU és információk védelmére vonatkozó követelmények „;

- „Számítógépi eszközök. Védelem a jogosulatlan hozzáférést az információkhoz. Indikátorok védelmet az illetéktelen hozzáféréssel szemben információ „;

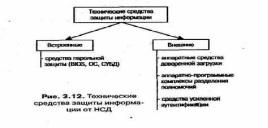

- „Védelem a jogosulatlan hozzáférést az információkhoz. Kifejezések és meghatározások”. Technikai eszközök végrehajtási biztonsági funkciókat lehet osztani:

A beépített biztonsági és PC szoftver szükséges, a máj (ábra. 3.12) egy olyan lehetőség jelszavas védelem BIOS, operációs rendszerek is DBMS. Ezek az alapok lehetnek szólva gyenge - BIOS a felügyeleti jelszót, a jelszó védelem Win95 / 98, de lehet sokkal jobban ellenáll - BIOS nélkül a felügyeleti jelszót, jelszavas védelem a Windows NT, RDBMS ORACLE. Ex-használat erőssége ezen eszközök jelentősen növeli az informatikai biztonsági rendszer az illetéktelen hozzáférés ellen.

Külső források helyettesítésére szánják a beépített eszközöket, hogy fokozza per-pajzsok, illetve kiegészíti azokat a hiányzó funkciók.

Ezek közé tartoznak:

- hardver megbízható csomagtartó;

- hardver-szoftver komplexek hatalommegosztás felhasználók hozzáférést;

- olyan erős hitelesítést a hálózati kapcsolatok.

Hardver megbízható boot egy termék néha nevezik-emye „elektronikus zár”, amelynek feladata, hogy megbízhatóan azonosítani a haszon-Vatel, valamint hogy ellenőrizze a integritását a számítógépes szoftver. Általában ez a bővítőkártya számítógépére a szoftvert, hogy Niemi rögzített vagy Flash-memória kártya vagy a számítógép merevlemezére.

A működési elv egyszerű. A boot folyamat elindul a BIOS és az alaplap, hogy illetéktelen hozzáférés ellen. Azt kéri a felhasználói azonosítót, és összehasonlítja a tárolt Flash-memória kártyát. Az azonosító lehet járulékosan jelszóval védett. Ezután kezdődik a beágyazott operációs rendszer vagy a számítógép alaplapjának (ez általában minden Rianta MS-DOS), majd indítsa el a program ellenőrzi a sértetlenségét a szoftvert. Általános szabály, hogy ellenőrizzük a rendszer boot lemez terület, teher-kötések és más típusú fájlokat kérték, a felhasználó által az ellenőrzés. Ellenőrzés darazsak fected akár alapuló üzenet hitelesítési kódot algoritmus GOST 28147-89, vagy alapulhat a hash függvény algoritmus GOST R 34,11-34 vagy más algoritmus. Eredmény pro-Werke összehasonlítjuk a tárolt Flash memóriakártyát. Ha az eredmény az összehasonlítás feltárta különbségek a standard ellenőrzi a rendszer azonosító vagy integritását, a díj a blokk további munkát, és egy üzenetet jelenít meg az EQ-gyógyulást. Ha a teszt pozitív eredményt, a testület átadja a vezérlést egy főre idézni személyi számítógépre további Az operációs rendszer indításakor.

Minden folyamatainak azonosítása és integritásának ellenőrzését a naplózott. Előnye ennek a csoportnak a tagjai - a magas megbízhatóság, az egyszerűség és a nevyso-kai price. Ennek hiányában a többfelhasználós számítógépes munka-funkció a panel a szerszám elegendőnek bizonyul.

Hardver-szoftver rendszerek részlege hozzáférési jogosultságokat használják abban az esetben, ha több felhasználó használja ugyanazt a számítógépet, ha probléma van a szétválasztása a hatóság hozzáférhet egymás adatait. A megoldás erre a problémára épül 01 tilalmat felhasználók futtatni specifikus alkalmazások és folyamatok; Q Felhasználói jogosultságok és működtetéséhez szükséges alkalmazások csak a meghatározott cselekvésre típusú adatokat.

Végrehajtása tilalmak és engedélyek érhető el különböző módokon. Milyen nagy-szabály, a folyamat kezdődik az operációs rendszer elindul, és védi a programot az illetéktelen hozzáféréstől. Jelen van a számítógép memóriájában Rezida-kellemes modul és monitorok felhasználói akciókat indítani alkalmazásokat és rajz-scheniya adatokat. Minden felhasználói művelet rögzítésre a naplóban, amely Dost habok csak a biztonsági adminisztrátor. Ezzel a class általában észre illetéktelen hozzáféréssel szemben. Ezek együtt szerepelt roham hardver és szoftver rendszerek, amelyek a hardver - fedélzeti pre-hű számítógép indításakor, hogy a vizsgálatokat most felül és integritását-ség program nagyon elleni védelem rendszerének a jogosulatlan hozzáférést a merevlemez, és a szoftver - a rendszergazda a program, a Resident Module . Ezek a professzionális gramm helyezünk egy külön mappába, és csak a rendszergazda. Dan-szintű rendszert lehet használni egyfelhasználós rendszer a felhasználó számára korlátozásokat telepítéséhez és futtatásához a program, amit nem kell dolgozniuk.

Azt jelenti, erős hitelesítést a hálózati kapcsolatok használt SLN-tea, ha a munkát a munkaállomások a hálózaton előír védelmére egy munkaállomás a fenyegető illetéktelen hozzáférés erőforrások Rabo szag állomás a hálózatról, és változtatni bármilyen információ vagy szoftver szükséges, a máj és is fut jogosulatlan folyamatot. Védelem a jogosulatlan hozzáférés Stora minket a hálózat segítségével érjük el az erős hitelesítés a hálózati kapcsolatok. Ez a technológia az úgynevezett virtuális magánhálózat technológiát.

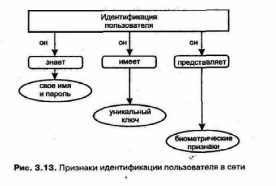

Az egyik legfontosabb feladat a védelem a jogosulatlan hozzáférés ellen - annak biztosítása, on-megbízhatóan azonosítja a felhasználót (. Ábra 3.13) és a lehetősége hitelesítési Liu Isten felhasználói hálózat, amely egyértelműen azonosítható az a tény, hogy ő:

- képviseli.

A felhasználó tudja? A nevét és jelszavát. Ezen ismeretek alapján rendszerek pas' roll azonosítása. A hátránya ezeknek rendszerek - meg kell megjegyezni bonyolult nye jelszavakat, amelyek gyakran nem kerül sor sem választott jelszó gyenge, vagy egyszerűen csak írni egy notebook, egy darab papír, stb használata esetén betétek csak a jelszavas védelmet megteszi a szükséges intézkedéseket .. a tanácsok-leniem jelszavak létrehozásakor tárolja őket, nyilvántartásáért lejártát IP-használat és kellő időben rendelkezésére. C nagyrészt megoldja ezt a problémát, és megnehezíti, hogy úrrá a rosszindulatú-hűbéres hitelesítési mechanizmus segítségével kriptográfiai jelszóval védett.

Mi az a felhasználó? Ezek a funkciók, amelyek egyediek, hogy a felhasználó, akkor csupán a biometrikus azonosítás. Az azonosító lehet egy ujjlenyomat, minta az írisz, a tenyérnyomat, stb Jelenleg - .. A legígéretesebb iránya az azonosító eszköz. Megbízható, ugyanakkor nem igényel felhasználói A további ismeretek Mondd valamit vagy állandó birtokában semmit. A technológiai fejlődés-it, és az értéke ezeknek az eszközöknek rendelkezésre áll minden szervezet.

Garantált ellenőrzi a felhasználó személyazonosságát a feladata a különböző azonosítási és hitelesítési mechanizmusokat.

Minden felhasználó (felhasználói csoport) van hozzárendelve egy hálózati funkció - az azonosító és összehasonlítjuk a jóváhagyott-adyge ott. Azonban csak a kívánt személyazonosság a hálózat nem nyújt védelmet az illetéktelen csatlakozás ellenőrzése nélkül a felhasználó személyazonosságát.

A folyamat ellenőrzése a felhasználó személyazonosságát nevezik - hitelesítést. Ez akkor fordul elő révén a töltés a felhasználó-specifikus megkülönböztető jele - Hitelesítő rejlő neki. hitelesítés Hatékonyság op redelyaetsya mindenekelőtt sajátosságait minden felhasználó számára.

A konkrét mechanizmusai azonosítás és hitelesítés a hálózat lehet REA-calized alapján az alábbi eszközöket és információkat védelmi eljárások:

- kriptográfia egy egyedi kulcs minden felhasználó számára.

Az a kérdés, hogy egy adott szer megoldott szerint fenyegetések azonosítása képviselt, milyen jellegű a védett objektum. Nem lehet mondani, hogy a használatát a hardver felhasználásával kriptográfia, a rendszer biztosítja a nagyobb megbízhatóság, mint a szoftver segítségével.

Biztonsági adatok elemzését tárgy és azonosítása fenyegetések a Secure-ség - rendkívül bonyolult eljárás. Nem kevésbé bonyolult eljárás - a választás a technológiai-technológiák fejlesztése és jogorvoslatok, hogy megszüntesse az ismert veszélyek. A megoldás ezen feladatok gerenda-ő bízza a szakemberek nagy tapasztalattal.