Tippek, hogy a hackerek ellen helyén

Nem is olyan régen, azt tapasztaltam, hogy a SERP blog kezdte elhagyni, azzal a megjegyzéssel: „A helyszínen veszélyezteti a számítógépes biztonság.” Ez a felirat jön, ha rosszindulatú kód telepítve a webhelyen. Ma megpróbáljuk megérteni az okait és következményeit ezt a jelenséget.

Oldal biztonsági érdeklődni, miután a honlap feltörték, és a legtöbb pánik és a kétségbeesés. Nagyon kellemetlen, amikor a munkájával életed mindössze néhány perc alatt mehet feledésbe merült. De nem olyan rossz, mint amilyennek látszik, különösen, ha csinálsz a napi mentések.

Közvetlenül azután, hogy a felfedezés a felirat: „Mezei veszélyeztetheti a számítógép biztonságát” Meg kell találni a rosszindulatú kódok és rohanás helyszínen Yandex kettős ellenőrzés, úgyhogy lenne egy felirat mellett a helyszínen a lehető leggyorsabban eltűnt. Ha mindent helyesen, akkor a weboldal lesz a listát a veszélyes egy pár napig.

Ki és milyen helyekre rosszindulatú kód

Tehát lássuk a listát, amit lehet dugni a blog azoknak, akik szeretnének, vagy repedt:

- Forgalmi hogy átirányítható lyuby fehér és fekete affiliate programok

- Mobil forgalom, ami átirányítható affiliate programok

- Automatikus a linkek elhelyezését, amelyeket csak akkor látható, bejárók, vagyis a súlya szilva oldalon

- Elhelyezés előszobaoldalakra a webhelyére, majd több ezer oldalnyi kereső spam, a webhely a jövőben is komolyan pessimizirovat vagy akár kidobják a kérdés

- Forgalomba keretek a kódot java script, flash, vagy egyszerűen csak a sablonokat. Ezeken a kereteket is feltöltheti a vírusok minden látogató a webhelyen.

- És még sok más rossz dolgokat, hogy lehetővé teheti egy támadó az Ön nevében, hogy a látogatók

Hackerek csapkod a webhelyen. Amennyiben szorít a cipő?

Hacking fogadó szerver.

Az első és talán a legkellemetlenebb lehetőség - az, amikor a fogadó szerver csapkodott, akkor ott vannak a helyszínek házigazdája a szerveren, nem csak a sérülékeny. Képzeld el, ha repedt több tíz szervereket. Works for hosting adminisztrátorok lesz egy csomó.

Bár ez nem túl gyakran történik meg, hanem, hogy megvédjék magukat ebből az átlagos felhasználó hosting KÖZÖS lehetetlen, úgyhogy válasszon egy megbízható web hosting, például friendhosting Sok év után a használat tárhely a különböző cégek, talán ez a legjobb, és ez nemcsak az a technikai oldala a dolgok, hanem elegáns támogatják még a legolcsóbb tarifa. Azt ajánlom! (Mellesleg, csak miután a blog írt rosszindulatú kód költözött ide, és a problémákat, mert nem tudom, pfuj pfuj pfuj)

VPS / VDS hacker.

Ha vásárolt virtuális dedikált szerver, a felelősség a beállítások és a védelem terheli rád, így csak eltörhet, de ebben az esetben a támadónak hozzáférést csak a helyszínek és a fogadó rendszergazdák nagyon ideges róla. Hogy megszüntesse a szerver operációs rendszer sebezhető van, hogy vonzza a szakemberek, és csak ezután elkezd keresni rosszindulatú kódot balra.

Ez az eset is, nem a legkellemesebb, mert a támadó root hozzáférést a VDS valószínűleg törli a naplókat úgy, hogy nem találja a biztonsági rést.

Hacking WordPress keresztül PHP biztonsági rést.

Egy másik módja, hogy csapkod a webhely, és megfertőzi a rosszindulatú kódot -, hogy megtaláljuk a sebezhetőséget php scripteket, modulok, beépülők, témákat. Ez talán a leggyakoribb módja. Mi történik a helyszínen:

- Keresztül a biztonsági rés a jelszavak olvasni az adatbázisból

- A jelszavak visszafejtése, a támadó hozzáférést nyer az admin felületen

- A támadó letöltések shell web webhelyére, és kezelheti az összes fájlt, hogy van a tárhely

Ha több helyen valószínű, hogy a támadó web shell hozni mindegyikük különböző könyvtárakban.

Mi a teendő, ha a honlapon már fertőzött.

Tehát nyilvánvaló, hogy kezdeni, hogy törölje a rosszindulatú kódot, ha talált. Kódot a htaccess fájlt a következőképpen nézhet ki:

RewriteCond%

RewriteCond%

RewriteRule (. *) Http. //google-play-android.net/u/1316 [L, R = 302]

Ez a mobil átirányítás irányelvek, miután egy ember jött, hogy a webhely az ő mobil készülék automatikusan terjed, hogy csak egy ilyen oldalt, ahol várta alkalmazására ál - fekete MIDlet.

Célszerű letölteni a teljes webhelyet a helyi lemezre, és megvizsgálja a legújabb Antivirus, de általában víruskereső megtalálja a nem titkosított Web Sélának ... Web séta egy szabványos php fájlt tudunk az egyik oldalon könyvtárába (a képes futtatni php script ezt a könyvtárat). Lényegét tekintve ez egy szabályos fájlkezelő csak az interneten keresztül, és lehetővé teszi, hogy kezelje a fájlokat a webhelyen. Néhány webmesterek web Shelom és a saját honlapjukon, egyszerűen azért, mert ez a leggyorsabb módja annak, hogy egy kis változás a minden oldalon fájlokat.

Néhány gyakorlati tanács.

1. Ha VDS vagy VPS scatter oldalakon a különböző felhasználók számára. úgy, hogy minden felhasználó - a tulajdonos a webhely igazuk csak az egyik oldalon. Így, ha egy támadó az egyik a helyszínen, nem lesz képes arra, hogy hozzáférjenek más oldalakra.

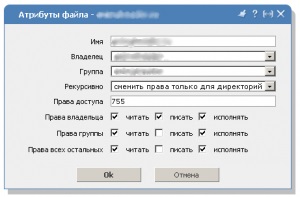

2. Állítsa be az összes mappát az oldalon 755 rekurzív

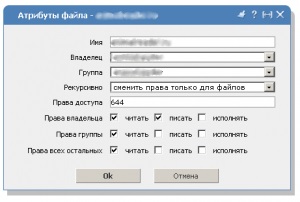

3. Helyezze az összes fájlt jobb oldalon 644

4. Ügyeljen arra, hogy lezárja a hozzáférést az adminisztrációs részét a helyszínen (azaz, ahol megadhatja a rendszergazda) web szerver irányelvek a .htaccess fájlban

Például egy blog WordPress lehet wp-admin mappát, hogy a .htaccess fájlt az alábbiak szerint:

Így oldalán a website fog futni minden parancsot a kiszolgáltatott plug-in, így töltse le és telepítse a plug-inek csak CMS fejlesztő honlapján, de még ebben az esetben, a plug-inek is hírhedten ismert biztonsági rések. Ügyeljen arra, hogy lássa valaki letöltötte a bővítményt. Általános szabály, hogy a sebezhető plug-in gyorsan kimutatható.

6. Vegye ki az összes felesleges mintákat, és próbálja megjegyezni, hogy honnan van a jelenlegi helyén sablont. A helyzet sablonok még rosszabb, mint a plug-inek. A támadó helyezi a prémium a túrázók teljesen bysplatno minták, varrás egy pre-show linkeket a forgatókönyvet, vagy távolról futtatni parancsokat, vagy akár törli magát kódot, amely az öntés után és webes Séláh egyszerűen törli magát. Hülye webmaster letöltése prémium sablon szabad és örül, és még köszönetet mondani a személy, aki küldte ezeket a sablonokat ...

Felismerik az ilyen rosszindulatú kódok sablonok néha nagyon nehéz, mivel a prémium sablonok állhat ezer különböző php és js fájlokat.

Eltávolítása rosszindulatú kódot, keressen réseket.

Távolítsa el a rosszindulatú kód - csak egy kis része az ügyben, és győződjön meg arról, hogy ha a webhely a biztonsági rés az interneten jön, és vele együtt, és a rosszindulatú kód újra megjelenik. Még több legrosszabb megoldás - az, amikor a rosszindulatú kódot varrt be az adatbázisba. Például, a felvétel a híreket, vagy a szöveg a főoldalon. Keresse akkor nem csak fájlokat, hanem az adatbázisban.

Keresünk sebezhetőség a php fájl

Az eredmény az lesz kap egy listát a fájlokat, hogy a kód is vissza dor, akkor van egy kiskapu, hogy töltse web Sélának vagy távoli parancs végrehajtását.

'Antichat Shell v1.3' = gt; 'Verzió ([0-9 \.] +) By Grinay'.

'AYYILDIZ Tim -AYT- Shell V' = gt; 'Shell v ([0-9 \.] +) Biz B'. 'AZRaiLPhp' = gt;

'Silinemedi: \ $ deldir'. 'Backdor1' = gt; „Kódolva Charlichaplin”. 'Backdorfr' = gt;

'Ce script Permet d \' kizsákmányoló”. 'C100.php' = gt; 'Írta: Captain Crunch Team'.

'C99 eredeti' = gt; 'Admin @ SpyGrup \ .Org \ [Kruis \]. 'Casus15.php' = gt; 'Casus ([0-9 \.] +) By MafiABoY'.

'Crystal' = gt; „Kódolva. Szuper-Crystal és Mohajer22”. 'Ctt_sh.php' = gt; '\ [CT \] TEAM futtatását - RODNOC'.

'Cyber Shell' = gt; "Cyber Shell. 'DC3 Biztonsági Crew Shell Priv' = gt;

'Shell írta Bl0od3r'. 'Dive Shell 1.0 - Császár Hacking Team' = gt;

'Dive Shell - Császár Hacking Team'. 'DTool Pro' = gt;

'Comandos Exclusivos do DTool Pro'. 'DxShell' = gt; 'DxShell'. 'Fatalshell' = gt;

'Kérjük, kérdezze Dosyayi Adlandiriniz'. 'Fuckphpshell' = gt; ''. 'Fuckphpshell' = gt;

"Ez egy priv3 kiszolgáló. 'GFS web-shell' = gt; "GFS Web-Shell.

'H4ntu Shell [powered by Tsoi]' = gt; "H4ntu shell \ [powered by Tsoi \]. 'Img.php' = gt;

'NST nézet \ $ ver'. 'IMHaPFtp.php' = gt; 'IMHaBiRLiGi PHP FTP Editoru'. 'Ironshell' = gt;

„Tudod, hogy egy md5 húr itt is, mint a sima szöveges jelszavak”.

"KAdot Universal Shell = gt; 'KA_uShell ([0-9 \.] +)'. 'Lamashell' = gt; 'Láma \' s \ 'pokol'.

'Liz0ziM Private Safe Mode Command Execuriton Bypass Exploit' = gt;

'Liz0ziM Private Safe Mode Command Execuriton Bypass Exploit'. 'Load_shell' = gt;

'Loader \' z WEB Shell. 'Mailer3.php' = gt; „Marokkói Spamers Ma kiadásában közölt szellem”.

'Matamu' = gt; 'Matamu Mat'. 'Marokkói Spamers Ma-Edition, amelyet szellemkép' = gt;

„Nyisd meg a csatolt fájlt ha van ilyen, base64_encode”. 'Myshell' = gt; '\ $ MyShellVersion'.

'Mysql interface' = gt; 'Mysql felület v ([0-9 \.] +)'.

'MySQL Web Interface Version' = gt; 'A MySQL Web Interface Version'. 'NCC-Shell' = gt;

„Feltörve Silver”. 'NetworkFileManagerPHP' = gt;

„NetworkFileManagerPHP csatorna”. 'NIX távoli web-SHELL' = gt;

"NIX távoli web-SHELL. 'Nshell.php' = gt; 'NShell v ([0-9 \.] +)'. 'Nstview.php' = gt;

'NsTView \ $ ver'. 'Phantasma' = gt; 'PHANTASMA- NeW CMD'. 'PHP Shell.php' = gt;

'PHPSHELL.PHP BY Macker'. 'A PHP-backdoor' = gt; 'Egy egyszerű php backdoor'.

'A PHP-tartalmazzák-w-shell' = gt; 'LOTFREE PHP Backdoor'. 'Phpbackdoor15' = gt; „Vissza»Remélhetőleg dömpingelt!«”.

'PHpINJ' = gt; 'News Remote PHP Shell Injection'. 'Phpjackal' = gt; 'PHPJackal'.

'PHPRemoteView' = gt; 'PhpRemoteView'. 'Phpshell17' = gt;

'PHP Shell aninteractive PHP-oldal'. 'Phvayv.php' = gt; 'PHVayv'. 'Private-i3lue' = gt;

"WebAdmin \ .php - egy egyszerű webes fájlkezelő. 'Ru24PostWebShell' = gt;

'Ru24PostWebShell'. „R57 Shell.php v 1,22 vagy 33 = gt; '\ (C \) Oded által 1dt \ .w0lf'.

'R577.php' = gt; 'Admin @ spygrup \ .org \ [Kruis \]. 'Rootshell.php' = gt;

'Www.SR-Crew.org'. 'Russian.php' = gt; "KAdot Universal Shell. 'S72 Shell' = gt;

'Cr @ zy_King'. 'Safe0ver Shell -Safe Mod kiiktatni Evilc0der' = gt;

"Safe_mode Bypass PHP. 'SimAttacker - Vrsion' = gt; 'Egyszerű PHP backdoor DK'.

„Egyszerű backdoor” = gt; 'G-Security Webshell'. 'Simple_cmd' = gt;

'Simorgh Security Magazine'. 'SimShell 1.0' = gt; 'Sincap 1,0'. 'SnIpEr_SA Shell' = gt;

'\ (C \) Oded által SnIpEr_SA'. 'Spy.php' = gt; '\ $ Version = "SpyGrup \ .Org speciális"'.

'W3d.php' = gt; "W3D Shell. 'W4k.php' = gt; „Chdir \ (\ $ lastdir \); c99shexit \ (\);”.

'Webshell.txt' = gt; 'Ez a PHP Web Shell által kifejlesztett Digital Outcast'.

'WinX Shell' = gt; '-: \ [Greenwood \]: - WinX Shell. "Rosszabb Linux Shell = gt;

„Nézze meg Ön rendszere Shany itt volt.” 'Xinfo.php' = gt;

„NetworkFileManagerPHP csatorna”. 'Base64' = gt; 'Base64'. 'Eval' = gt; 'Eval'.

'Zacosmall' = gt; 'Kis PHP Web Shell ZaCo'. 'Wso shell' = gt; '\ $ Auth_pass = "([0-9A-f])" | \ $ default_action = \' FilesMan \ ';' );

$ Allowed_ext = array ( "php 'phtml' php5 'PHP4 ...);

$ Ite = new RecursiveDirectoryIterator ( "./");

foreach (új RecursiveIteratorIterator ($ ite), mint $ filename = gt; $ Akt)

if (in_array (substr (strrchr ($ filename. ''). 1.). $ allowed_ext) és basename ($ filename)! =

$ Tartalom = file_get_contents ($ filename);

Mégis lehetséges, hogy elemezze a változások időpontját könyvtárak és fájlok, de a szabály, ez az információ helyébe a hackerek, hogy fedezze a számokat.