Netams - WPA2-Enterprise vagy a megfelelő megközelítés a biztonsági wi-fi hálózat

WPA2-Enterprise vagy a megfelelő megközelítés a biztonsági Wi-Fi hálózathoz

WEP titkosítás sérül, és nem lehet használni (még abban az esetben dinamikus kulcsokat).

Leggyakrabban előforduló WPA és WPA2 feltételek határozzák meg, sőt, a titkosító algoritmus (TKIP vagy AES). Tekintettel arra, hogy a hosszú ideig kiiensadapter támogatás WPA2 (AES), hogy használja TKIP titkosítási algoritmus nincs értelme.

Minden lehetséges biztonsági beállításokat -ról az alábbi táblázatban:

Ha WPA2 Personal (WPA2 PSK) Egyértelmű, cégmegoldás igényel további vizsgálatot.

WPA2 Enterprise

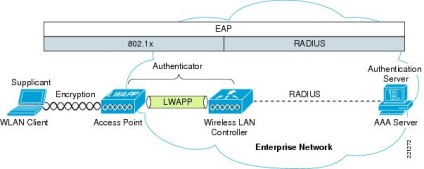

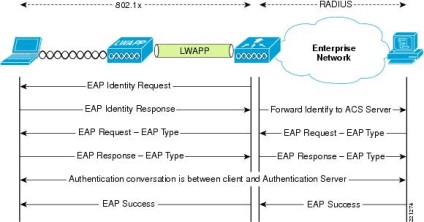

Használata WPA2 Enterprise megköveteli a RADIUS-szerver hálózat. A mai napig az a legjárhatóbb a következő termékek:

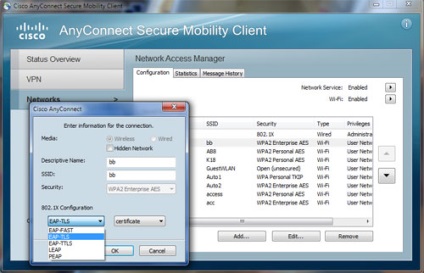

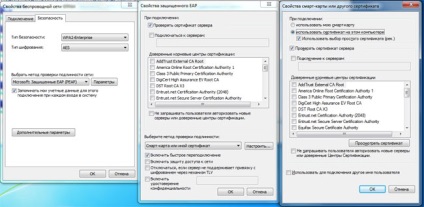

Támogatás bármely EAP módszerek supplikantom kell biztosítani a kliens oldalon. Szabványos, beépített Windows XP / Vista / 7, iOS, Android egy minimális EAP-TLS, EAP-MSCHAPv2, ami a népszerűségét ezek a módszerek. A kliens Intel adapterek Windows alatt jön egy eszköz ProSet, bővíti a listából. Azt is teszi a Cisco AnyConnect Client.

Ez biztos

A végén, akkor kell egy támadó betörni a hálózat?

A Nyílt hitelesítés, Nincs titkosítás - semmi. Én csatlakozik a hálózathoz, és minden. Mivel a rádiós környezetben nyitva van, a jel terjed különböző irányokba, hogy nem könnyű blokkolni. A megfelelő kiiensadapter így hallgatni éter, a hálózati forgalom látható is, ha a támadó csatlakozik egy vezeték az agy, a SPAN-portos switch.

Titkosításhoz alapuló WEP, csak időre van szüksége, hogy lezárjuk IV, és az egyik a sok szabadon rendelkezésre álló szkennelő eszközök.

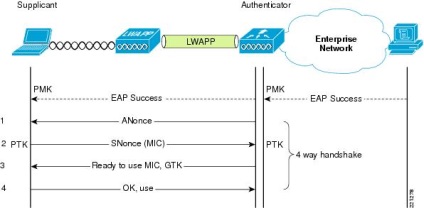

Titkosításra, annak alapján, TKIP vagy AES dekódolást elméletileg lehetséges, de a gyakorlatban az esetekben a hackelés nem teljesülnek.

Jut hálózathoz biztosított EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 csak tudja a felhasználó bejelentkezési jelszó (hacking önmagában nem lehetséges). Támadások, például a nyers erő, illetve amelyek a gyenge pontokat MSCHAP szintén nem lehetséges vagy nehéz annak a ténynek köszönhető, hogy a EAP-csatorna „kliens-szerver” védi titkosított alagutat.

A hálózati hozzáférés, zárt PEAP-GTC esetén lehetséges betörés vagy token szerver, vagy a lopást a token együtt a jelszavát.

A hálózati hozzáférés, zárt EAP-TLS lehetőség lopás felhasználói tanúsítvány (együttesen privát kulcs, természetesen), illetve írásban ki érvényes, de egy üres tanúsítványt. Ez csak akkor lehetséges, ha sérül a tanúsító központ, amely a normális cégek ápolják a legértékesebb IT-erőforrás.

Mivel a fent említett módszerek (kivéve a PEAP-GTC) mentésének engedélyezése (caching) jelszavakat / bizonyítványok, akkor a mobil eszköz ellopását támadó teljes hozzáférést, kérdés nélkül a hálózat. Mivel az intézkedés a megelőzés szolgálhat egy teljes merevlemez titkosítási jelszó kérése, ha a készülék be van kapcsolva.

Ne feledje, a megfelelő tervezés egy vezeték nélküli hálózaton is nagyon jól védett; azt jelenti, törés egy ilyen hálózat nem létezik (egy bizonyos határig)