Letiltása smb v1 vagy hogyan, hogy megvédjék magukat wannacrypt, amelyben Windows és Linux szerverek

Letiltása smb v1 vagy hogyan, hogy megvédjék magukat wannacrypt

Letiltása smb v1 vagy hogyan, hogy megvédjék magukat wannacrypt

Szia kedves olvasó, az utóbbi időben Mondtam részletesen, hogyan kell megvédeni magukat a titkosítást. ha ő van a számítógépre, de ma azt akarom, hogy fontolja meg, hogyan kell adni neki, hogy kap kívülről, fogunk foglalkozni ki smb v1 vagy hogyan védhetik meg magukat a vírus és a wannacrypt Petya. Biztos vagyok benne, hogy a leírt anyag itt lenne az Ön számára nagyon hasznos és időszerű, a variánsait a fertőzés lesz sokkal több a jövőben.

Mi az a protokoll SMB v1

Megkezdése előtt, hogy megakadályozza az oxigén kriptográfusok vírusok, szeretnék bemutatni, hogy a forrás, amelyen keresztül mászni, és ez az úgynevezett protokoll Server Message Block (SMB).

Server Message Block - egy hálózati protokoll, amely működik az alkalmazás réteg az OSI modell, hozzáférés a hálózati erőforrásokat, nyomtatók, mappák, kommunikációs folyamatok között. Biztos vagyok benne, sokan tudjátok, olyan dolog, mint egy UNC útvonalat írja be a \\ kiszolgáló \ megosztás, amikor belép egy hálózati mappába, vagy a nyomtató, így a nyomtatási kiszolgáló a Windows. rassharivat őket.

Minden új változata a protokoll, bemutatja az új funkciók és logikus, szükséges volt, hogy az adatsebesség növelése, a helyi hálózaton, már fordult Gigabit és gyakran kezdtek megjelenni SSD. Az új verziók a régi vágású, támogatja a korábbiak, a visszafelé kompatibilitás az operációs rendszerek és eszközök, és ez az Achilles-sarka is, amelyen keresztül mászni wannacrypt és Petya.

Alább látható az evolúció a SMB v1 protokoll megjelenése új operációs rendszerek.

Miért disable smb v1

Itt egy pillantást néz ki, mint egy zár képernyőn, miután a vírus Petya. Az áldozat számítógép kérve $ 300 Bitcoin, minden esetben, ne küldjön pénzt, akkor nem fog semmit, mivel ez a járvány eredetileg nem tartalmazott felszabadítása.

De úgy néz ki, mint a képernyőn, miután wannacrypt fertőzés. Mivel volt a helyzet Peter minden adat titkosított, és már a digitális szemetet.

Amire szüksége, hogy ne váljanak áldozatává cryptographers

Hadd adjak egy kis ellenőrző listát, amely segít, hogy a rendszer biztonságosabbá:

- Telepítés' egy időben a rendszerben. mivel ez a fő probléma a legtöbb fertőzött számítógépeken

- Ne telepítse a szoftvert nem tesztelt

- Részt csak bizonyított internetes források

- Bezár felesleges port faervole

- Ne nyissa ki az e-maileket az ismeretlen emberek.

Hogyan lehet ellenőrizni, hogy képes megfertőzni a számítógépet

Mint korábban írtam, az áldozatok, akik futtató smb v1 protokoll, amely megköveteli az ellátásból. Az alábbiakban adok egy eszköz, amellyel ellenőrizni tudja, hogy a megfelel-e vagy egy másik számítógép a hálózat biztonsági követelményeknek.

KB frissítések véd wannacrypt és Petya

Itt van egy részletes listát a KB a különböző Windows operációs rendszerek:

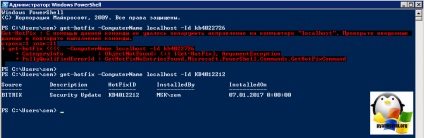

Most, hogy tudja az időpontot KB, könnyen ellenőrizni tudjuk, hogy hiányzik a frissítéseket, és szerepelnek protokoll smb v1. Az alábbiakban adok két kutatási módszereket hiányosságok.

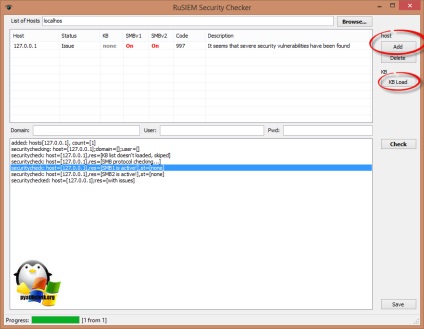

- közüzemi SecurityChecker.v2

- Teljesítmény shell

közüzemi SecurityChecker.v2

Ez a segédprogram tudja mutatni, ha benne smb v1 és 2,0, valamint ellenőrzi a számítógépet vagy számítógépeket a helyi hálózaton a kívánt frissítést.

A nyílt a program, akkor kell kattintani az „Add” gombra, és adja hozzá a számítógép vagy a számítógépeket, amelyek ellenőrzést. Keresztül a KB gomb tudja tölteni a fájlt segédprogram található a gyökere KB a jogot, hogy ellenőrizze, majd nyomja meg a „Check”. Szerint a vizsgálati eredmények, akkor hogy eleget tesz ki smb v1 vagy sem. Az én például láthatjuk, hogy az első és a második változatot.

Ellenőrizze smb v1 protokoll lehetséges és a PowerShell. Nyisd ki rendszergazdaként, és írja be a következő parancsot:

get-gyorsjavítás -ComputerName számítógép neve -ID kívánt kb

Ha UNC kapcsolat a számítógéphez, megtekintheti a verzió a parancs

Hogyan tiltható le smb v1

Azt akarom mondani, hogy a módszerek deaktiválna SMB protokoll régi változat:

- Keresztül a Windows-összetevők

- keresztül PowerShell

- A Windows rendszerleíró

- Keresztül csoportházirend

- Hagyja frissítések telepítése

- Keresztül csapat sc.exe config

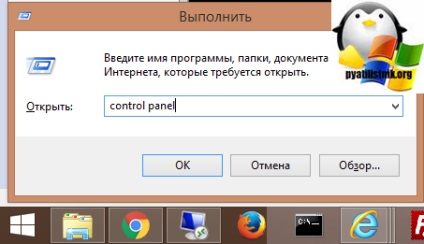

Kikapcsolása a rendszer SMB v1 komponensek

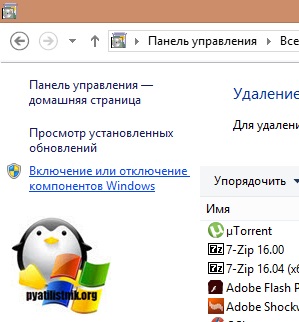

Ez a módszer alkalmas bármilyen nem-szerver változata Windows Windows Wista és befejező 10.Vam kell nyitni a Windows Vezérlőpult. Egyidejűleg nyomja Win + R, és a megnyíló ablakban adja meg a központ, ez egy univerzális módszer működik minden Windows.

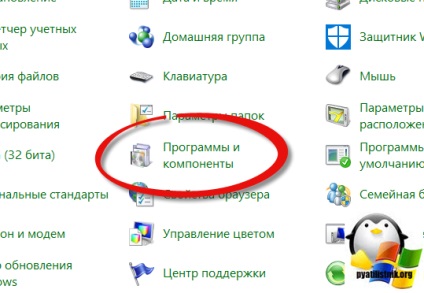

Találunk az elem „Programok és szolgáltatások”

Kattintson a „engedélyezése vagy letiltása a Windows-összetevők” ez itt, akkor megszüntetheti a hozzáférést wannacrypt és Petya

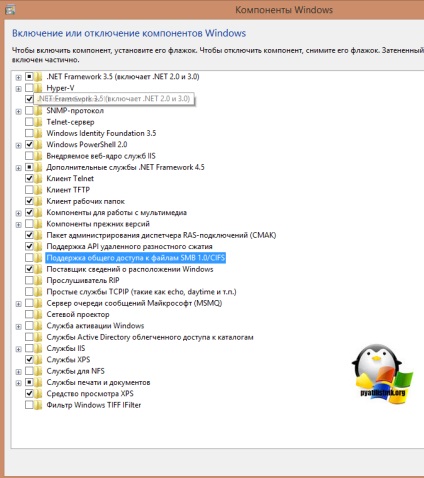

Távolítsuk el a checkbox "Support fájlmegosztás SMB 1.0 / CIFS"

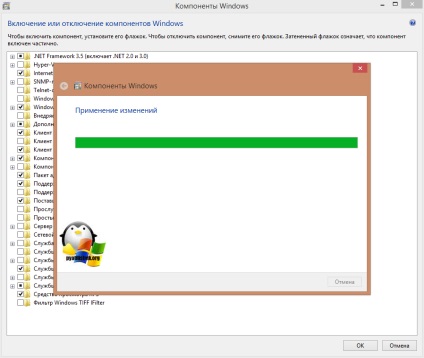

Kezdje alkatrész eltávolítását.

Minden most újra kell indítani.

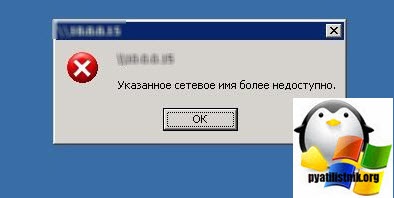

Most, ha a régi számítógépen, az Windpws XP típusú meg kell kérni a labdát a UNC, akkor megjelenik egy hibaüzenet

Ha szükség van, hogy fenntartsák a funkcionalitás és meg kell védeni, majd állítsa be a kívánt KB.

Telepítés ellen KB és wannacrypt Petya

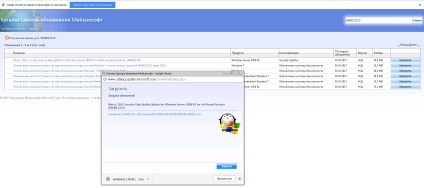

Fent találsz egy listát a javítások smb v1 protokoll letölthetők obnovleniy.Eto központ MSU formátumban.

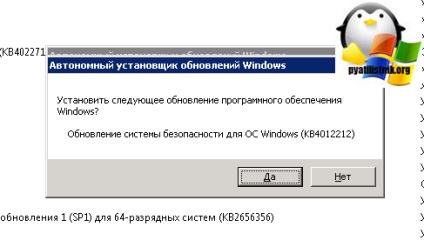

Hogy telepítés KB.

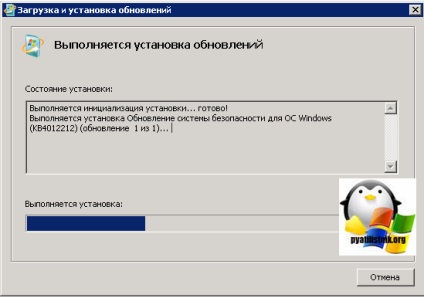

Itt látható a KB telepítési folyamatot.

Meg kell indítani a rendszert. Most, amikor az összes frissítést telepítette nem félsz a vírusok és wannacrypt Petya.

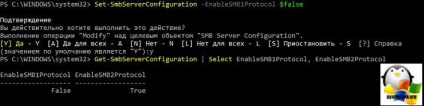

Kikapcsolása SMB v1 keresztül PowerShell

Set-SmbServerConfiguration -EnableSMB1Protocol $ false

Miután ő teljesítménye smb v1 ki lesz kapcsolva.

Ahhoz, hogy tiltsa le az SMB 2. és 3. verziójában a következők:

Set-SmbServerConfiguration -EnableSMB2Protocol $ false

Ha azt szeretnénk, hogy tartalmazza, majd változtassa $ false $ igaz.

- Ahhoz, hogy tiltsa le az SMB változat 1 protokoll az SMB-kiszolgálón futtassa a következő parancsmagot:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Type DWORD -Érték 0 -Force

- Ahhoz, hogy tiltsa le az SMB protokoll változat 2. és 3. az SMB-kiszolgálón futtassa a következő parancsmagot:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Type DWORD -Érték 0 -Force

- Annak érdekében, hogy az SMB változat 1 protokoll az SMB-kiszolgálón futtassa a következő parancsmagot:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Type DWORD -Érték 1 -Force

- Annak érdekében, hogy az SMB protokoll változat 2. és 3. az SMB-kiszolgálón futtassa a következő parancsmagot:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Type DWORD -Érték 1 -Force

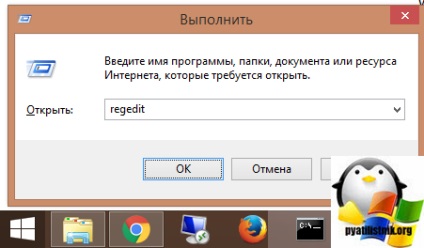

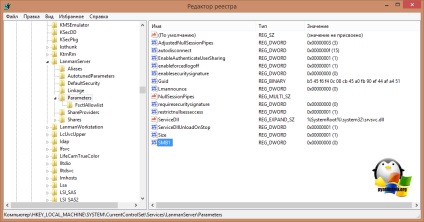

Kikapcsolása smb v1 keresztül a regisztrációs

Mielőtt szerkeszteni a Windows registry, azt javaslom, hogy egy biztonsági másolatot, csak abban az esetben. Nyissa meg a registry, ez történik a gombok megnyomásával Win + R, és beírja a regedit parancsot.

Lesz egy paraméter SMB1. Az alapértelmezett beállítás az 1, majd változtassa meg 0-ra közel, újraindítás után minden ki lesz kapcsolva. Wannacrypt most nem zavarja.

Ha le szeretné tiltani SMB2 találunk egy ágat, és változtatni ott SMB2 paraméter nulla.

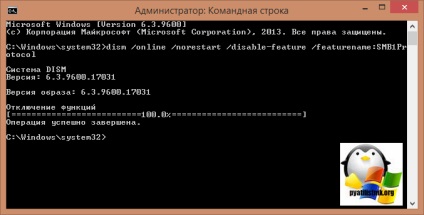

Kikapcsolja a DISM

Open parancs leeresztő rendszergazdaként, és írja be a következő parancsot:

DISM / online / norestart / disable-funkció / ÖsszetevőNeve: SMB1Protocol

Mint látható, egy másik módszer, hogy megvédje wannacrypt.

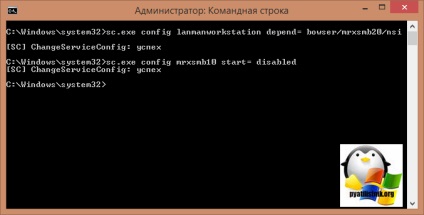

Ki után sc.exe config

Kezdve a Windows 7, akkor nem belülről, itt a rendszer parancsok segítségével cmd fut, mint egy rendszergazda:

- Ahhoz, hogy tiltsa le az SMB változat 1 protokoll az SMB-kliens, futtassa a következő parancsokat:

Sc.exe config LanmanWorkstation függenek = bowser / mrxsmb20 / NSI

sc.exe config mrxsmb10 start = fogyatékkal

- Annak érdekében, hogy az SMB változat 1 protokoll az SMB-kliens, futtassa a következő parancsokat:

Sc.exe config LanmanWorkstation függenek = bowser / mrxsmb10 / mrxsmb20 / NSI

sc.exe config mrxsmb10 start = auto

- Ahhoz, hogy tiltsa le az SMB protokoll változat 2. és 3. az SMB-kliens, futtassa a következő parancsokat:

Sc.exe config LanmanWorkstation függenek = bowser / mrxsmb10 / NSI

sc.exe config mrxsmb20 start = fogyatékkal

- Annak érdekében, hogy az SMB protokoll változat 2. és 3. az SMB-kliens, futtassa a következő parancsokat:

Sc.exe config LanmanWorkstation függenek = bowser / mrxsmb10 / mrxsmb20 / NSI

sc.exe config mrxsmb20 start = auto

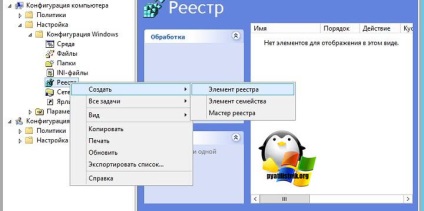

Hogyan védekezhet a wannacrypt Active Directory

Policy szerver operációs

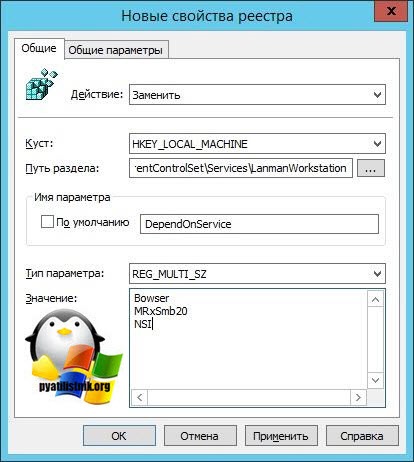

Mi érdekli a tárgy „Számítógép konfigurációja - beállítása - Windows Configuration - Register”, hozzon létre egy bejegyzést.

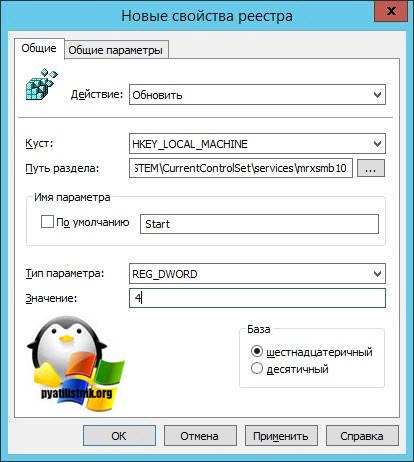

Policy ügyfél OS

Ahhoz, hogy tiltsa le az SMB v1 támogatást az ügyfeleknek meg kell változtatni az értéket a két paraméter. Először is, ki a szolgáltatást SMB v1 protokoll:

- útvonal: HKLM: \ SYSTEM \ CurrentControlSet \ Services \ mrxsmb10;

- opció: REG_DWORD c neve indítása;

- értéke: 4.

Ezután rögzítse, hogy a kapcsolat LanmanWorkstation szolgáltatás, így nem függ SMB v1:

- útvonal: HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation;

- opció: REG_MULTI_SZ elemzi DependOnService;

- érték: három sor - Bowser, MRxSmb20 és NSI.

Kliensszámítógépek csak újraindul, és ki lesz kapcsolva

Figyeljük meg, hogy kikapcsolja smb v1, védi a végén wannacrypt és Petya, de légy óvatos, ha egy helyi hálózaton a régi számítógépeket, nem tudnak kommunikálni a tartományvezérlőket és nem lesz képes átadni hitelesítést, így nem tudnak dolgozni az SMB 2

Népszerű Kapcsolódó hozzászólások:

11 Válasz letiltani smb v1 vagy hogyan, hogy megvédjék magukat wannacrypt

És van a kontrollerek, amelyen OS hűvös? Windows 7 az alapértelmezett SMB 2, és az első, vagy nem kell bajlódnia vele, és egy másik kérdés fájl labdák semmit tenni?

1 állvány két autó alatt Win7X64

1. kísérlet megosztott mappák:

Paraméterek egyaránt használható

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation

DependOnService - Bowser, MRxSmb20 és NSI

és

SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

SMB1 - REG_DWORD - 0

Nyilvánosság a PC a böngésző a hozzáférést a golyók ott SecurityChecker tájékoztatja fogyatékkal SMB V12. kísérlet:

Paraméterek egyaránt használható

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation

DependOnService - Bowser, MRxSmb20 és NSI

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ mrxsmb10

REG_DWORD - Start - 4

PC böngészőben nem áll rendelkezésre, a hozzáférést a golyók ott. Munkaállomás szolgáltatás le van tiltva, függő Brower PC nem működik, mert a függőség az első. SecurityChecker tájékoztatja engedélyezve SMB V1Van-e értelme egy külön alkalmazás megosztás változtatásokat szerver és a kliens operációs rendszer vagy a jobb egyidejűleg alkalmazni mind a szerver és a kliens?

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation

SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ ParametersKöszönöm a segítséget!

Azt osztja a politika, én személy szerint vannak elválasztva AD egységben. Általában W7 és mindenekelőtt fel kell használnia smb2.0 és ki az első változatot nem érinti, és a szintje az erdő és a domain van?

Kapcsolódó cikkek