Előadás 24 Remote Access

Előadás 24. Távoli hozzáférés: Remote Access program

Tárgy: Távoli hozzáférés: Remote Access program

A „távoli hozzáférési» (távoli elérés) gyakran használják, amikor a felhasználó hozzáfér egy otthoni számítógép az internethez vagy a vállalati hálózathoz, amely távol van a parttól, ami azt jelenti, hogy szükség van a globális kapcsolatok.

Nemrégiben egy távoli hozzáférést kezdte megérteni nem csak a hozzáférést elszigetelt számítógépek, de a hazai hálózat több számítógép család. Ugyanez a kis hálózatok kis irodák vállalkozások 2-3 alkalmazottal.

távoli hozzáférés az egyik legégetőbb probléma a számítógépes hálózatok jelenleg. Ez az úgynevezett „utolsó mérföld probléma”, ahol az utolsó mérföld távolságot jelenti ponttól (POP) szolgáltató az ügyfél telephelyén.

Távoli hozzáférés rendszer

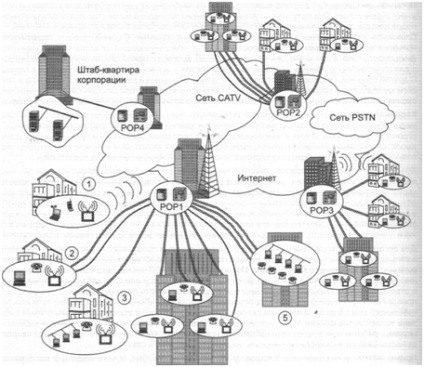

Ábra. 1. Remote Access kliensek

A fajta ügyfelek és a felhasználó végzések

Az ügyfél 1 nem lehetséges, ezért a szolgáltatónak meg kell kapnia a vezeték nélküli kapcsolat, vagy feküdt egy új kábelt a házát, és a legközelebbi pontja jelenlétét.

A megkülönböztető jegye az ügyfelek az 1. és 2. a kiegyensúlyozatlan a forgalom, az otthoni felhasználók általában adatokat letölteni a számítógépre a folyamat a szörfözés az interneten. A válasz az ilyen igények aszimmetrikus technológia, mint az ADSL.

3. ügyfél eltér az előző két, hogy több számítógép csatlakozik a helyi hálózathoz. Így az ügyfél lehet, mint egy egyén vagy egy kis irodában.

távoli hozzáférés szolgáltató szolgálja az ügyfelek minden fajta, illetve a szakosodott semmilyen típusú vásárló, mint a lakói magánlakásokban vagy több család, kis irodai dolgozók. Univerzális hozzáférés szolgáltató szolgáltatásokat támogatja az összes változatot a szervezet az „utolsó mérföld”, ami megnehezíti annak felszerelését és használt hozzáférési technológia.

Egy másik probléma, meg kell oldani üzemeltető nyújt hozzáférést ügyfeleinek, hogy fizikailag kapcsolódik a felhasználó megszüntetés más hírközlési szolgáltatók.

Nos, nézzük a szám ROR1 és POP2 tulajdonú szolgáltató az A és Rohrsen - forgalmazók V. és a szállító is szolgáltatásnyújtás hozzáférést egy adathálózat ügyfelek csatlakozik Rohrsen, meg kell, hogy megállapodást kössön a szállító B. Ez a megállapodás képes szabályozni a különböző módon, hogy vegyenek részt a szolgáltatók.

A legegyszerűbb módja annak, hogy az internet biztosít az ügyfél nem biztonságos kapcsolatot a vállalati hálózatra, de egy ilyen kapcsolat szembesülnek rossz következményei.

Először is, a bizalmas adatok az Interneten keresztül továbbított lehet elfogott vagy sérült.

Ezért a vállalatok inkább hozzáférés biztosítása alapján egy biztonságos csatornán technológia.

Multiplexelés információt a végberendezés

Ideális esetben kívánatos, hogy egyetlen felhasználó felmondások, átvitelére alkalmas információt mind a három fajta. Sajnos, csavart érpár erre a szerepre nem alkalmas, mert a sávszélesség távolságokra több kilométer kevesebb, mint 1 MHz. Nem elég, egyidejű továbbítására számítógépes adatokat sebességgel több megabit másodpercenként, és a színes televízió kép. Ezért a szerepe a konszolidáló előfizető végén igényt csak CATV koaxiális kábelhálózat és a szélessávú vezeték nélküli kapcsolatokhoz. Természetesen utalunk, hogy a már meglévő és széles körben elérhető szélessávú előfizetői terminált. Ha beszélünk szóló egy új kábelt, ami fontos elsősorban a nagy új épületek, hogy ez a lista ki kell egészíteni egy optikai kábelt.

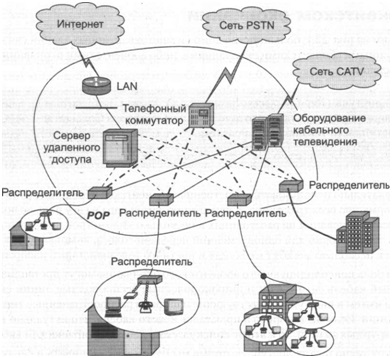

A rendszer a szervezet hozzáférést egy univerzális előfizető vége ábrán látható. 2.

Ábra. 2. Multiplexelés háromféle információ a felhasználói végzések

Végül a számítógépes adatok A készülék által fogadott, a számítógép koncentrálják a forgalmat, és átadja azt a helyi hálózati szolgáltatóhoz. Ez a készülék különbözőképpen hívják, ez a szám .mozhno látható az egyik legnépszerűbb címek - távoli hozzáférést biztosító kiszolgáló (Remote Access Server, RAS). Találkozhatsz és más nevek, mint például a távoli hozzáférést fúvócső (Remote Access Concentrator, RAC), a hozzáférési multiplexer vagy terminál rendszer. Mert határozottságot hívjuk ide a készülék távoli hozzáférési szerver. Ez általában nagy számban tartalmaz modemek végző inverz műveletek tekintetében a modemek a felhasználók, azaz át- és későbbi forgalom múlik.

Emellett modemek, RAS tartalmaz egy router, amely összegyűjti a forgalom a modem, és továbbítja azt a helyi POP lánc. forgalom elküldeni a szokásos módon az interneten vagy egy adott vállalati hálózat ebből a hálózatból.

Távoli csomópont működési

távoli host mód lehetővé teszi, hogy a kliens számítógépen, hogy legyen egy csomópontot a távoli LAN, ami azt jelenti, hogy a felhasználó a lehetőségét, hogy a teljes spektrumát a hagyományos csomópont felhasználói szolgáltatások fizikailag a helyi hálózaton keresztül.

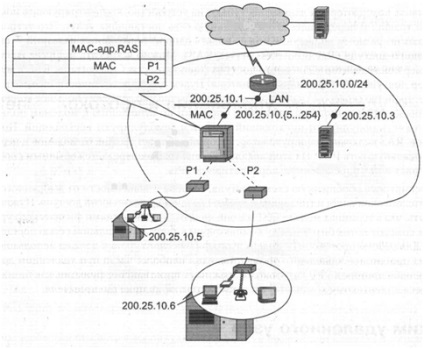

Annak érdekében, hogy a távoli gépen RAS szolgáltató mód támogatja proxy ARP protokoll. Ez a jellemző különbözteti meg a távoli hozzáférési szerver a hagyományos IP-útválasztó (ábra. 3).

3. ábra. Proxy ARP protokoll, amikor a távoli hozzáférést

távirányító mód és telnet protokoll

távirányító, más néven terminál hozzáférést mód megköveteli, hogy a felhasználó bekapcsolja a számítógépet egy virtuális terminál egy másik számítógépen, amelyen távolról elérhető.

A formáció a számítógépes hálózatok, azaz a 70 év, támogatja egy ilyen rendszer volt óda a hálózat a főbb funkciókat. Eszköz PAD X.25 hálózat létezik pontosan azért, hogy távoli hozzáférést biztosít a nagygépes felhasználók számára, hogy egy másik városban és a munka egyszerű alfanumerikus terminál.

Remote Control Mode biztosítja egy speciális alkalmazás szintű protokoll tetején futó jegyzőkönyv végrehajtása a közlekedési kapcsolat a távoli csomópont számítógépes hálózat. Vannak nagyszámú távirányító protokollok standard és védett. Az IP-alapú hálózati protokoll legrégebbi ilyen típusú telnet (RFC 854).

telnet protokoll, hogy működik a „kliens-szerver” architektúra, amely emuláció alfanumerikus terminál, amely korlátozza a felhasználó parancssori módban.

Ha megnyomja a megfelelő kódot elfogott a telnet kliens kerül egy TCP-üzenetet, és küldött a hálózati csomópont, amelyhez a felhasználó szeretné kezelni. A felvételkor a cél csomópont kódja lenyomott gomb kivonjuk a TCP-üzenete telnet szerver, és továbbítja az operációs rendszer (OS) a fogadó. OS tartja egy telnet az egyik ülés a helyi felhasználó. Ha az operációs rendszer reagál a gomb megnyomásával következtetést a következő karaktert a képernyőre, a távoli felhasználó a munkamenet ezt a szimbólumot is csomagolták TCP-kapcsolat és a hálózat küld a távoli csomópont. telnet kliens letölti a szimbólumot, és megjeleníti az ablakban a terminál, emulálni egy távoli terminál egység.

telnet protokoll hajtották végre a Unix környezetben, és ezzel együtt az e-mail és FTP - hozzáférést biztosít a tömörített fájlokat óta népszerű internetes szolgáltatás. Ma ez a protokoll ritkán használják a nyilvánosság az interneten, mert senki sem akar adni a kívülállók a lehetőséget, hogy ellenőrizzék a saját számítógépén. Bár védelmet az illetéktelen hozzáféréssel szemben alkalmazott technológia telnet jelszavakat, ők továbbítják a hálózaton keresztül tiszta szöveget, ezért könnyen elfogtak és használják. Ezért a telnet elsősorban a helyi hálózatban, ahol lehetőség van, hogy elfogják a jelszó sokkal kisebb. Ma a fő alkalmazási területe a menedzsment telnet, mint a számítógépek, és a kommunikációs eszközök, mint például útválasztók, kapcsolók és hubok. Így nem volt annyira egyedi protokoll, és adminisztrációs protokoll, SNMP alternatíva. Mindazonáltal a különbség a telnet és SNMP protokoll elvét. Telnet előírja a kötelező részvétele az a személy, az eljárás a beadás óta, sőt, ő csak lefordítja a parancsokat beírni a rendszergazda konfigurálása során vagy felügyeletére router vagy más kommunikációs eszköz. SNMP ellentétes tervezett automatikus monitoring és ellenőrzési eljárások, bár ez nem zárja ki annak lehetőségét, hogy az adminisztrátor részvétele ebben a folyamatban. Hogy megszüntesse a veszély átvitele által jelszavak egyszerű szövegként a hálózaton keresztül, kommunikációs eszközök növekvő mértékű védelmet. Általában használt többszintű hozzáférési rendszer, amikor a nyílt jelszót ad csak olvasható az alapvető jellemzői a készülék konfigurációs és a konfigurációs változás miatt egy másik jelszót, ami nem kerül továbbításra tiszta szövegként.