Bypass antivirális védelmet (I. rész)

Ez a kézikönyv lesz leírt módszerek és technikák, amelyek lehetővé teszik, hogy végezzen bypass vírusvédelem.

1. fejezet Bevezetés

Az elmúlt 10 évben, egy egyszerű antivírus szoftver, arra használjuk, hogy a meglévő aláírások fenyegetések folyamatosan szert új és fejlettebb heurisztika. A legtöbb antivírus szoftver képes ellenőrizni a fájlokat a helyi meghajtókon, és ugyanazt a műveleti kódok (utasításból) a memóriában.

Utasításból - a csapat a assembly programozási nyelv a legalacsonyabb szintű programozási szabni alkalmazások, hogy befolyásolja a CPU. Alkalmazások általában tervezték a magas szintű nyelvek, amelyek nem alkalmazhatók utasításból, mint a C vagy C ++. A fordító, viszont fordítja a magas szintű kód műveleti kódokat, vezérli a kívánt architektúra, és így tovább.

Ez a kézikönyv lesz leírt módszerek és technikák, amelyek lehetővé teszik, hogy végezzen bypass vírusvédelem.

2. fejezet StrukturaPE fájlok

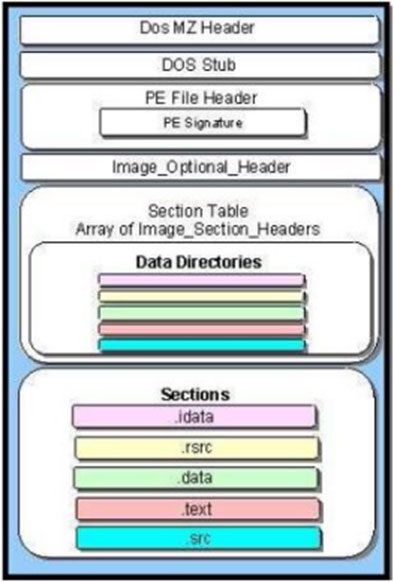

Fájlformátum PE (Portable Executable) által használt Windows kezelni a bináris fájlok alapértelmezés szerint (ábra. 2.1). Érdemes megjegyezni, hogy nem minden bináris fájlok állnak az 5 részből. Ezek is állhat 4, 6, vagy 7 szakaszok, attól függően, hogy az építési.

Az aláírás, amely kiváltja az anti-vírus alkalmazás, amely bárhol elhelyezhető, de általában érdemes megnézni az egyik fő szakaszok, de nem a szakaszfejléc asztalon, a DOS fejléc és így tovább.

Ábra. 2.1. A szerkezet egy PE fájl

2.1 - Anti-vírus aláírás és PE méret

Antivirus aláírás keresési folyamat nem bonyolult, ha végre a klasszikus módon, elválasztásával komplex egyszerű fájlt, és az ezt követő lehívása aláírások egyszerű fájlokat.

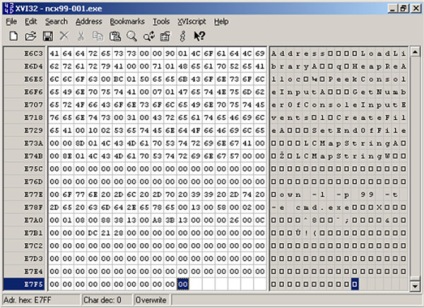

Néha aláírás nagyon egyszerű, például ha ncx99.exe. ncx99.exe - egyszerű netcatet hallgató kötődik cmd.exe kikötői 99 külső hálózati interfész. Ábra. 2.1.1 ábra Az alap közötti aláírás elmozdulások E77E és E78F.

Sőt, ebben a példában az aláírás észlel iData listájában. Ez azt jelenti, hogy amikor megpróbál titkosítja iData részén a futtatható fájl, amelyet úgy kapunk, ennek eredményeként lehet kivitelezhetetlen.

Mi lehet szerkeszteni egy részét a fájlt, vagy csak titkosítani az aláírást, és így megkerülik a kimutatási Antivirus.

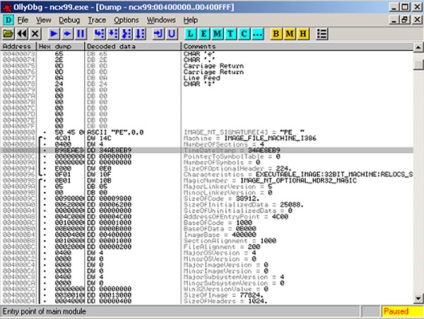

Megjegyezzük, hogy az anti-vírus programokat is megjelenítheti a PE fájl fejlécében annak meghatározására, hogy indítson rosszindulatú kapcsolati fájlt.

Néha még a dátum kijelző és a fájl létrehozásának ideje része az aláírást. Akkor egyszerűen módosíthatja vagy visszaállíthatja az adatokat sikeresen megkerülni az aláírás ellenőrzést. Ha feliratokat listák, táblázatok, vagy zászló nem vizsgálják meg, az antivírus megjelölheti a program rosszindulatú vagy rosszindulatú, ami arra utal, hogy a program nem tekinthető megbízhatónak, vagy nem lehet megfelelően hajtják végre.

Ábra 2.1.2 - felülvizsgálata listája PE fejléc Ollydbg

2.2 - Változások a vírusadatbázisokat PE fájlok

Abban az esetben, ncx99.exe, akkor lehet változtatni, hogy a portot, és a program végrehajtásához. Persze, ha helyette, például calc.exe, megtörve az nem fog segíteni, de például a csere a port számát 99-re, 81 hasznos lehet. Így sikeresen elkerüljön néhány antivírus észlelési mechanizmusok.

Ábra. 2.2.1 - ellenőrizzük ncx99.exe forrás fájl

Ábra. 2.2.2 - ncx99.exe ellenőrizze n rivyazkoy a 81 port

Ábrán látható 2.2.2, Avast antivírus és Ikarus sikeresen elkerült. Amikor a támadó a számítógépek, amelyek használják az egyik ilyen anti-vírus, akkor elegendő csak változtatni az egyik figyelő portot.

2.3 - Polimorf technikák és csapkod

Néhány polimorf vírusok ugyanazt a funkciót különböző műveleti kódokat. Ez egy másik technika, amelyet tapasztalt hackerek. Például ahelyett, hogy az utasítás PUSH -1, egy hacker használhatja december ESI, PUSH ESI, INC ESI, ha ESI regiszter 0. Ha ez nem nulla, a támadó kell tartani ESI értéket mozgatva a verem, és annak segítségével történő nyugtázás XOR üzemeltető (XOR ESI, ESI). Akkor lehet használni, hogy rögzítse a verembe helyett PUSH -1.

Ezt követően meg kell visszaállítani az eredeti értékének ESI, a POP operátor.

Ez csak egy példa, a legtöbb víruskereső programok nem veszik figyelembe az utasításokat PUSH -1 rosszindulatú. De abban az esetben az aláírás végrehajtható kód, nem tehetünk egy egyszerű csere üres adatok parancsok (NOP), meg kell használni titkosítási módszerek vagy „polimorf technikákat.”

Ha azt akarjuk, hogy titkosítani egy fájlt, akkor meg kell titkosítani bináris belépési pont szerkesztése PE fejlécek, vagy cserélje ki az első utasítás a folytatásban, jelezve a nem használt adatokat területen. Ezen a területen, a hacker is elhelyezheti a saját kódját, mérete nem változik az eredeti fájl.

Megjegyezzük, hogy egyes anti-vírus szoftver, valamint ellenőrizze a fájl méretét.

Ha szükséges, akkor felülírja az utasításokat is a bináris fájl. Ha a cél a program megtartja teljes funkcionalitás, akkor nem számít, hogy milyen fájl területen megváltozott.